Controllare l’autenticazione e l’accesso per Tableau Mobile

Metodi di autenticazione supportati

Tableau Server

Tableau Mobile supporta i seguenti metodi di autenticazione per Tableau Server.

| Metodo | Considerazioni per Tableau Mobile |

|---|---|

| Autenticazione locale (di base) | |

| Kerberos |

|

| SAML | |

| NTLM | |

| Autenticazione SSL reciproca |

|

| OpenID Connect |

|

Per informazioni sulla configurazione di questi metodi, consulta la Guida di Tableau Server per Windows(Il collegamento viene aperto in una nuova finestra) e Linux(Il collegamento viene aperto in una nuova finestra).

Tableau Cloud

Tableau Mobile supporta tutti e tre i metodi di autenticazione per Tableau Cloud.

- Metodo Tableau predefinito

- Google tramite OpenID Connect (l’impostazione Accedi con il browser del dispositivo deve essere abilitata)

- SAML

Per informazioni sulla configurazione di questi metodi, consulta Autenticazione(Il collegamento viene aperto in una nuova finestra) nella Guida di Tableau Cloud.

Autenticazione con il browser del dispositivo

OpenID Connect (incluso Google) e l’autenticazione SSL reciproca vengono eseguiti utilizzando il browser del dispositivo mobile (Safari, Chrome). Lo scambio tra il browser e Tableau Mobile è protetto da OAuth Proof Key for Code Exchange(Il collegamento viene aperto in una nuova finestra) (PKCE).

Per consentire questa autenticazione, devi abilitare l’impostazione Accedi con il browser del dispositivo seguendo le istruzioni riportate di seguito. L’unica eccezione a questo requisito è l’autenticazione SSL reciproca in Android, che non richiede modifiche della configurazione.

Tableau Server (versione 2019.4 o successiva)

Se utilizzi un sistema MDM o MAM, imposta il parametro di AppConfig RequireSignInWithDeviceBrowser su true. In alternativa, gli utenti di Tableau Server possono abilitare l’impostazione "Accedi con il browser del dispositivo" sui singoli dispositivi. Il parametro di AppConfig esegue l’override dell’impostazione utente.

Tableau Cloud

Imposta il parametro di AppConfig RequireSignInWithDeviceBrowser su true. Per impostare i parametri di AppConfig, devi distribuire l’app con un sistema MDM o MAM. L’impostazione utente non ha alcun effetto per Tableau Cloud. Pertanto, se non utilizzi un sistema MDM o MAM, non sarai in grado di consentire l’autenticazione Google.

Sostituire il browser predefinito utilizzato per l’autenticazione

Quando configuri Tableau Mobile per utilizzare il browser per l’autenticazione, usa il browser predefinito per il dispositivo: Safari per iOS e Chrome per Android. Per abilitare l’accesso condizionale per Microsoft Intune, devi configurare Tableau Mobile in modo che utilizzi invece Microsoft Edge per l’autenticazione. Ciò richiede due parametri AppConfig:

- Imposta

RequireSignInWithDeviceBrowsersutrue, per fare in modo che Tableau Mobile utilizzi il browser per l’autenticazione. - Imposta

OverrideDeviceBrowsersuEdge, per cambiare il browser utilizzato per l’autenticazione dall’impostazione predefinita del dispositivo con Microsoft Edge. Se modifichi questo parametro senza richiedere l’accesso con il browser, non avrà alcun effetto. Per maggiori informazioni, consulta Parametri AppConfig per Tableau Mobile.

Oltre a impostare i parametri AppConfig per Tableau Mobile, configura il tuo ambiente Microsoft Intune come segue:

- Se usi un proxy app di Azure, deve usare il passthrough come metodo di preautenticazione.

- Il metodo di autenticazione deve essere SAML o OpenID.

- Il provider di identità deve essere Azure Active Directory.

Mantenere temporaneamente gli utenti connessi

Per mantenere temporaneamente gli utenti Tableau Mobile connessi, assicurati che i client connessi siano abilitati per Tableau Cloud o Tableau Server. Se disabiliti questa impostazione predefinita, agli utenti sarà richiesto di accedere ogni volta che si connettono al server.

Verificare l’impostazione dei client connessi per Tableau Cloud

- Accedi a Tableau Cloud come amministratore.

- Seleziona Impostazioni, quindi la scheda Autenticazione.

- In Client connessi, verifica l’impostazione Consenti ai client di connettersi automaticamente a questo sito di Tableau Cloud.

Per maggiori informazioni, consulta Accedere ai siti dai client connessi nella Guida di Tableau Cloud.

Verificare l’impostazione dei client connessi per Tableau Server

- Accedi a Tableau Server come amministratore.

- Nel menu del sito seleziona Gestisci tutti i siti, quindi Impostazioni > Generale.

- In Client connessi, verifica l’impostazione Consenti ai client di connettersi automaticamente a Tableau Server.

Per maggiori informazioni, consulta Disattivare l’autenticazione automatica del client nella Guida di Tableau Server.

Modificare il tempo di accesso degli utenti a Tableau Server

Se l’impostazione Client connessi non è abilitata, la durata di una sessione in Tableau Mobile è controllata dai limiti di Tableau Server. Se l’impostazione Client connessi è abilitata, Tableau Mobile utilizza token OAuth per ristabilire le sessioni che raggiungono il limite di sessione di Tableau. Questa riautenticazione automatica mantiene connessi gli utenti finché i token di aggiornamento sono validi. Perché questa riautenticazione abbia luogo, la durata dei token di aggiornamento deve essere superiore al limite di sessione di Tableau. In caso contrario, l’utente viene disconnesso alla scadenza della sessione.

Modificare i valori dei token per i client connessi

Per mantenere un utente connesso, Tableau Mobile invia un token di aggiornamento al sistema di autenticazione, che poi fornisce un nuovo token di accesso al dispositivo mobile. Puoi modificare la durata dell’accesso degli utenti regolando le impostazioni dei token di aggiornamento.

Nell’interfaccia della riga di comando per Tableau Services Manager, imposta le seguenti opzioni:

- refresh_token.idle_expiry_in_seconds

Imposta il numero di secondi che un token rimarrà inutilizzato prima della scadenza. Il valore predefinito è 1.209.600 secondi (14 giorni). Immetti un valore di -1 per non far mai scadere i token inattivi.

- refresh_token.absolute_expiry_in_seconds

Imposta il numero di secondi prima che i token di aggiornamento scadano completamente. Il valore predefinito è 31.536.000 secondi (365 giorni). Immetti un valore di -1 per non far mai scadere i token.

- refresh_token.max_count_per_user

Imposta il numero massimo di token di aggiornamento che possono essere rilasciati per ogni utente. Il valore predefinito è 24 Immetti un valore di -1 per rimuovere completamente i limiti dei token.

Per impostare le opzioni di cui sopra, utilizza questa sintassi nell’interfaccia della riga di comando:

tsm configuration set -k <config.key> -v <config_value>.

Ad esempio, per limitare il numero di token di aggiornamento a 5 per utente, è necessario immettere quanto segue:

tsm configuration set -k <refresh_token.max_count_per_user> -v <5>

Per maggiori informazioni, consulta Opzioni di tsm configuration set(Il collegamento viene aperto in una nuova finestra) nella Guida di Tableau Server.

Modificare i limiti di sessione per Tableau Server

Se disabiliti i client connessi, i limiti di sessione per Tableau Server determinano la durata di una sessione in Tableau Mobile. Questi limiti non influiscono sui client connessi, perché i token di aggiornamento ristabiliscono la sessione finché sono validi. Per maggiori informazioni, consulta Verificare la configurazione della durata della sessione nella Guida di Tableau Server.

Nell’interfaccia della riga di comando per Tableau Services Manager imposta la seguente opzione:

Imposta il numero di minuti prima della scadenza di una sessione di Tableau, che richiede di ripetere l’accesso. Il valore predefinito è 240.

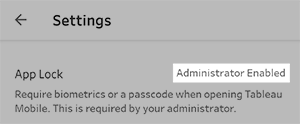

Abilitare il blocco dell’app per una maggiore sicurezza

I token di autenticazione di lunga durata consentono agli utenti di rimanere connessi, in modo da poter accedere istantaneamente ai dati. Tuttavia, questo accesso aperto ai dati in Tableau Mobile potrebbe essere una fonte di preoccupazione. Invece di richiedere agli utenti di eseguire l’accesso più di frequente, puoi abilitare il blocco dell’app per offrire loro un sistema sicuro ma al tempo stesso semplice per accedere ai contenuti.

Il blocco dell’app per Tableau Mobile non autentica gli utenti con Tableau Server o Tableau Cloud, ma fornisce un livello di sicurezza per gli utenti che hanno già effettuato l’accesso. Quando è abilitato il blocco dell’app, gli utenti devono aprire l’app utilizzando il metodo di sicurezza che hanno configurato per lo sblocco dei propri dispositivi. I metodi biometrici supportati sono Face ID o Touch ID (iOS) e le impronte digitali, il riconoscimento del volto o il riconoscimento dell’iride (Android). I metodi alternativi supportati sono il codice (iOS) e la sequenza, il PIN o la password (Android).

Prima di abilitare il blocco dell’app

Verifica che l’impostazione Client connessi per Tableau Server o Tableau Cloud sia abilitata. Per maggiori informazioni, consulta Mantenere temporaneamente gli utenti connessi. Se questa impostazione non è abilitata, agli utenti sarà richiesto di accedere ogni volta che si connettono a Tableau Server o Tableau Cloud, eliminando la necessità di un blocco dell’app.

Per Tableau Server, è possibile controllare con precisione per quanto tempo gli utenti rimangono connessi regolando i valori di scadenza per i token di aggiornamento. Per maggiori informazioni, consulta Modificare il tempo di accesso degli utenti a Tableau Server. Un blocco dell’app è destinato all’utilizzo con token di lunga durata, come quelli che utilizzano i valori di scadenza predefiniti.

Nota: se l’installazione di Tableau Server utilizza un server proxy inverso, tieni presente che gli utenti potrebbero dover eseguire l’accesso all’app dopo averla sbloccata. Questo perché i token del proxy inverso sono scaduti, mentre i token di aggiornamento sono ancora attivi.

Abilitare l’impostazione di blocco delle app

Per Tableau Cloud

- Accedi a Tableau Cloud come amministratore.

- Seleziona Impostazioni, quindi la scheda Autenticazione.

- In Blocco dell’app per Tableau Mobile seleziona l’impostazione Abilita blocco dell’app.

Per Tableau Server 2019.4 e versioni successive

- Accedi a Tableau Server come amministratore.

- Passa al sito per cui desideri abilitare il blocco dell’app.

- Seleziona Impostazioni.

- In Tableau Mobile seleziona l’impostazione Abilita blocco dell’app.

Per Tableau Server 2019.3 e versioni precedenti

L’impostazione per abilitare il blocco dell’app non è disponibile per Tableau Server 2019.3 e versioni precedenti. È comunque possibile abilitare il blocco dell’app con un parametro di AppConfig per i sistemi MDM e MAM. Vedi RequireAppLock in Chiavi AppConfig.

Blocco dell’app abilitato dall’utente

Gli utenti possono anche abilitare individualmente il blocco dell’app per i propri dispositivi tramite un’impostazione all’interno dell’app. Tuttavia, gli utenti non possono disabilitare il blocco dell’app tramite questa impostazione se è abilitato dall’amministratore.

Quando il blocco dell’app è abilitato

Dopo aver abilitato il blocco dell’app, agli utenti che hanno effettuato l’accesso verrà richiesto di sbloccare l’app al momento dell’apertura. Se gli utenti non hanno impostato un metodo per sbloccare i propri dispositivi, verrà richiesto loro di eseguire tale operazione per sbloccare l’app.

Se gli utenti non riescono a sbloccare l’app, hanno la possibilità di riprovare o di uscire da Tableau. Se gli utenti non riescono a sbloccare l’app dopo cinque tentativi con un metodo biometrico, o se i dispositivi non sono configurati per la biometria, verrà richiesto di eseguire lo sblocco utilizzando un metodo alternativo come un codice.

In caso di ripetuti tentativi non riusciti di sblocco dell’app tramite un codice, verrà bloccato l’accesso dell’utente all’intero dispositivo, non solo all’app. Il numero di tentativi prima del blocco dipende dal dispositivo. Per gli ulteriori tentativi di sblocco del dispositivo è previsto un ritardo in base a un periodo di tempo crescente.

Accesso Single Sign-On per Tableau Mobile

Per l’autenticazione Single Sign-On (SSO), Tableau Mobile supporta SAML e OpenID Connect per tutte le piattaforme mobili e Kerberos per i dispositivi iOS.

SAML

Se Tableau Cloud o Tableau Server è configurato per utilizzare SAML, gli utenti vengono automaticamente reindirizzati al fornitore di identità (IdP) per l’accesso all’interno di Tableau Mobile. Tuttavia, SAML non trasmette le credenziali ad altre applicazioni mobili che utilizzano l’accesso SSO. SAML non richiede una configurazione speciale per i dispositivi mobili, eccetto nel caso di dispositivi che usano Microsoft Intune. Per abilitare SAML per Microsoft Intune, consulta Sostituire il browser predefinito utilizzato per l’autenticazione.

OpenID Connect

Se Tableau Server è configurato per l’utilizzo di OpenID Connect per l’autenticazione o se Tableau Cloud è configurato per l’utilizzo di Google (tramite OpenID Connect), l’accesso Single Sign-On viene eseguito con il fornitore di identità (IdP) esterno tramite il browser del dispositivo mobile. Per abilitare SSO con il browser, consulta Autenticazione con il browser del dispositivo. Per abilitare OpenID Connect in modo specifico per Microsoft Intune, consulta Sostituire il browser predefinito utilizzato per l’autenticazione.

Kerberos (solo iOS e Tableau Server)

Per utilizzare l’autenticazione Kerberos, i dispositivi devono essere configurati appositamente per la tua organizzazione. La configurazione di Kerberos non rientra nell’ambito di questo documento e dell’assistenza di Tableau, ma ecco alcune risorse di terze parti per aiutarti a iniziare.

Accesso Single Sign-On di Kerberos per iOS(Il collegamento viene aperto in una nuova finestra) sul blog di Sam’s Tech Notes

Mobile Single Sign On from iOS to SAP NetWeaver(Il collegamento viene aperto in una nuova finestra) su SAP Community Network

Configuration Profile Key Reference(Il collegamento viene aperto in una nuova finestra) nella libreria degli sviluppatori iOS

Quando imposti un profilo di configurazione, hai bisogno degli URL utilizzati per accedere a Tableau Server. Per la chiave URLPrefixMatches, se decidi di elencare esplicitamente le stringhe dell’URL, includi l’URL con tutte le opzioni di protocollo e i numeri di porta appropriati.

Se i tuoi server utilizzano SSL, gli URL devono utilizzare il protocollo https e il nome di dominio completo del server. Uno degli URL dovrebbe specificare anche la porta 443.

Ad esempio, immetti

https://fully.qualifed.domain.name:443/ehttps://servername.fully.qualified.domain.name/Se gli utenti accedono a Tableau Server specificando solo il nome del server locale, devi includere anche queste variazioni.

Ad esempio, immetti

http://servername/ehttp://servername:80/

Nota: la disconnessione non cancella i ticket Kerberos su un dispositivo. Se i ticket Kerberos memorizzati sono ancora validi, chiunque utilizzi un dispositivo può accedere al server e al sito a cui l’utente ha effettuato l’ultimo accesso, senza fornire credenziali.

Semplifica il passaggio da un sito all'altro su Tableau Cloud per gli utenti

Il selettore del sito su Tableau Mobile consente agli utenti di passare da un sito Tableau a un altro a cui hanno accesso, senza la necessità di uscire dal sito corrente e accedere al sito di destinazione. Affinché gli utenti possano passare da un sito all'altro su Tableau Cloud senza dover reinserire le proprie credenziali, devono essere soddisfatte determinate condizioni.

- La sessione Tableau dell'utente e la sessione del provider di identità sono ancora attive sul sito di destinazione.

- L’impostazione Accedi con il browser del dispositivo è abilitata. Per maggiori informazioni, consulta Autenticazione con il browser del dispositivo.

Quando gli utenti selezionano un sito a cui passare, l'app reindirizza al browser del dispositivo per verificare la sessione con il provider di identità e quindi passa al sito di destinazione. Se la sessione sul sito di destinazione è scaduta o se l'impostazione Accedi con il browser del dispositivo non è abilitata, gli utenti devono inserire nuovamente le proprie credenziali.

È possibile aumentare la probabilità di mantenere attiva la sessione di un utente impostando un tempo di sessione più lungo e abilitando l'impostazione Client connessi. Per maggiori informazioni sui client connessi, consulta Accedere ai siti dai client connessi

Nota: gli utenti di Tableau Server non devono inserire nuovamente le proprie credenziali per passare da un sito a un altro appartenenti alla stessa istanza del server.