Konfigurera serveromfattande SAML

Konfigurera SAML för hela servern när du vill att alla SSO-användare på Tableau Server ska autentisera sig via en enda SAML-identitetsprovider (IdP), eller som det första steget för att konfigurera platsspecifik SAML i en miljö med flera platser.

Om du har konfigurerat serveromfattande SAML och är redo att konfigurera en plats, se Konfigurera platsspecifik SAML.

De SAML-konfigurationssteg vi tillhandahåller gör följande antaganden:

Du känner till alternativen för att konfigurera SAML-autentisering på Tableau Server, som beskrivs i ämnet SAML.

Du har verifierat att din miljö uppfyller SAML-krav och har erhållit SAML-certifikatfilerna som beskrivs i dessa krav.

Innan du börjar

Vi rekommenderar vi att du behåller en säkerhetskopia av certifikat- och IdP-filer på en säker plats utanför Tableau Server som en del av din plan för haverihantering. De SAML-resurssfiler du laddar upp till Tableau Server kommer att lagras och distribueras till andra noder av klientfiltjänsten. Dessa filer lagras dock inte i ett återställningsbart format. Läs mer i Klientfiltjänst (CFS) för Tableau Server.

Obs! Om du använder samma certifikatfiler för SSL kan du även använda den befintliga certifikatplatsen för att konfigurera SAML och lägga till IdP-metadatafilen i den katalogen när du hämtar den senare i denna procedur. Mer information finns i Använda SSL-certifikat och nyckelfiler för SAML i SAML-kraven.

Om du kör Tableau Server i ett kluster kommer SAML-certifikat, nycklar och metadatafilen distribueras automatiskt över noderna när du aktiverar SAML.

Denna procedur kräver att du laddar upp SAML-certifikaten till TSM så att de lagras och distribueras korrekt i serverkonfigurationen. SAML-filerna måste finns tillgängliga för webbläsaren på den lokala datorn där du kör TSM-webbgränssnittet i denna procedur.

Om du har samlat och sparat SAML-filerna till Tableau Server som rekommenderas i föregående avsnitt kör du sedan TSM-webbgränssnittet från den Tableau Server-dator du kopierade filerna från.

Om du kör TSM-webbgränssnittet från en annan dator måste du kopiera alla SAML-filer lokalt innan du fortsätter. När du följer proceduren nedan bläddrar du till filerna på den lokala datorn för att ladda upp dem till TSM.

Öppna TSM i en webbläsare:

https://<tsm-computer-name>:8850. Du hittar mer information i Logga in på webbgränssnittet för Tableau Services Manager.

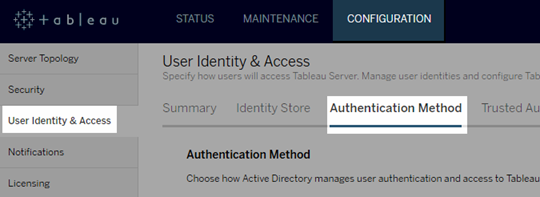

Välj Användaridentitet och åtkomst på fliken Konfiguration och välj sedan fliken Autentiseringsmetod.

Som Autentiseringsmetod väljer du SAML.

I SAML-avsnittet som visas, slutför steg 1 i det grafiska gränssnittet och ange följande inställningar (markera inte kryssrutan ännu för att aktivera SAML för servern):

Retur-URL för Tableau Server – Den URL som användarna av Tableau Server kommer att få åtkomst till, till exempel https://tableau-server.

Att använda https://localhost eller en URL med ett efterföljande snedstreck (till exempel http://tableau_server/) stöds inte.

SAML-entitets-ID – Entitets-ID identifierar unikt din Tableau Server-installation till IdP.

Du kan ange din Tableau Server-webbadress igen här. Om du planerar att aktivera platsspecifik SAML senare fungerar även denna webbadress som bas för unikt ID för varje plats.

SAML-certifikat och nyckelfiler – Klicka på Välj fil för att ladda upp var och en av dessa filer.

Om du använder en PKCS# 8-nyckelfil som är skyddad med en lösenordsfras måste du ange lösenordsfrasen med TSM CLI:

tsm configuration set -k wgserver.saml.key.passphrase -v <passphrase>När du har lämnat informationen som krävs i steg 1 i det grafiska användargränssnittet blir knappen Ladda ner XML-metadatafil i steg 2 i det grafiska användargränssnittet tillgänglig.

Markera nu kryssrutan Aktivera SAML-autentisering för servern ovanför steg 1 i det grafiska gränssnittet.

Slutför återstående SAML-inställningar.

Byt ut metadata mellan Tableau Server och identitetsprovidern för steg 2 och 3 i det grafiska användargränssnittet. (Här kan du behöva kontrollera dokumentationen för identitetsprovidern).

Välj Hämta XML-metadatafil och ange filsökvägen.

Om du konfigurerar SAML med AD FS kan du gå tillbaka till Steg 3: Konfigurera AD FS för att acceptera inloggningsförfrågningar från Tableau Server till ”Konfigurera SAML med AD FS på Tableau Server”.

För andra identitetsprovider, gå till ditt IDP-konto för att lägga till Tableau Server till dess program (som tjänsteleverantör) och ange lämplig Tableau-metadata.

Följ anvisningarna på identitetsproviderns webbplats eller dokumentation för att ladda ner IdP-metadata. Spara .xml-filen på samma plats där ditt SAML-certifikat och dina nyckelfiler finns. Till exempel:

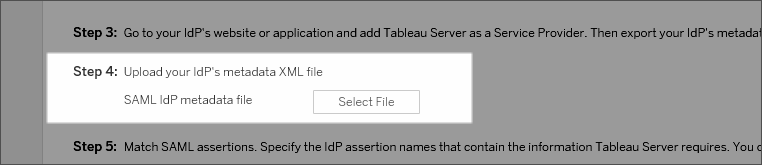

C:\Program Files\Tableau\Tableau Server\SAML\idp-metadata.xmlÅtergå till webbgränssnittet för TSM. För steg 4 i det grafiska gränssnittet anger du sökvägen till IdP-metadatafilen och klickar sedan på Välj fil.

För steg 5 det grafiska gränssnittet: I vissa fall kanske du måste ändra kontrollvärdena i Tableau Server-konfigurationen för att matcha de kontrollnamn som skickas av din IdP.

Du hittar namnen på intygen i identitetsleverantörens SAML-konfiguration. Om andra intygsnamn skickas från identitetsleverantören måste du uppdatera Tableau Server så att samma intygsvärde används där.

Tips: ”Intyg” är en viktig komponent i SAML, och i början kan det vara svårt att förstå vad det betyder att mappa intyg. Det kan vara lättare att förstå begreppet om vi sätter det i kontexten av en datatabell, där intygets namn (attributet) motsvarar en kolumnrubrik i tabellen. Du anger namnet på ”rubriken” i stället för ett exempel på ett värde som kan förekomma i kolumnen.

För steg 6 i det grafiska gränssnittet väljer du de Tableau-program där du vill tillhandahålla enkel inloggning för användarna.

Obs! Alternativet att inaktivera mobil åtkomst ignoreras av enheter som kör Tableau Mobile-appen version 19.225.1731 och senare. Om du vill inaktivera SAML för enheter som kör dessa versioner måste du inaktivera SAML som klientinloggningsalternativ i Tableau Server.

För omdirigering av SAML-utloggning, om din identitetsprovider stöder enkel utloggning (SLO), anger du sidan du vill omdirigera användare till efter att de har loggat ut i förhållande till sökvägen du angav för Tableau Server retur-URL:en.

(Valfritt) För steg 7 i det grafiska användargränssnittet gör du följande:

Lägg till ett kommaseparerat värde för attributet

AuthNContextClassRef. Mer information om hur det här attributet används finns i avsnittet Anteckningar och krav för SAML-kompatibilitet.Ange ett domänattribut om du inte skickar domänen som en del av användarnamnet (dvs.

domain\username). Mer information finns i När du kör flera domäner.

Klicka på Spara väntande ändringar när du har angett konfigurationsinformationen.

Klicka på Väntande ändringar längst upp på sidan:

Klicka på Tillämpa ändringarna och starta om.

Innan du börjar

Gör följande innan du börjar:

Gå till webbplatsen eller programmet för din IdP och exportera XML-fil för IdP-metadata.

Bekräfta att metadata XML från IdP innehåller elementet SingleSignOnService där bindningen är inställd på

HTTP-POSTsom i följande exempel:<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://SERVER-NAME:9031/idp/SSO.saml2"/>

Samla certifikatfilerna och placera dem i Tableau Server.

I mappen Tableau Server skapar du en ny mapp med namnet SAML och placerar kopior av SAML-certifikatfilerna i den mappen. Till exempel:

C:\Program Files\Tableau\Tableau Server\SAMLDetta är den rekommenderade platsen eftersom användarkontot som kör Tableau Server har de behörigheter som krävs för att komma åt den här mappen.

Steg 1: Konfigurera retur-URL, SAML-entitets-ID och ange certifikat och nyckelfiler

Öppna kommandotolkens gränssnitt och konfigurera SAML-inställningarna för servern (ersätter platshållarvärden med din miljösökväg och ditt filnamn).

tsm authentication saml configure --idp-entity-id https://tableau-server --idp-metadata "C:\Program Files\Tableau\Tableau Server\SAML\<metadata-file.xml>" --idp-return-url https://tableau-server --cert-file "C:\Program Files\Tableau\Tableau Server\SAML\<file.crt>" --key-file "C:\Program Files\Tableau\Tableau Server\SAML\<file.key>"Mer information finns i

Konfigurera tsm authentication saml.Om du använder en PKCS#8-nyckel som är skyddad med en lösenfras anger du lösenfrasen enligt följande:

tsm configuration set -k wgserver.saml.key.passphrase -v <passphrase>Aktivera SAML nu om den inte redan är aktiverad på Tableau Server, om du till exempel konfigurerar det för första gången, eller om du har inaktiverat den.

tsm authentication saml enableAnvänd ändringarna:

tsm pending-changes applyOm de väntande ändringarna kräver att servern startas om visar kommandot

pending-changes applyen kommandotolk så att du vet att en omstart kommer att ske. Kommandotolken visas även om servern stoppas, men i så fall sker ingen omstart. Du kan utelämna tolken med alternativet--ignore-prompt, men det påverkar inte omstartsbeteendet. Om ändringarna inte kräver omstart används de utan någon kommandotolk. Du hittar mer information i tsm pending-changes apply.

Steg 2: Generera metadata för Tableau Server och konfigurera IdP

Kör följande kommando för att generera den XML-metadatafil som krävs för Tableau Server.

tsm authentication saml export-metadata -f <file-name.xml>Du kan ange ett filnamn eller utelämna parametern

-fför att skapa en standardfil med namnetsamlmetadata.xml.På webbplatsen för din identitetsprovider eller i dess program:

Lägg till Tableau Server som tjänsteleverantör.

Se identitetsproviderns dokumentation för information om hur du gör detta. Du importerar du Tableau Server-metadatafilen som du genererade från kommandot

export-metadatasom en del av processen att konfigurera Tableau Server som en tjänsteleverantör.Bekräfta att din identitetsprovider använder användarnamn som attribut för att verifiera användare.

Steg 3: Matchningskontroll

I vissa fall kanske du måste ändra kontrollvärdena i Tableau Server-konfigurationen för att matcha de kontrollnamn som skickas av din identitetsprovider.

Du hittar namnen på intygen i identitetsleverantörens SAML-konfiguration. Om andra intygsnamn skickas från identitetsleverantören måste du uppdatera Tableau Server så att samma intygsvärde används där.

Tips: ”Intyg” är en viktig komponent i SAML, och i början kan det vara svårt att förstå vad det betyder att mappa intyg. Det kan vara lättare att förstå begreppet om vi sätter det i kontexten av en datatabell, där intygets namn (attributet) motsvarar en kolumnrubrik i tabellen. Du anger namnet på ”rubriken” i stället för ett exempel på ett värde som kan förekomma i kolumnen.

Följande tabell visar standardkontrollvärden och konfigurationsnyckeln som lagrar värdet.

| Kontroll | Standardvärde | Nyckel |

|---|---|---|

| Användarnamn | username | wgserver.saml.idpattribute.username |

| Visningsnamn | displayName | Tableau stöder inte den här attributtypen. |

| E-post | email | Tableau stöder inte den här attributtypen. |

| Domän | (inte mappad som standard) | wgserver.saml.idpattribute.domain |

Om du vill ändra ett givet värde kör du kommandot tsm configuration set med lämpligt nyckel-/värdepar.

Om du till exempel vill ändra intyget för username till värdet name kör du följande kommandon:

tsm configuration set -k wgserver.saml.idpattribute.username -v name

tsm pending-changes apply

Alternativt kan du använda kommandot tsm authentication saml map-assertions för att ändra ett givet värde.

Kör följande kommando om du till exempel vill ställa in domänkontroll till ett värde som kallas domain och ange dess värde som ”example.myco.com”:

tsm authentication saml map-assertions --domain example.myco.com

tsm pending-changes apply

Valfritt: Inaktivera klienttyper från att använda SAML

Som standard tillåter både Tableau Desktop och Tableau Mobile-appen SAML-autentisering.

Om din identitetsprovider inte stöder denna funktion kan du inaktivera SAML-inloggning för Tableau-klienter med följande kommandon:

tsm authentication saml configure --desktop-access disable

tsm authentication saml configure --mobile-access disable

Obs! Alternativet --mobile-access disable ignoreras av enheter som kör Tableau Mobile-appen version 19.225.1731 och senare. Om du vill inaktivera SAML för enheter som kör dessa versioner måste du inaktivera SAML som klientinloggningsalternativ i Tableau Server.

tsm pending-changes apply

Valfritt: Lägg till AuthNContextClassRef-värde

Lägg till ett kommaseparerat värde för attributet AuthNContextClassRef. Mer information om hur det här attributet används finns i avsnittet Anteckningar och krav för SAML-kompatibilitet.

Kör följande kommandon om du vill ställa in det här attributet:

tsm configuration set -k wgserver.saml.authcontexts -v <value>

tsm pending-changes apply

Testa konfigurationen

Öppna en ny sida eller flik i webbläsaren och ange webbadressen för Tableau Server.

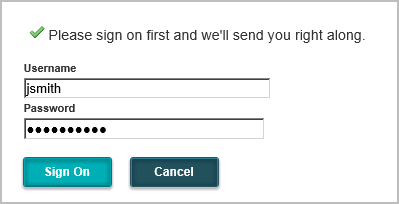

Webbläsaren omdirigerar dig till IdP-inloggningsformuläret.

Ange användarnamn och lösenord för enkel inloggning.

Identitetsprovidern verifierar dina inloggningsuppgifter och omdirigerar dig tillbaka till din startsida Tableau Server.