Konfigurera platsspecifik SAML

Använd platsspecifik SAML i en miljö med flera platser när du vill aktivera enkel inloggning och även flera SAML-identitetsleverantörer (IdPs) eller IdP-applikationer används. När plats-SAML aktiveras kan du ange IdP eller IdP-applikationen för varje enskild plats. Alternativt kan du konfigurera vissa platser till att använda SAML och de andra att använda standardiserade och serveromfattande autentiseringsmetoder.

Se Konfigurera serveromfattande SAML om du vill att alla serveranvändare ska använda SAML och logga in via samma IdP-applikation.

Förutsättningar för att aktivera platsspecifik SAML

Innan SAML med enkel inloggning kan aktiveras på platsnivå måste följande krav uppfyllas:

Identitetsregistret för Tableau Server måste konfigureras som ett lokalt identitetsregister.

Du kan inte konfigurera platsspecifik SAML om Tableau Server är konfigurerat med ett externt identitetsregister såsom Active Directory eller OpenLDAP.

Se till att din miljö och IdP uppfyller de allmänna SAML-krav.

Vissa funktioner stöds endast i serveromfattande SAML-driftsättningar, inklusive men inte begränsade till:

- Lösenordsskyddade nyckelfiler, som inte stöds i platsspecifika SAML-driftsättningar.

En serveromfattande SAML måste konfigureras innan platsspecifik SAML kan konfigureras. Du behöver inte aktivera serveromfattande SAML. Platsspecifik SAML kräver dock en serveromfattande konfiguration. Se Konfigurera serveromfattande SAML.

Observera var SAML-certifikatfilerna finns. Du måste tillhandahålla den informationen när du Konfigurera servern för att ha stöd för platsspecifik SAML.

Se Placera metadata och certifikatfiler på rätt ställe i avsnittet om att konfigurera serveromfattande SAML, för mer information.

Lägg till Tableau Server som tjänsteleverantör till din IdP. Du hittar den här informationen i dokumentationen som IdP tillhandahåller.

Bekräfta att systemklockorna på datorn som hanterar plats-SAML IdP och den dator hanterar Tableau Server är inom 59 sekunder från varandra. Tableau Server har inget konfigurationsalternativ för att justera svarsförskjutningar (tidsskillnaden) mellan datorn med Tableau Server och den med IdP.

Serveromfattande inställningar relaterade till platsspecifik SAML

Retur-URL och entitets-ID: I inställningarna för konfiguration av platsspecifik SAML tillhandahåller Tableau en platsspecifik retur-URL och ett entitet-ID som baseras på dessa inställningar. Dessa platsspecifika retur-URL och enhets-ID kan inte ändras. Dessa konfigurationer ställs in av TSM enligt beskrivningen i Konfigurera serveromfattande SAML.

Autentiseringsålder och svarsförskjutning: Serveromfattande inställningar, maximal autentiseringsålder och svarsförskjutning gäller inte för platsspecifik SAML. Dessa konfigurationer är hårdkodade:

- Den maximala autentiseringsåldern avser hur länge en autentiseringstoken från IdP är giltig efter att den har utfärdats. Den hårdkodade maximala autentiseringsåldern för platsspecifik SAML är 24 dagar.

- Svarsförskjutningen är den maximala skillnaden i sekundär mellan Tableau Server-tid och tiden då påståendet skapades (baserat på IdP-servertiden) som fortfarande tillåter att meddelandet bearbetas. Det hårdkodade platsspecifika värdet för detta är 59 sekunder.

Användarnamn: Obligatoriskt. Förutom det serveromfattande SAML-konfigurationsattributet måste det platsspecifika SAML-konfigurationsattributet ställas in på ”användarnamn”.

Obs! För att platsspecifik SAML ska fungera korrekt med en serveromfattande SAML-standard måste det användarnamnsattribut som konfigureras för serveromfattande SAML med konfigurationsnyckeln wgserver.saml.idpattribute.username vara ”användarnamn”. Den identitetsleverantör som används för serveromfattande SAML måste leverera användarnamnet i ett attribut med namnet ”användarnamn”.

HTTP POST och HTTP REDIRECT: För platsspecifik SAML har Tableau Server stöd för HTTP-POST, HTTP-REDIRECT och HTTP-POST-SimpleSign.

Konfigurera servern för att ha stöd för platsspecifik SAML

När du har slutfört förutsättningarna ovan kan följande kommandon köras för att konfigurera servern för att ha stöd för platsspecifik SAML.

Konfigurera serveromfattande SAML. Som ett minimum måste följande TSM-kommando köras (gå till steg 2 om du redan har konfigurerat serveromfattande SAML):

tsm authentication saml configure --idp-entity-id <tableau-server-entity-id> --idp-return-url <tableau-server-return-url> --cert-file <path-to-saml-certificate.crt> --key-file <path-to-saml-keyfile.key>- Aktivera plats-SAML. Kör följande kommandon:

tsm authentication sitesaml enabletsm pending-changes apply

Om kommandon

Kommandot sitesaml enable visar fliken Autentisering på sidan Inställningar på varje plats i Tableau Server-webbgränssnittet. När servern har konfigurerats för att ha stöd för plats-SAML kan du fortsätta till Konfigurera SAML för en plats för att fungerar genom inställningarna på fliken Autentisering.

Om de väntande ändringarna kräver att servern startas om visar kommandot pending-changes apply en kommandotolk så att du vet att en omstart kommer att ske. Kommandotolken visas även om servern stoppas, men i så fall sker ingen omstart. Du kan utelämna tolken med alternativet --ignore-prompt, men det påverkar inte omstartsbeteendet. Om ändringarna inte kräver omstart används de utan någon kommandotolk. Du hittar mer information i tsm pending-changes apply.

Du kan köra följande kommando först för att granska de kommandon och inställningar som kommer att utföras när du kör pending-changes apply:

tsm pending-changes list --config-only

Konfigurera SAML för en plats

Det här avsnittet tar dig igenom konfigurationsstegen som visas på fliken Autentisering på inställningssidan i Tableau Server.

Obs! För att slutföra denna process behöver du även den dokumentation som din IdP tillhandahåller. Leta efter ämnen som hänvisar till att konfigurera eller definiera en tjänsteleverantör för en SAML-anslutning, eller lägga till ett program.

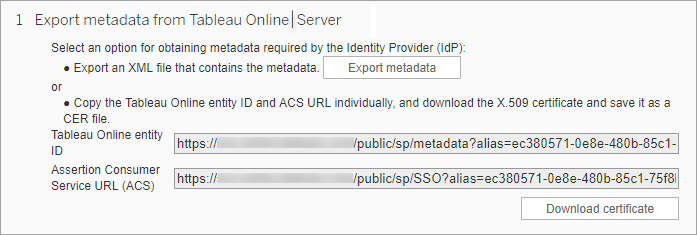

För att skapa SAML-anslutningen mellan Tableau Server och din IdP måste du utbyta nödvändiga metadata mellan de två tjänsterna. Du hämtar metadata från Tableau Server på något av nedanstående sätt. Se SAML-konfigurationsdokumentationen från din IdP för att bekräfta rätt alternativ.

Klicka på knappen Exportera metadata för att ladda ner en XML-fil som innehåller SAML-entitets-ID för Tableau Server, URL för konsumenttjänst för försäkran (ACS) samt X.509-certifikat.

Entitets-ID:t är platsspecifikt och baseras på det serveromfattande entitets-ID som du angav när du aktiverade plats-SAML på servern. Om du till exempel har angett

https://tableau_serverkan följande enhets-ID för platsen visas:https://tableau_server/samlservice/public/sp/metadata?alias=48957410-9396-430a-967c-75bdb6e002a0Du kan inte ändra det platsspecifika enhets-ID eller den ACS-URL som Tableau genererar.

Välj Ladda ner certifikat om identitetsprovidern förväntar sig den information som krävs på ett annat sätt. Till exempel kan providern begära att du ska ange entitets-ID för Tableau Server, ACS-URL och X.509-certifikat på separata platser.

Följande bild har redigerats för att visa att dessa inställningar är desamma i Tableau Cloud och Tableau Server.

För steg 2, importen av de metadata som du exporterade i steg 1, loggar du in på ditt IdP-konto och använder instruktionerna i identitetsproviderns dokumentation för att skicka in Tableau Server-metadata.

För steg 3 innehåller identitetsproviderns dokumentation också anvisningar om hur du tillhandahåller metadata till en tjänsteleverantör. Den kommer att instruera dig att ladda ner en metadatafil, eller så kommer den att visa XML-kod. Om den visar XML-kod ska du kopiera och klistra in koden i en ny textfil, och spara filen med filtillägget .xml.

På sidan Autentisering i Tableau Server importerar du den metadatafil som du laddade ner från IdP:n eller konfigurerade manuellt från den XML som tillhandahölls.

Obs! Om du redigerar konfigurationen måste du ladda upp metadatafilen så att Tableau vet att rätt entitets-ID för identitetsprovidern och rätt URL för SSO-tjänsten används.

Attribut innehåller information om bland annat autentisering och auktorisering för en användare.

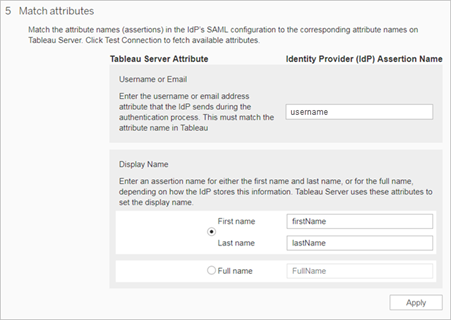

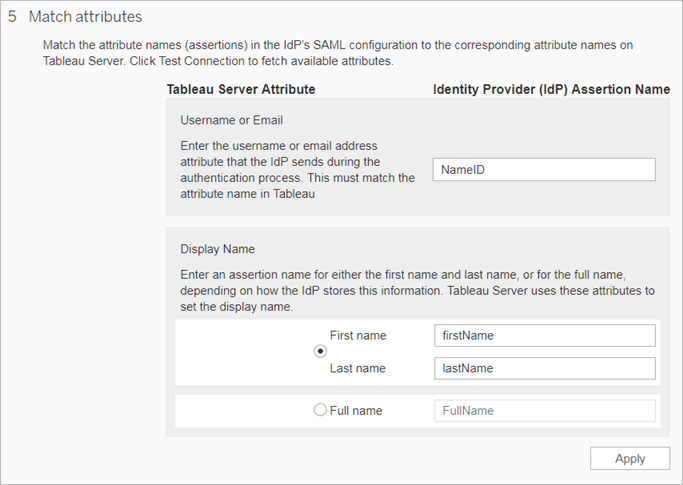

Användarnamn eller e-post: (Obligatoriskt) Ange namnet på attributet som lagrar användarnamn eller e-postadresser.

Visningsnamn: (valfritt) Vissa IdP:er använder separata attribut för för- och efternamn, och andra lagrar det fullständiga namnet i ett attribut. Om du använder SAML med lokal autentisering är attributet visningsnamn inte synkroniserat med SAML IdP.

Välj den knapp som motsvarar hur din IdP lagrar namnen. Om din IdP till exempel kombinerar för- och efternamn i ett attribut väljer du Visa namn och anger sedan attributnamnet.

Välj befintliga Tableau Server-användare eller lägg till nya användare som du vill godkänna för enkel inloggning.

När du lägger till eller importerar användare anger du även deras autentiseringstyp. På sidan Användare kan du ändra användarnas autentiseringstyp när som helst efter att ha lagt till dem.

Mer information finns i Lägga till användare på en plats eller Importera användare och Ange användarautentiseringstyp för SAML.

Viktigt: Användare som autentiserar med platsspecifik SAML kan endast tillhöra en plats. Om en användare behöver komma åt flera platser ställer du in dennes autentiseringstyp till serverns standard. Beroende på hur platsspecifik SAML konfigurerades av serveradministratören är serverstandarden antingen lokal autentisering eller serveromfattande SAML.

Börja med de felsökningssteg som föreslås på sidan Autentiseringkontroll. Om du inte kan lösa problemet med hjälp av de här stegen går du till Felsöka SAML.