Konfigurera SAML med AD FS på Tableau Server

Du kan konfigurera Active Directory Federation Services (AD FS) som en SAML-identitetsleverantör och lägga till Tableau Server i dina program med stöd för enkel inloggning. När du integrerar AD FS med SAML och Tableau Server kan dina användare logga in på Tableau Server med sina standardautentiseringsuppgifter för nätverket.

Förutsättningar

Din miljö måste ha följande innan du kan konfigurera Tableau Server och SAML med AD FS:

En server som kör Microsoft Windows Server 2008 R2 (eller senare) med AD FS 2.0 (eller senare) och som har IIS installerat.

Vi rekommenderar att du säkrar din AD FS-server (med exempelvis en omvänd proxy). När din AD FS-server är tillgänglig utanför din brandvägg kan Tableau omdirigera användare till inloggningssidan som AD FS är värd för.

SSL-certifikat krypteras med SHA-2-kryptering (256 eller 512 bitar) och uppfyller extrakraven som anges i följande avsnitt:

Steg 1: Verifiera SSL-anslutningen till AD FS

AD FS kräver en SSL-anslutning. Om du inte har gjort det ännu slutför du stegen i Konfigurera SSL för extern HTTP-trafik till och från Tableau Server med ett certifikat som uppfyller kraven ovan.

Alternativt, om Tableau Server har konfigurerats för att fungera med en omvänd proxy eller belastningsutjämnare där SSL avslutas (kallas vanligen SSL-avlastning), behöver du inte konfigurera extern SSL.

Steg 2: Konfigurera SAML på Tableau Server

Utför stegen i Konfigurera serveromfattande SAML genom att hämta Tableau Server-metadata till en XML-fil. Kom sedan tillbaka hit och återvänd till nästa avsnitt.

Steg 3: Konfigurera AD FS för att acceptera inloggningsförfrågningar från Tableau Server

Obs! Dessa steg återspeglar ett tredjepartsprogram och kan ändras utan vår vetskap.

Att konfigurera AD FS att acceptera Tableau Serverinloggningsförfrågningar är en flerstegsprocess, som börjar med att Tableau Server importera XML-metadatafilen till AD FS.

Gör något av följande för att öppna guiden Lägg till tillförlitlig part:

Välj Startmeny> till Administrativa verktyg> AD FS 2.0.

I AD FS 2.0, under Betrodda relationer, högerklickar du på mappen Betrodda parter och klickar sedan på Lägg till betrodd part.

Öppna Server Manager och klicka sedan på AD FS Managementpå Verktyg-menyn.

I AD FS Managment på åtgärdsmenyn klickar du på Lägg till betrodd part.

I guiden för Lägg till betrodd part, klicka på Start.

På sidan Välj datakälla väljer du Importera data om den betrodda parten från en fil och klickar sedan på Bläddra för att Tableau Server hitta din XML-metadatafil. Som standard heter den här filen samlspmetadata.xml.

Klicka på Nästa och på sidan Ange visningsnamn anger du ett namn och en beskrivning för den betrodda parten i rutorna Visningsnamn och Anteckningar.

Klicka på Nästa för att hoppa över sidan Konfigurera flerfaktorsautentisering nu.

Klicka på Nästa för att hoppa över sidan Regler för utfärdande av auktorisation.

Klicka på Nästa för att hoppa över sidan Redo att lägga till förtroende.

På sidan Slutför markerar du dialogrutan Redigera anspråksregler för den betrodda parten när guiden stänger kryssrutan, klicka sedan på Stäng.

Windows Server 2008 R2:

Windows Server 2012 R2:

Därefter kommer du att arbeta i dialogrutan Redigera anspråksregler för att lägga till en regel som säkerställer att kontrollerna som skickats av AD FS matchar de kontroller som Tableau Server förväntas. Tableau ServerBehöver minst en e-postadress. Men om du inkluderar för- och efternamn utöver e-post kommer användarnamnen som visas i Tableau Server att vara desamma som i ditt AD-konto.

Klicka på Lägg till regel i dialogrutan Redigera anspråksregler.

På sidan Välj regeltyp väljer du Skicka LDAP-attribut som anspråk för Regelmall för anspråk och klickar sedan på Nästa.

På sidan Konfigurera anspråksregel anger du ett namn för regeln som är begriplig för dig.

För Attributlagring väljer du Active Directory, sedan slutför du mappningen enligt nedan och klickar på Slutför.

Mappningen är skiftlägeskänslig och kräver exakt stavning, dubbelkontrollera därför dina poster. Tabellen här visar vanliga attribut och mappningar av anspråk. Verifiera attribut med din specifika Active Directory-konfiguration.

| LDAP-attribut | Utgående anspråkstyp |

|---|---|

| SAM-kontonamn | Namn-ID |

| SAM-kontonamn | användarnamn |

| Tilltalsnamn | firstName |

| Efternamn | lastName |

Om du kör AD FS 2016 eller senare måste du lägga till en regel för att gå igenom alla anspråksvärden. Om du kör en äldre version av AD FS, gå till nästa procedur för att exportera AD FS metadata.

- Klicka på Lägg till regel.

- Under Regelmall för anspråk väljer du Skicka igenom eller Filtrera ett inkommande anspråk.

- Ange Windows under namn på anspråksregeln.

- På popup-fönstret Redigera regel - Windows:

- Under Inkommande anspråk väljer du Windows-kontonamn.

- Välj Skicka igenom alla anspråksvärden.

- Klicka på OK.

Nu exporterar du AD FS metadata som du importerar till Tableau Server senare. Du kommer också att se till att metadata är konfigurerade och kodade korrekt för Tableau Server, och verifiera andra AD FS-krav för din SAML-konfiguration.

Exportera AD FS Federation-metadata till en XML-fil och ladda sedan ner filen från https://<namn på adfs-server>/federationmetadata/2007-06/FederationMetadata.xml.

Öppna metadatafilen i en textredigerare som Sublime Text eller Notepad++ och kontrollera att den är korrekt kodad som UTF-8 utan BOM.

Om filen visar någon annan kodningstyp, spara den från textredigeraren med rätt kodning.

Kontrollera att AD FS använder formulärbaserad autentisering. Inloggningar utförs i ett webbläsarfönster, så du behöver AD FS som standard för denna typ av autentisering.

Redigera c:\inetpub\adfs\ls\web.config, sök efter taggen och flytta raden så att den visas först i listan. Spara filen så att IIS automatiskt kan ladda om den.

Obs! Om du inte ser filen c:\inetpub\adfs\ls\web.config installeras och konfigureras inte IIS på din AD FS-server.

(Valfritt) Detta steg krävs endast om AD FS är konfigurerat som en IDP för platsspecifik SAML. (Valfritt) Detta steg krävs endast om AD FS är konfigurerat som en IDP för serveromfattande SAML.

Konfigurera ytterligare en identifierare för betrodd part i AD FS. Detta gör att ditt system kan arbeta runt alla AD FS problem med SAML-utloggning.

Gör något av följande:

Windows Server 2008 R2:

I AD FS 2.0 högerklickar du på den betrodda part du skapat för Tableau Server tidigare och klickar på Egenskaper.

På fliken Identifierare i rutan för identifieraren för betrodda parter anger du https://<tableauservername>/public/sp/metadata och klickar sedan på Lägg till.

Windows Server 2012 R2:

I AD FS 2.0-hanteraren, i listan över Betrodda parter, högerklicka på den betrodda part som skapades för Tableau Server tidigare och klicka på Egenskaper.

På fliken Identifierare i rutan för identifieraren för betrodda parter anger du https://<tableauservername/public/sp/metadata och klickar sedan på Lägg till.

Obs! AD FS kan användas med Tableau Server för en enda betrodd part till samma instans. AD FS kan inte användas för flera betrodda parter till samma instans, till exempel SAML-platser med flera platser eller serveromfattande och platsspecifika SAML-konfigurationer.

Steg 4: Förse Tableau Server med AD FS-metadata

Gå tillbaka till TSM-webbanvändargränssnittet och gå till fliken Konfiguration > Användaridentitet och åtkomst > fliken Autentiseringsmetod.

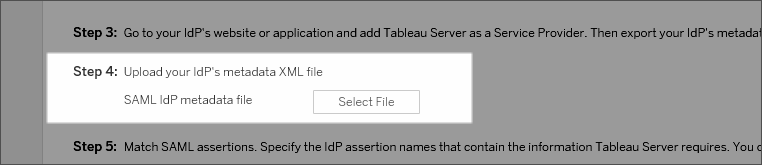

I steg 4 i SAML-konfigurationsfönstret anger du platsen för XML-filen du exporterade från AD FS och väljer Ladda upp.

Slutför återstående steg (matchande påståenden och ange åtkomst till klienttyper) enligt avsnittet Konfigurera serveromfattande SAML.

Spara och tillämpa ändringarna.

Utför följande steg om det inte är första gången du konfigurerar SAML:

Stoppa Tableau Server, öppna kommandoradsgränssnittet för TSM och kör följande kommandon:

tsm configuration set -k wgserver.saml.sha256 -v truetsm authentication saml configure -a -1Använd ändringarna:

tsm pending-changes applyOm de väntande ändringarna kräver att servern startas om visar kommandot

pending-changes applyen kommandotolk så att du vet att en omstart kommer att ske. Kommandotolken visas även om servern stoppas, men i så fall sker ingen omstart. Du kan utelämna tolken med alternativet--ignore-prompt, men det påverkar inte omstartsbeteendet. Om ändringarna inte kräver omstart används de utan någon kommandotolk. Du hittar mer information i tsm pending-changes apply.