Proxy's en loadbalancers configureren voor Tableau Server

In de meeste ondernemingen moet Tableau Server communiceren met het internet. Tableau Server is ontworpen om binnen een beveiligd intern netwerk te werken. Installeer Tableau Server niet rechtstreeks op het internet of in een DMZ. In plaats daarvan moet de communicatie tussen uw netwerk en het internet via proxyservers verlopen. Forward-proxyservers bemiddelen verkeer van binnen het netwerk naar doelen op internet. Reverse-proxyservers en loadbalancers bemiddelen het verkeer van internet naar doelen binnen het netwerk.

Voor wie is dit artikel?

Dit artikel is bedoeld voor IT-professionals die ervaring hebben met algemene netwerk-, loadbalancing- en gateway-proxyoplossingen. In het artikel wordt beschreven hoe en wanneer Tableau internettoegang nodig heeft. Ook wordt beschreven hoe u uw netwerk en Tableau configureert voor het gebruik van proxyservers en loadbalancers voor toegang tot en van internet. Er zijn veel oplossingen van externe partijen beschikbaar, dus een deel van de inhoud van het artikel is noodzakelijkerwijs generiek.

Voordat u een proxyserver configureert, raadpleegt u Communiceren met internet.

Een forward-proxyserver configureren

Om communicatie van Tableau Server met internet mogelijk te maken, implementeert u Tableau Server achter een forward-proxyserver. Wanneer Tableau Server toegang tot internet nodig heeft, wordt de aanvraag niet rechtstreeks naar internet verzonden. In plaats daarvan wordt de aanvraag naar de forward-proxy gestuurd, die de aanvraag op zijn beurt doorstuurt. Beheerders kunnen met forward-proxy's het verkeer naar internet beheren voor taken zoals het verdelen van de werkbelasting (load balance), blokkeren van toegang tot sites etc.

Als u een forward-proxy gebruikt, moet u de computers waarop Tableau Server binnen het netwerk wordt uitgevoerd, configureren om verkeer naar de forward-proxy te sturen. Tableau Server ondersteunt geen pass-through of handmatige proxy-verificatie.

Als u OpenID-verificatie uitvoert met een forward-proxyoplossing, zijn aanvullende configuraties vereist. Zie Tableau Server configureren voor OpenID Connect.

Tableau Server configureren op Linux voor gebruik met een forward-proxy

Wij raden u aan Tableau Server te configureren voor gebruik met uw forward-proxyoplossing als onderdeel van het installatieproces. Configureer Tableau Server specifiek wanneer u ./initialize-tsm uitvoert zoals beschreven in TSM installeren en initialiseren.

De onderstaande procedure beschrijft hoe u een forward-proxyconfiguratiebestand voor Tableau Server op Linux maakt.

Het configuratiebestand wordt opgeslagen in de volgende directory:

~<unprivileged_user>/.config/systemd/tableau_server.conf.d

Standaard maakt Tableau Server de gebruiker zonder rechten aan, tableau. Het standaardpad naar de configuratiedirectory is daarom:

~tableau/.config/systemd/tableau_server.conf.d

De naam van het proxyconfiguratiebestand in dit onderwerp en in het onderstaande configuratiebestand wordt aangeduid als 20-proxy.conf. U kunt dit bestand een naam geven die u zelf wilt, maar het moet de extensie .conf hebben. systemd verwerkt bestanden die zijn opgeslagen in de directory tableau_server.conf.d in lexicale volgorde volgens bestandsnaam.

Voer de opdracht

tsm stopuit.Start een sessie als gebruiker zonder rechten. Standaard is

tableaude gebruiker zonder rechten die door Tableau Server tijdens de installatie is gemaakt. Voer de volgende opdracht uit:sudo su -l tableauMaak het bestand

20-proxy.confin de directorytableau_server.conf.d. Als u tijdens de installatie een forward-proxy hebt geconfigureerd, dan is het bestand20-proxy.confal gemaakt.Maak het bestand. Voer de volgende opdracht uit:

touch ~tableau/.config/systemd/tableau_server.conf.d/20-proxy.confOpen het bestand

20-proxy.confin een teksteditor.

Kopieer de Inhoud van proxyconfiguratiebestand in het bestand. Als u een bestaand bestand bewerkt, zorg er dan voor dat u de configuratie niet verwijdert. De Inhoud van proxyconfiguratiebestand bevat instructies over het instellen van forward-proxyconfiguraties. Nadat u het bestand hebt bewerkt en opgeslagen, gaat u naar stap 5.

Verlaat de Tableau-shell. Voer de volgende opdracht uit:

exitStart de TSM-bedrijfsservices opnieuw. Voer de volgende scriptopdrachten uit:

sudo /opt/tableau/tableau_server/packages/scripts.<version>/stop-administrative-servicessudo /opt/tableau/tableau_server/packages/scripts.<version>/start-administrative-servicesStart TSM opnieuw.

tsm restart

# Always edit this file on Tableau Server as the unprivileged user. By default, tableau, is the unprivileged user created by Tableau Server during installation.

# Set environment variables http_proxy and https_proxy to point to your proxy host.

# For example, to set the proxy to example-host for ports 80 and 443, run the following commands:

#

http_proxy=http://example-host:80/

https_proxy=http://example-host:443/

#

# Take care to use 'http' when you specify the URL for the https_proxy environmental variable.

# Do not specify the 'https' protocol for the value of the https_proxy environmental variable.

#

# To bypass the proxy server, specify exceptions in the no_proxy variable. Use this variable if your proxy server does not route internal addresses.

# You must also add exceptions to this proxy configuration to guarantee that all communications within a local Tableau Server cluster (if you have one now or will have one later) do not route to the proxy server.

# Enter both the host name and the IP address for each computer. Additionally, include the cannonical host name (localhost) and IP address (127.0.0.1) for the local computer.

# For example, to specify exceptions for a three-node cluster:

#

no_proxy="localhost,127.0.0.1,hostname1,hostname2,hostname3,IP1,IP2,IP3"

#

# Where "hostname1" is the actual hostname of node 1, and "IP1" is the actual IP address of node 1, etc.Servercrashberichten

Als uw organisatie een proxyserver gebruikt om verbinding te maken met internet, moet u de crashberichten van Tableau Server configureren om de proxy te gebruiken. Zelfs als Tableau Server al is geconfigureerd om een proxy te gebruiken, moet u de servercrashberichten ook afzonderlijk configureren. Zie Servercrashberichten configureren voor het configureren van een proxy voor servercrashberichten.

Hoe een reverse-proxy en een loadbalancer werken met Tableau Server

Reverse-proxy's en loadbalancers zijn servers die aanvragen van externe (internet)clients ontvangen en deze doorsturen naar Tableau Server. Deze oplossingen maken Tableau Server beschikbaar op internet zonder dat het individuele IP-adres van die specifieke Tableau Server aan internet hoeft te worden blootgesteld. Ze kunnen ook dienen als verificatie- en pass-through-apparaten, zodat er geen data worden opgeslagen op plekken waar mensen van buiten het bedrijf er toegang toe hebben. Deze vereiste kan belangrijk zijn voor organisaties die onderworpen zijn aan verschillende privacyregelgevingen, zoals PCI, HIPAA of SOX.

Het onderstaande diagram illustreert het communicatiepad wanneer een client een aanvraag indient bij Tableau Server dat is geconfigureerd om te werken met een reverse-proxy en/of loadbalancer (LB).

Een externe client initieert een verbinding met Tableau Server. De client gebruikt de openbare URL die is geconfigureerd voor de reverse-proxyserver/LB, zoals

https://tableau.example.com. (De client weet niet dat deze toegang probeert te krijgen tot een reverse-proxy/LB.)De reverse-proxy koppelt die aanvraag op zijn beurt aan een aanvraag bij Tableau Server. In sommige scenario's kan de reverse-proxy worden geconfigureerd om de client te verifiëren (met behulp van SSL/TLS) als voorwaarde voor het doorsturen van de aanvraag naar Tableau Server.

Tableau Server ontvangt de aanvraag en stuurt zijn antwoord naar de reverse-proxy/LB.

De reverse-proxy/LB stuurt de inhoud terug naar de client. Voor zover het de client betreft, heeft deze alleen interactie gehad met Tableau Server en kan deze niet weten dat de communicatie via een of meer tussenliggende servers is verlopen.

TLS/SSL

Afhankelijk van uw gatewayscenario kunt u overwegen om uw reverse-proxy- en loadbalancing-servers te configureren voor het gebruik van TLS/SSL voor al het verkeer dat zich buiten uw netwerk bevindt. Hiermee worden de privacy, de integriteit van de inhoud en de verificatie gewaarborgd. Tenzij u andere beveiligingsmaatregelen hebt geïmplementeerd om het verkeer tussen uw internetgateway en Tableau Server te beschermen, raden wij u aan ook SSL te configureren tussen de gatewayproxy en Tableau Server. U kunt interne of zelfondertekende certificaten gebruiken om het verkeer tussen Tableau Servers en andere interne computers te versleutelen.

Mobiele toegang

Tableau Server voegt een X-koptekst toe aan alle HTTP-reacties voor Tableau Mobile-sessies. Standaard behouden de meeste proxyoplossingen X-kopteksten. Als uw gatewayoplossing de X-kopteksten niet behoudt, moet u uw proxyserver en loadbalancer configureren om de volgende koptekst te behouden voor alle HTTP-reacties voor Mobile-clientsessies: X-Tableau: Tableau Server.

Als u verificatie bij de gateway hebt geconfigureerd, moet uw proxyserver/LB op HTTP-aanvragen van Tableau Mobile reageren met een HTTP 302-reactie. De 302 moet een omleiding bevatten naar de inlogpagina van de identiteitsprovider. Voor een diagram dat de 302-verificatiereeks beschrijft, zie Tableau Mobile-verificatiereeks(Link wordt in een nieuw venster geopend) in de Tableau Community.

Reverse-proxy, loadbalancer en gebruikersverificatie

Tableau Server verifieert gebruikers altijd. Dit betekent dat zelfs als u inkomende verbindingen verifieert bij de gateway voor uw organisatie, Tableau Server nog steeds de gebruiker verifieert.

Niet alle clients ondersteunen echter gebruikersverificatie met een gatewayoplossing:

Voor ondersteunde webbrowsers kunt u SAML, OpenID Connect, Kerberos, vertrouwde tickets of handmatige verificatie met een reverse-proxy/LB gebruiken.

Tableau Mobile ondersteunt SAML of handmatige verificatie met een reverse-proxy/LB. De iOS-versie van Tableau Mobile ondersteunt bovendien Kerberos met een reverse-proxy/LB. De bovenstaande aanbeveling is ook van toepassing.

Tableau Prep ondersteunt geen verificatie met een reverse-proxy of loadbalancer. Voor externe toegang kunt u een VPN-oplossing gebruiken of uw gatewayservices configureren om verkeer van Tableau Prep rechtstreeks naar Tableau Server te routeren voor verificatie.

Tableau Desktop ondersteunt verificatie met een reverse-proxy, op voorwaarde dat een verificatiemodule pre-verificatie uitvoert op de reverse-proxy voordat het verkeer naar Tableau Server wordt gerouteerd voor definitieve verificatie. Zie Deel 5 - Weblaag configureren(Link wordt in een nieuw venster geopend) van de Gids voor bedrijfsbrede implementatie van Tableau Server en Verificatiemodule configureren met onafhankelijke gateway voor meer informatie.

Als uw organisatie verificatie uitvoert via Active Directory:

- Tableau Server moet worden geconfigureerd voor reverse-proxy voordat u Tableau Server voor Kerberos configureert. Zie Kerberos configureren voor meer informatie.

Tableau Server configureren voor gebruik met een reverse-proxyserver en/of loadbalancer

Voordat u Tableau Server configureert, moet u de volgende informatie over de proxyserverconfiguratie verzamelen. Gebruik de opdracht tsm configuration set om Tableau Server te configureren. De informatie die u moet verzamelen, komt overeen met de opties die u nodig hebt wanneer u tsm uitvoert.

De meeste van de volgende tsm-opties worden ook gebruikt om Tableau Server-implementaties te configureren die achter een loadbalancer werken. Zie Een loadbalancer toevoegen voor meer informatie.

| Item | Beschrijving | Overeenkomende optie tsm configuration set |

|---|---|---|

IP-adres of CNAME | Voor deze optie kunt u een IP-adres of een CNAME invoeren. Het/de openbare IP-adres(sen) van de proxy- en loadbalancerservers. Het IP-adres moet in IPv4-indeling zijn, zoals Als u geen statisch IP-adres kunt opgeven of als u cloudproxy's of externe loadbalancers gebruikt, kunt u de CNAME (Canonieke naam) DNS-waarde opgeven die clients gebruiken om verbinding te maken met Tableau Server. Deze CNAME-waarde moet worden geconfigureerd in uw reverse-proxyoplossing om te communiceren met Tableau Server. | gateway.trusted |

| FQDN | De volledig gekwalificeerde domeinnaam die mensen gebruiken om Tableau Server te bereiken, zoals tableau.example.com. Tableau Server ondersteunt geen contextwisseling voor deze optie. De volgende URL wordt bijvoorbeeld niet ondersteund: example.com/tableau. | gateway.public.host |

| Niet-FQDN | Eventuele subdomeinnamen voor de proxy- of LB-servers. In het voorbeeld van tableau.example.com is de subdomeinnaam tableau. | gateway.trusted_hosts |

| Aliassen | Eventuele openbare alternatieve namen voor de proxy- of LB-servers. In de meeste gevallen worden aliassen aangeduid met behulp van CNAME-waarden. Een voorbeeld hiervan is een proxyserver bigbox.example.com en CNAME-vermeldingen van ftp.example.com en www.example.com. | gateway.trusted_hosts |

| Poorten | Poortnummers voor verkeer van de client naar de reverse-proxyserver. |

|

Als u een gedistribueerde installatie van Tableau Server gebruikt, voert u de volgende opdrachten tsm uit op het eerste knooppunt in uw cluster.

Voer de volgende opdracht in om de FQDN in te stellen die clients zullen gebruiken om Tableau Server te bereiken via de proxy- en/of LB-servers, waarbij

namede FQDN is:tsm configuration set -k gateway.public.host -v 'name'Als u bijvoorbeeld Tableau Server bereikt door het invoeren van

https://tableau.example.comin de browser, voert u deze opdracht in:tsm configuration set -k gateway.public.host -v 'tableau.example.com'Voer de volgende opdracht in om het adres of de CNAME van de proxy- en/of LB-servers in te stellen, waarbij

server_addresshet IPv4-adres of de CNAME-waarde is:tsm configuration set -k gateway.trusted -v 'server_ip_address'Als uw organisatie meerdere proxyservers en/of LB-servers gebruikt, voert u meerdere IPv4-adressen in en scheidt u deze met komma's. IP-bereiken worden niet ondersteund. Om het opstarten en de initialisatie van Tableau Server te verbeteren, minimaliseert u het aantal vermeldingen voor

gateway.trusted.Voer de volgende opdracht in om alternatieve namen voor de proxy-/LB-servers op te geven, zoals hun volledig gekwalificeerde domeinnamen, eventuele niet-volledig gekwalificeerde domeinnamen en eventuele aliassen. Als er meer dan één naam is, scheidt u de namen met een komma.

tsm configuration set -k gateway.trusted_hosts -v 'name1, name2, name3'Bijvoorbeeld:

tsm configuration set -k gateway.trusted_hosts -v 'proxy1.example.com, proxy1, ftp.example.com, www.example.com'Als de proxyserver SSL gebruikt om met internet te communiceren, voer dan de volgende opdracht uit, die Tableau vertelt dat de reverse-proxyserver poort 443 gebruikt in plaats van poort 80:

tsm configuration set -k gateway.public.port -v 443Opmerking: als de proxyserver SSL gebruikt om te communiceren met Tableau Server, moet SSL worden geconfigureerd en ingeschakeld op Tableau Server.

Voer de volgende opdracht in om de configuratiewijziging toe te passen:

tsm pending-changes applyAls voor de in behandeling zijnde wijzigingen de server opnieuw moet worden opgestart, geeft de opdracht

pending-changes applyeen prompt weer om u te laten weten dat de server opnieuw wordt gestart. Deze prompt verschijnt ook als de server is gestopt, maar in dat geval vindt er geen herstart plaats. U kunt de prompt onderdrukken met de optie--ignore-prompt, maar dit verandert niets aan het herstartgedrag. Als opnieuw opstarten niet nodig is voor de wijzigingen, worden de wijzigingen zonder waarschuwing van een prompt toegepast. Zie tsm pending-changes apply voor meer informatie.

De reverse-proxy- of loadbalancing-server configureren om met Tableau Server te werken

Wanneer een client via een reverse-proxy of loadbalancer toegang krijgt tot Tableau Server, moeten specifieke berichtkopteksten behouden blijven (of worden toegevoegd). Meer specifiek moeten alle servers in de berichtketen worden weergegeven in de instellingen gateway.trusted en gateway.trusted_hosts.

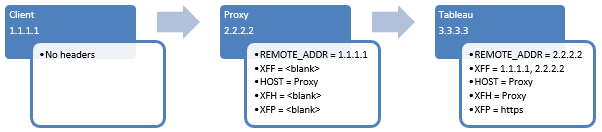

De volgende afbeelding toont voorbeeldkopteksten voor een single-hop-berichtketen, waarbij de proxyserver rechtstreeks communiceert met Tableau Server:

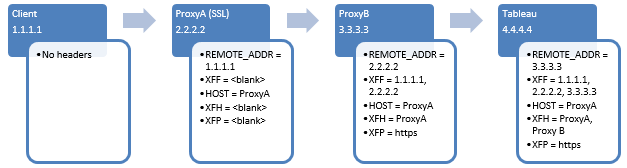

De volgende afbeelding toont voorbeeldkopteksten voor een berichtketen met meerdere hops, waarbij het bericht twee proxyservers passeert voordat verbinding wordt gemaakt met Tableau Server:

In de volgende tabel wordt beschreven wat deze kopteksten zijn en hoe ze zich verhouden tot de configuratie-instellingen op Tableau Server:

| Kopteksten | Beschrijving | Gerelateerde Tableau Server-instellingen |

REMOTE_ADDR en X-FORWARDED-FOR (XFF) | Tableau Server heeft deze kopteksten nodig om het IP-adres van herkomst voor aanvragen te bepalen. De koptekst X-FORWARDED-FOR moet de IP-adresketen aan Tableau Server presenteren in de volgorde waarin de verbindingen tot stand zijn gekomen. | Het IP-adres dat u instelt in gateway.trusted moet overeenkomen met het IP-adres dat is gepresenteerd in REMOTE_ADDR. Als u meerdere adressen hebt verzonden in gateway.trusted, moet één daarvan overeenkomen met het IP-adres dat in REMOTE_ADDR is gepresenteerd. |

HOST en X-FORWARDED HOST (XFH) | Deze kopteksten worden gebruikt om absolute links naar Tableau Server te genereren wanneer deze reageert op de client. De koptekst X-FORWARDED-HOST moet hostnamen aan Tableau Server presenteren in de volgorde waarin de verbindingen tot stand zijn gekomen. | De hostnamen die worden gepresenteerd in de koptekst X-FORWARDED-HOST, moeten worden opgenomen in de hostnamen die u opgeeft in gateway.trusted_hosts. |

X-FORWARDED-PROTO (XFP) | Deze koptekst is vereist als SSL is ingeschakeld voor verkeer van de client naar de proxy, maar niet voor verkeer van de proxy naar Tableau Server. De kopteksten Gerelateerd KB-artikel: Foutmelding Kan niet aanmelden en Ongeldige gebruikersnaam of wachtwoord met SAML na upgrade(Link wordt in een nieuw venster geopend). | Poortconfiguratie op reverse-proxy (inkomende verbindingen van client en uitgaande verbindingen naar Tableau Server) moeten worden opgegeven in de overeenkomstige parameter: Als de proxyserver SSL gebruikt om te communiceren met Tableau Server, moet SSL worden geconfigureerd en ingeschakeld op Tableau Server. |

De configuratie van de reverse-proxy en loadbalancer valideren

Om de configuratie van uw gateway naar Tableau Server te valideren, publiceert u werkmappen en databronnen met behulp van Tableau Server-webauthoring of Tableau Desktop. Als u via internet verbinding maakt met Tableau Server via een webbrowser, controleer dan of u een aanbevolen browser(Link wordt in een nieuw venster geopend) gebruikt. Publiceer en bekijk werkmappen die gebruikmaken van bestaande databronnen en van een databron die u hebt gepubliceerd. Gebruik de onderstaande links om vertrouwd te raken met het verbinden met Tableau Server als eindgebruiker.

| Taak | Documentatie |

|---|---|

| Overzicht van webauthoring. | Tableau gebruiken op het web(Link wordt in een nieuw venster geopend) |

| Log in bij Tableau Server via Tableau Desktop of een webbrowser. | Aanmelden bij Tableau Server of Online(Link wordt in een nieuw venster geopend) |

| Publiceer een werkmap naar Tableau Server. | Een werkmap publiceren(Link wordt in een nieuw venster geopend) |

| Publiceer een databron. | Een databron publiceren(Link wordt in een nieuw venster geopend) |

| Open een werkmap vanuit Tableau Server. | Werkmappen openen vanuit de Server(Link wordt in een nieuw venster geopend) |

| Meld Server af (met Desktop). | Aanmelden bij Tableau Server of Online(Link wordt in een nieuw venster geopend) |

| Download de werkmap via een webbrowser. | Werkmappen downloaden(Link wordt in een nieuw venster geopend) |

| Controleer of tabcmd (vanuit een niet-serverclient) werkt. | tabcmd |