Configurer SCIM avec Okta

Vous pouvez configurer la gestion des utilisateurs via Okta, approvisionner des groupes et attribuer des rôles sur le site Tableau Cloud. Si vous n’êtes pas encore familier avec les rôles sur le site Tableau et les fonctionnalités que chacun d’eux autorise, consultez Définir les rôles sur le site des utilisateurs.

Remarques :

cette procédure concerne une application tierce et est susceptible de modification sans que nous en ayons connaissance. Si la procédure décrite ici ne correspond pas aux écrans affichés dans votre compte IdP, vous pouvez utiliser la rubrique générale SCIM ainsi que la documentation de l'IdP.

- Les étapes de configuration dans l’IdP peuvent se présenter dans un ordre différent de celui que vous voyez dans Tableau.

Étape 1 : Effectuer les opérations de prérequis

La fonctionnalité SCIM exige que vous configuriez votre site de manière à prendre en charge l’authentification unique SAML (SSO).

Effectuez les étapes suivantes dans Configurer SAML avec Okta :

Une fois les étapes de ces deux sections terminées, restez connecté à la fois à la console de l’administrateur Okta et à Tableau Cloud en affichant les pages suivantes :

Dans Tableau Cloud, page Paramètres > Authentification.

Dans la console de l’administrateur Okta, Applications > Applications > Tableau Cloud > Provisioning.

Étape 2 : Activer la prise en charge SCIM

Suivez les étapes ci-après pour activer la prise en charge SCIM avec Okta. Voir également la section Remarques sur la prise en charge SCIM avec Okta ci-dessous.

Dans Tableau Cloud

- Connectez-vous à votre site Tableau Cloud en tant qu’administrateur de site, et sélectionnez Paramètres > Authentification.

Procédez comme suit :

Dans la page Authentification, sous System for Cross-domain Identity Management (SCIM), cliquez sur le bouton Nouvelle configuration.

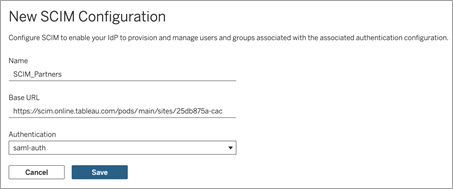

Dans la boîte de dialogue Nouvelle configuration SCIM, procédez comme suit :

Entrez le nom de la configuration SCIM.

Copiez l’URL de base à utiliser dans les paramètres SCIM de votre IdP.

Dans le menu déroulant Authentification, sélectionnez la configuration d’authentification SAML à associer à SCIM.

Cliquez sur Enregistrer.

Remarque : la section Jeton SCIM est alors remplie.

Sous Jeton SCIM, procédez comme suit :

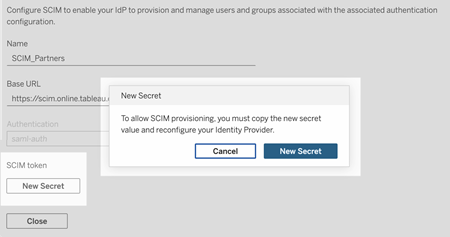

- Cliquez sur le bouton Nouveau secret.

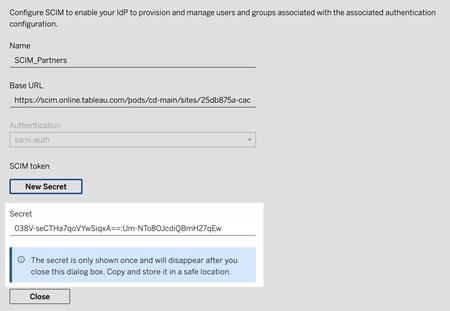

Dans la boîte de dialogue Nouveau secret, cliquez à nouveau sur le bouton Nouveau secret. Le secret que vous venez de générer s’affiche.

Collez le secret et stockez-le dans un endroit sûr.

Important :

Si vous fermez la configuration SCIM avant de pouvoir ajouter le secret aux paramètres SCIM de votre IdP, vous pouvez modifier la configuration SCIM mais vous devrez cliquer à nouveau sur Nouveau secret pour générer un nouveau secret.

Le secret est lié à l’utilisateur Administrateur de site Tableau qui a créé la configuration SCIM. Si le rôle sur le site de cet utilisateur change ou si l’utilisateur n’est plus membre du site, le secret cesse d’être valide. Dans ce cas, un autre administrateur de site peut générer un nouveau secret pour la configuration SCIM existante et l’ajouter aux paramètres SCIM de l’IdP ou créer une nouvelle configuration SCIM en veillant à ce que l’URL de base et le secret soient ajoutés aux paramètres SCIM de l’IdP.

Cliquez sur Fermer.

Dans Okta

Dans la console de l’administrateur Okta, procédez comme suit :

Dans le volet de gauche, sélectionnez Application > Application, cliquez sur l’application Tableau Cloud, puis sur l’onglet Mise en service.

Cliquez sur le bouton Enable API integration (Activer l’intégration de l’API).

Cochez la case Enable API integration (Activer l’intégration de l’API) puis cliquez sur Save (Enregistrer).

Procédez comme suit :

Pour API Token (Jeton d’API), collez le jeton secret Tableau Cloud SCIM que vous avez copié à l’étape précédente.

Pour Base URL (URL de base), copiez et collez le paramètre Base URL affiché dans les paramètres SCIM Tableau Cloud.

Cliquez sur Test API Credentials (Tester les informations d’identification de l’API) pour vous assurer que la configuration a été effectuée correctement. Si la configuration a été effectuée correctement, le message « Tableau Cloud a été vérifié avec succès » s’affiche.

Une fois que vous avez terminé, cliquez sur Enregistrer.

Étape 3 : Affecter des groupes à l’application Tableau Cloud

Pour la mise en service des utilisateurs sur Tableau, nous vous recommandons de gérer les utilisateurs en groupes afin de faciliter leur gestion dans Tableau.

Dans Okta, affectez des utilisateurs et des groupes à l’application cloud Tableau afin que les utilisateurs puissent être mis en service sur Tableau Cloud. Plus précisément, vous avez besoin de deux groupes distincts, un groupe affecté à l’onglet Assignments (Affectations) et un groupe affecté à l’onglet Push Group (Transmettre des groupes par Push). Le groupe dans l’onglet Assignments est utilisé pour créer des utilisateurs dans Tableau Cloud. Le groupe dans l’onglet Push Group est utilisé pour créer le groupe et gérer l’appartenance au groupe dans Tableau Cloud.

Remarques :

Okta nécessite que vous disposiez d’un groupe dans l’onglet Assignments et d’un groupe pour l’onglet Push Group afin d’éviter une situation de concurrence. Pour plus d’informations, consultez App assignments and Group Push(Le lien s’ouvre dans une nouvelle fenêtre) et About Group Push(Le lien s’ouvre dans une nouvelle fenêtre) dans la documentation d’Okta.

Les étapes de cette procédure supposent que vous avez déjà créé au moins deux groupes. Pour plus d’informations sur la création de groupes dans Okta, consultez Create a group(Le lien s’ouvre dans une nouvelle fenêtre) dans la documentation d’Okta.

Vous pouvez utiliser la procédure ci-dessous pour ajouter un groupe et attribuer le groupe à l’application Tableau Cloud.

Dans le volet de gauche, sélectionnez Application > Application, cliquez sur l’application Tableau Cloud, puis sur l’onglet Mise en service.

Cliquez sur le menu déroulant Attribuer et sélectionnez Attribuer à des groupes.

Procédez comme suit :

Sélectionnez le groupe concerné.

Sélectionnez le rôle sur le site que vous souhaitez attribuer aux utilisateurs pour Tableau. Les options disponibles sont les suivantes :

Sans licence

Viewer

Explorer

Explorer (peut publier)

Creator

Administrateur de site - Explorer

Administrateur de site - Creator

Une fois terminé, cliquez sur le bouton Enregistrer et revenir en arrière.

Répétez les étapes 1 à 4 de l’onglet Push Group (Transmettre des groupes par Push), puis cliquez sur le bouton Done (Terminé).

Étape 4 : Activer le provisionnement de groupes

Okta vous permet d’envoyer les groupes existants et leurs membres à Tableau Cloud. Une fois qu’un groupe est envoyé, vous pouvez gérer l’appartenance au groupe dans Okta de manière à mettre automatiquement à jour le groupe correspondant dans Tableau Cloud. Avant de suivre ces étapes, nous vous recommandons de passer en revue les rubriques Group Push prerequisites(Le lien s’ouvre dans une nouvelle fenêtre) et About Group Push(Le lien s’ouvre dans une nouvelle fenêtre) (en anglais) dans la documentation Okta.

Important : une fois que SCIM est activé, les utilisateurs et leurs attributs doivent être gérés via Okta. Les modifications apportées au sein de Tableau Cloud directement peuvent entraîner un comportement inattendu et le remplacement de valeurs.

La procédure suivante se poursuit là où vous en étiez resté dans la précédente section et part de l’hypothèse que vous êtes connecté à la Console administrateur Okta.

Dans le volet de gauche, sélectionnez Application > Application, cliquez sur l’application Tableau Cloud, puis sur l’onglet Push Groups (Transmettre des groupes par Push).

Cliquez sur Push Groups (Transmettre des groupes par Push) puis choisissez l’une des options suivantes dans le menu déroulant :

Find groups by name: (Rechercher des groupes par nom) Sélectionnez cette option pour rechercher des groupes par nom.

Find groups by rule: (Rechercher des groupes par règle) Sélectionnez cette option pour créer une règle de recherche qui envoie tous les groupes correspondant à la règle.

(Facultatif) Si vous transmettez plusieurs groupes, cliquez sur le bouton Save & Add Another (Enregistrer et ajouter un autre) et répétez l’étape précédente.

- Une fois que vous avez terminé, cliquez sur Enregistrer.

Vous pouvez désactiver le push de groupes, dissocier les groupes envoyés ou envoyer l’appartenance à un groupe immédiatement en cliquant sur Active (Actif) ou Inactive (Inactif) dans la colonne Push Status (État du push). Pour supprimer, désactiver ou activer plusieurs groupes, cliquez sur Bulk Edit (Modification en bloc). Pour plus d’informations, voir Activer le push de groupes(Le lien s’ouvre dans une nouvelle fenêtre) dans la documentation Okta (en anglais).

SCIM et GLSI (Attribuer une licence lors de la connexion)

Depuis février 2024 (Tableau 2023.3), vous pouvez utiliser SCIM avec Attribuer une licence lors de la connexion (GLSI) pour Okta.

L’utilisation de SCIM avec GLSI pour Okta requiert les opérations suivants :

Dans Okta, ajout d’utilisateurs aux groupes dans les onglets Assignment (Attribution) et Push Group (Groupe Push) de l’application Tableau.

Dans Tableau Cloud, activation de l’option GLSI pour les groupes et sélection du rôle sur le site minimum pour les utilisateurs membres du groupe.

Remarque : il n’est pas possible de définir un groupe avec l’attribut GLSI dans Okta.

Les utilisateurs doivent être configurés comme « Sans licence » dans Okta.

Activer GLSI

Pour configurer et activer GLSI, consultez Attribuer une licence lors de la connexion.

Supprimer des utilisateurs SCIM avec GLSI

Vous devez d’abord supprimer les utilisateurs SCIM de leurs groupes compatibles GLSI dans Okta avant de tenter de les désactiver dans Okta. La désactivation des utilisateurs définira les utilisateurs sur le rôle « Sans licence » dans Tableau Cloud. Cependant, les utilisateurs ne peuvent obtenir le rôle « Sans licence » dans Tableau Cloud que s’ils ne sont plus membres d’un groupe compatible GLSI.

Dans Okta, commencez par supprimer l’utilisateur du groupe compatible GLSI affecté à l’onglet Push Group.

Dans Okta, désactivez l’utilisateur en le supprimant du groupe compatible GLSI affecté à l’onglet Assignments ou en supprimant l’utilisateur dans Okta. Après cela, l’utilisateur sera converti en « Sans licence » dans Tableau Cloud. La désactivation d’un utilisateur dans Okta entraîne uniquement la conversion de l’utilisateur en « Sans licence » dans Tableau Cloud et ne supprime pas l’utilisateur.

Remarques :

Si vous souhaitez supprimer un utilisateur dans Okta, consultez Deactivate and delete user accounts(Le lien s’ouvre dans une nouvelle fenêtre) dans la documentation d’Okta.

Si vous souhaitez supprimer l’utilisateur SCIM dans Tableau Cloud (voir Supprimer des utilisateurs SCIM, ci-dessous), vous supprimez manuellement l’utilisateur de Tableau Cloud.

Si vous rencontrez des problèmes, consultez l’article de la Base de connaissances Erreur « Le rôle d’utilisateur n’a pas été mis à jour vers : Sans licence (errorCode=10079) » lors de la tentative de désactivation d’utilisateurs via SCIM(Le lien s’ouvre dans une nouvelle fenêtre).

À propos du groupe « Tous les utilisateurs » de Tableau Cloud

Si vous avez activé le groupe par défaut « Tous les utilisateurs » avec GLSI, vous ne pouvez pas désactiver des utilisateurs dans Okta et vous ne pouvez donc pas obtenir le rôle « Sans licence » pour les utilisateurs appartenant au groupe compatible GLSI dans Tableau Cloud. Pour supprimer des utilisateurs SCIM dans le groupe « Tous les utilisateurs » compatible GLSI, vous devez supprimer manuellement les utilisateurs de Tableau Cloud.

Remarque : si des utilisateurs sont associés à un contenu, vous devrez réattribuer la propriété du contenu à d’autres utilisateurs avant de pouvoir supprimer des utilisateurs.

Supprimer des utilisateurs SCIM

La suppression d’utilisateurs SCIM dans Okta les convertira uniquement en rôle « Sans licence » et ne les supprimera pas dans Tableau Cloud. Si vous souhaitez supprimer des utilisateurs, vous devez supprimer manuellement les utilisateurs dans Tableau Cloud.

Pour plus d’informations à ce sujet, consultez « Suppression d’utilisateurs d’un site » dans la rubrique Afficher, gérer ou supprimer des utilisateurs.

Remarques sur la prise en charge SCIM avec Okta

Dans les paramètres d’attribution des utilisateurs Okta, les valeurs de Nom d’utilisateur et E-mail principal doivent être identiques.

Vous devez ajouter une application Tableau Cloud Okta séparée pour chaque site que vous souhaitez gérer à l’aide de SCIM.

Si vous souhaitez migrer un site, vous devez reconfigurer le provisionnement SCIM pour le nouveau site.

Lors du provisionnement de nouveaux utilisateurs, les attributs de prénom et de nom dans Okta ne sont pas synchronisés sur Tableau Cloud. Les nouveaux utilisateurs doivent définir ces champs lorsqu’ils se connectent à Tableau Cloud pour la première fois.

Lorsqu’un utilisateur n’est plus attribué à l’application Tableau Cloud dans Okta ou qu’il est entièrement déprovisionné ou supprimé d’Okta, il est converti à un rôle sur le site « Sans licence » dans Tableau Cloud. Si l’utilisateur possède un contenu, vous devez d’abord réaffecter la propriété de ces ressources de contenu avant de pouvoir supprimer l’utilisateur manuellement dans Tableau Cloud.

Vous pouvez définir le rôle sur le site d’un utilisateur (tel que Creator, Explorer ou Viewer) dans Okta au niveau de l’utilisateur ou du groupe. Nous vous recommandons d’affecter le rôle sur le site au niveau du groupe. Si l’utilisateur se voit attribuer un rôle sur le site directement, ce rôle remplacera tous les paramètres de groupe.

Un utilisateur peut appartenir à plusieurs groupes. Les groupes peuvent avoir différents rôles sur le site. Si un utilisateur est affecté à des groupes avec des rôles sur le site différents, il recevra le rôle sur le site le plus permissif dans Tableau Cloud. Par exemple, si vous choisissez Viewer et Creator, Tableau attribuera le rôle sur le site Creator.

Les rôles sur le site sont énumérés ci-dessous dans l’ordre, du plus permissif au moins permissif :

Administrateur de site - Creator

Administrateur de site - Explorer

Creator

Explorer (peut publier)

Explorer

Viewer

Vous pouvez mettre à jour l’attribut de rôle sur le site pour un utilisateur dans Okta et ce changement se propagera à Tableau Cloud. D’autres attributs, tels que Nom d’utilisateur et E-mail principal, ne peuvent pas être mis à jour. Pour modifier ces attributs, supprimez l’utilisateur, modifiez l’attribut, puis ajoutez l’utilisateur à nouveau.

Depuis février 2024 (Tableau 2023.3), l’utilisation de SCIM avec Attribuer une licence lors de la connexion (GLSI) est prise en charge. Pour plus d’informations, consultez SCIM et GLSI (Attribuer une licence lors de la connexion) ci-dessus.