Contrôle de l’authentification et des accès pour Tableau Mobile

Méthodes d’authentification prises en charge

Tableau Server

Tableau Mobile prend en charge les méthodes d’authentification suivantes pour Tableau Server.

| Méthode | Considérations pour Tableau Mobile |

|---|---|

| Authentification locale (de base) | |

| Kerberos |

|

| SAML | |

| NTLM | |

| SSL mutuel |

|

| OpenID Connect |

|

Pour plus d’informations sur la configuration de ces méthodes, consultez l’aide de Tableau Server pour Windows(Le lien s’ouvre dans une nouvelle fenêtre) et Linux(Le lien s’ouvre dans une nouvelle fenêtre).

Tableau Cloud

Tableau Mobile prend en charge l’ensemble des trois méthodes d’authentification pour Tableau Cloud.

- Méthode Tableau par défaut

- Google via OpenID Connect (Connexion avec un navigateur de périphérique doit être activé)

- SAML

Pour des informations sur la configuration de ces méthodes, consultez Authentification(Le lien s’ouvre dans une nouvelle fenêtre) dans l’aide de Tableau Cloud.

Authentification avec un navigateur de périphérique

L’authentification OpenID Connect (y compris Google) et SSL mutuel a lieu à l’aide du navigateur de l’appareil mobile (Safari, Chrome). L’échange entre le navigateur et Tableau Mobile est sécurisé par OAuth Proof Key for Code Exchange(Le lien s’ouvre dans une nouvelle fenêtre) (PKCE).

Pour que cette authentification ait lieu, vous devez activer le paramètre Connexion avec un navigateur de périphérique en suivant les instructions ci-dessous. La seule exception à cette exigence est l’authentification SSL mutuelle sur Android, qui ne nécessite aucun changement de configuration.

Tableau Server (version 2019.4 ou ultérieure)

Si vous utilisez un système MDM ou MAM, définissez le paramètre AppConfig, RequireSignInWithDeviceBrowser, sur « true ». Les utilisateurs de Tableau Server peuvent sinon activer le paramètre « Connexion avec un navigateur de périphérique » sur leurs appareils individuels. Le paramètre AppConfig remplace le paramètre utilisateur.

Tableau Cloud

Définissez le paramètre AppConfig, RequireSignInWithDeviceBrowser, sur « true ». Pour définir les paramètres AppConfig, vous devez déployer l’application avec un système MDM ou MAM. Le paramètre utilisateur n’a aucun effet pour Tableau Cloud. Si vous n’utilisez pas un système MDM ou MAM, vous ne serez donc pas en mesure d’autoriser l’authentification Google.

Remplacer le navigateur par défaut utilisé pour l’authentification

Lorsque vous configurez Tableau Mobile pour utiliser le navigateur en vue de l’authentification, il utilise le navigateur par défaut de l’appareil : Safari pour iOS et Chrome pour Android. Si vous souhaitez activer l’accès conditionnel pour Microsoft Intune, vous devez configurer Tableau Mobile pour qu’il utilise plutôt Microsoft Edge pour l’authentification. Vous aurez besoin de deux paramètres AppConfig :

- Définissez

RequireSignInWithDeviceBrowsersurtruepour que Tableau Mobile utilise le navigateur pour l’authentification. - Définissez

OverrideDeviceBrowsersurEdgepour modifier le navigateur utilisé pour l’authentification sur Microsoft Edge depuis le paramètre par défaut de l’appareil. Si vous modifiez ce paramètre sans demander une connexion avec le navigateur, cela n’aura aucun effet. Pour plus d’informations, consultez Paramètres AppConfig pour Tableau Mobile.

Outre la configuration des paramètres AppConfig pour Tableau Mobile, configurez votre environnement Microsoft Intune comme suit :

- Si vous choisissez le proxy Azure App, ce dernier doit utiliser le relais comme méthode de pré-authentification.

- La méthode d’authentification doit être SAML ou OpenID.

- Le fournisseur d’identité doit être Azure Active Directory.

Faire en sorte que les utilisateurs restent connectés temporairement

Pour que les utilisateurs de Tableau Mobile restent connectés temporairement, assurez-vous que les clients connectés sont activés pour Tableau Cloud ou Tableau Server. Si vous désactivez ce paramètre par défaut, les utilisateurs devront se connecter chaque fois qu’ils se connectent au serveur.

Vérifier les paramètres des clients connectés pour Tableau Cloud

- Connectez-vous à Tableau Cloud en tant qu’administrateur.

- Sélectionnez Paramètres, puis sélectionnez l’onglet Authentification.

- Sous Clients connectés, notez le paramètre Autoriser les clients à se connecter automatiquement à ce site Tableau Cloud.

Pour plus d’informations, consultez Accéder à des sites depuis des clients connectés dans l’aide en ligne de Tableau Cloud.

Vérifier les paramètres des clients connectés pour Tableau Server

- Connectez-vous à Tableau Server en tant qu’administrateur.

- Dans le menu du site, sélectionnez Gérer tous les sites, puis sélectionnez Paramètres > Général.

- Sous Clients connectés, désactivez le paramètre Autoriser les clients à se connecter automatiquement à Tableau Server.

Pour plus d’informations, consultez Désactiver l’authentification client automatique dans l’aide de Tableau Server.

Modifier la durée pendant laquelle les utilisateurs restent connectés à Tableau Server

Si le paramètre Clients connectés n’est pas activé, la durée d’une session sur Tableau Mobile est contrôlée par les limites de Tableau Server. Si le paramètre Clients connectés est activé, Tableau Mobile utilise des jetons OAuth pour rétablir les sessions qui atteignent la limite de session Tableau. Grâce à cette réauthentification automatique, les utilisateurs restent connectés tant que les jetons d’actualisation sont valides. Pour que cette réauthentification ait lieu, la durée des jetons d’actualisation doit être supérieure à la limite de session Tableau. Sinon, l’utilisateur est déconnecté lorsque la session expire.

Modifier les valeurs de jeton pour les clients connectés

Pour qu’un utilisateur reste connecté, Tableau Mobile envoie un jeton d’actualisation au système d’authentification, qui délivre ensuite un nouveau jeton d’accès à l’appareil mobile. Vous pouvez modifier la durée de connexion des utilisateurs en ajustant les paramètres des jetons d’actualisation.

Dans l’interface en ligne de commande de Tableau Services Manager, définissez les options suivantes :

- refresh_token.idle_expiry_in_seconds

Définit le nombre de secondes pendant lesquelles un jeton peut rester inutilisé avant son expiration. La valeur par défaut est de 1 209 600, soit 14 jours. Entrez une valeur de -1 pour que les jetons inactifs n’expirent jamais.

- refresh_token.absolute_expiry_in_seconds

Définit le nombre de secondes avant l’expiration complète des jetons d’actualisation. La valeur par défaut est de 31 536 000, soit 365 jours. Entrez une valeur de -1 pour que les jetons n’expirent jamais.

- refresh_token.max_count_per_user

Définit le nombre maximum de jetons d’actualisation pouvant être émis pour chaque utilisateur. La valeur par défaut est de 24. Entrez une valeur de -1 pour supprimer entièrement les limites des jetons.

Pour définir les options ci-dessus, utilisez cette syntaxe dans l’interface en ligne de commande :

tsm configuration set -k <config.key> -v <config_value>.

Par exemple, pour limiter le nombre de jetons d’actualisation à 5 par utilisateur, vous devez entrer ce qui suit :

tsm configuration set -k <refresh_token.max_count_per_user> -v <5>

Pour plus d’informations, consultez Options TSM configuration set(Le lien s’ouvre dans une nouvelle fenêtre) dans l’aide de Tableau Server.

Modifier les limites de session pour Tableau Server

Si vous désactivez les clients connectés, les limites de session de Tableau Server déterminent la durée d’une session sur Tableau Mobile. Ces limites n’affectent pas les clients connectés, car les jetons d’actualisation rétablissent la session tant que les jetons sont valides. Pour plus d’informations, consultez Vérifier la configuration de la durée de vie de la session dans l’aide de Tableau Server.

Dans l’interface en ligne de commande de Tableau Services Manager, définissez l’option suivante :

Définit le nombre de minutes avant l’expiration d’une session Tableau, nécessitant à nouveau une connexion. La valeur par défaut est 240.

Activer le verrou d’application pour plus de sécurité

Les jetons d’authentification de longue durée permettent aux utilisateurs de rester connectés et donc d’accéder de manière fluide aux données. Cet accès libre aux données du Tableau Mobile pourrait toutefois vous préoccuper. Plutôt que d’obliger les utilisateurs à se connecter plus fréquemment, vous pouvez activer le verrou d’application pour offrir aux utilisateurs un moyen simple et sécurisé d’accéder au contenu.

Le verrou d’application pour Tableau Mobile n’authentifie pas les utilisateurs avec Tableau Server ou Tableau Cloud, mais fournit une couche de sécurité pour les utilisateurs qui sont déjà connectés. Lorsque le verrou d’application est activé, les utilisateurs doivent ouvrir l’application en utilisant la méthode de sécurité qu’ils ont configurée pour déverrouiller leurs appareils. Les méthodes biométriques prises en charge sont Face ID ou Touch ID (iOS) et l’empreinte digitale, le visage ou l’iris (Android). Les méthodes alternatives prises en charge sont le mot de passe (iOS) et le schéma, le code PIN ou le mot de passe (Android).

Avant d’activer le verrou d’application

Assurez-vous que le paramètre Clients connectés pour Tableau Server ou Tableau Cloud est activé. Pour plus d’informations, consultez Faire en sorte que les utilisateurs restent connectés temporairement. Si ce paramètre n’est pas activé, les utilisateurs devront s’authentifier chaque fois qu’ils se connectent à Tableau Server ou Tableau Cloud, éliminant ainsi le besoin d’un verrou d’application.

Pour Tableau Server, vous pouvez contrôler précisément combien de temps les utilisateurs restent connectés en ajustant les valeurs d’expiration des jetons d’actualisation. Pour plus d’informations, consultez Modifier la durée pendant laquelle les utilisateurs restent connectés à Tableau Server. Un verrou d’application est destiné à être utilisé avec des jetons à longue durée de vie, tels que ceux qui utilisent les valeurs d’expiration par défaut.

Remarque : si votre installation Tableau Server utilise un serveur proxy inverse, sachez que vos utilisateurs peuvent avoir besoin de se connecter lors du déverrouillage de l’application. En effet, leurs jetons de proxy inverse ont expiré, mais leurs jetons d’actualisation sont toujours actifs.

Activer le paramètre de verrouillage d’application

Pour Tableau Cloud

- Connectez-vous à Tableau Cloud en tant qu’administrateur.

- Sélectionnez Paramètres, puis sélectionnez l’onglet Authentification.

- Sous Verrou d’application pour Tableau Mobile, cochez la case Activer le verrou d’application.

Pour Tableau Server version 2019.4 et ultérieur

- Connectez-vous à Tableau Server en tant qu’administrateur.

- Naviguez jusqu’au site pour lequel vous souhaitez activer le verrou d’application.

- Sélectionnez Paramètres.

- Sous Tableau Mobile, cochez la case Activer le verrou d’application.

Pour Tableau Server version 2019.3 et antérieur

Le paramètre d’activation du verrou d’application n’est pas disponible pour Tableau Server version 2019.3 et versions antérieures. Toutefois, vous pouvez toujours activer le verrou d’application avec le paramètre AppConfig pour les systèmes MDM et MAM. Consultez RequireAppLock dans Clés AppConfig.

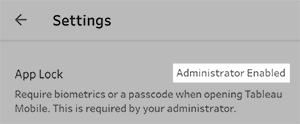

Verrou d’application activé par l’utilisateur

Les utilisateurs peuvent également activer individuellement le verrou d’application pour leurs appareils via un paramètre de l’application. Ils ne peuvent toutefois pas désactiver le verrou d’application via ce paramètre s’il est activé par leur administrateur.

Lorsque le verrou d’application est activé

Après avoir activé le verrou d’application, les utilisateurs connectés devront déverrouiller l’application lorsqu’ils l’ouvriront. Si les utilisateurs n’ont pas configuré de méthode de déverrouillage de leurs appareils, ils seront invités à le faire afin de déverrouiller l’application.

Si les utilisateurs ne parviennent pas à déverrouiller l’application, ils auront la possibilité d’essayer à nouveau ou de se déconnecter de Tableau. Si les utilisateurs ne parviennent pas à déverrouiller l’application après cinq tentatives à l’aide d’une méthode biométrique, ou si leurs appareils ne sont pas configurés pour la biométrie, ils seront invités à le faire à l’aide d’une autre méthode, par exemple un code d’accès.

Les échecs répétés de déverrouillage de l’application à l’aide d’un mot de passe entraîneront le verrouillage de l’utilisateur à l’extérieur de l’appareil dans son ensemble, et pas seulement de l’application. Le nombre d’essais avant ce verrouillage dépend de l’appareil. Les tentatives ultérieures de déverrouillage de l’appareil sont retardées de plus en plus longtemps.

Authentification unique pour Tableau Mobile

Pour l’authentification unique (SSO), Tableau Mobile prend en charge SAML et OpenID Connect pour toutes les plates-formes mobiles et Kerberos pour les appareils iOS.

SAML

Si Tableau Cloud ou Tableau Server est configuré pour utiliser SAML, les utilisateurs sont automatiquement redirigés vers le fournisseur d’identité (IdP) pour la connexion dans Tableau Mobile. Par contre, SAML ne relaie pas les informations d’identification à d’autres applications mobiles à l’aide de SSO. SAML n’a pas besoin de configuration spéciale pour les appareils mobiles, sauf dans le cas des appareils utilisant Microsoft Intune. Pour activer SAML pour Microsoft Intune, consultez Remplacer le navigateur par défaut utilisé pour l’authentification.

OpenID Connect

Si Tableau Server est configuré pour utiliser OpenID Connect pour l’authentification, ou si Tableau Cloud est configuré pour utiliser Google (via OpenID Connect), l’authentification unique a lieu avec le fournisseur d’identité externe (IdP) à l’aide du navigateur de l’appareil mobile. Pour activer SSO avec le navigateur, consultez Authentification avec un navigateur de périphérique. Pour activer OpenID Connect spécifiquement pour Microsoft Intune, consultez Remplacer le navigateur par défaut utilisé pour l’authentification.

Kerberos (iOS et Tableau Server uniquement)

Pour pouvoir utiliser l’authentification Kerberos, les appareils doivent être configurés spécifiquement pour votre organisation. Le présent document et le support Tableau ne couvrent pas la configuration de Kerberos, mais voici quelques ressources tierces qui vous aideront à démarrer.

Signature unique Kerberos pour iOS(Le lien s’ouvre dans une nouvelle fenêtre) sur le blog Sam’s Tech Notes

Signature unique mobile depuis iOS sur SAP NetWeaver(Le lien s’ouvre dans une nouvelle fenêtre) sur le réseau de la communauté SAP

Référence des clés de profil de configuration(Le lien s’ouvre dans une nouvelle fenêtre) dans la bibliothèque des développeurs iOS

Lorsque vous paramétrez un profil de configuration, vous avez besoin des URL utilisées pour accéder à votre serveur Tableau. Pour la clé URLPrefixMatches, si vous décidez de répertorier les chaînes URL explicitement, incluez les URL avec toutes les options de protocole et les numéros de port appropriés.

Si vos serveurs utilisent le protocole SSL, vos URL doivent utiliser le protocole https et le nom qualifié complet de domaine du serveur. Une des URL doit également spécifier le port 443.

Par exemple, entrez

https://fully.qualifed.domain.name:443/ethttps://servername.fully.qualified.domain.name/Si vos utilisateurs ont accès à votre serveur Tableau en spécifiant uniquement le nom de serveur local, vous devriez également inclure ces variations.

Par exemple, entrez

http://servername/ethttp://servername:80/

Remarque : la déconnexion ne supprime pas les tickets Kerberos sur un appareil. Si les tickets Kerberos enregistrés sont encore valides, toute personne utilisant un appareil peut accéder au serveur et au site auxquels un utilisateur s’est connecté en dernier, sans fournir d’informations d’identification.

Faciliter le changement de site pour les utilisateurs sur Tableau Cloud

Le sélecteur de site sur Tableau Mobile permet aux utilisateurs de basculer entre les différents sites Tableau auxquels ils ont accès, sans qu’ils aient besoin de se déconnecter du site actuel et de se connecter au site cible. Pour que les utilisateurs puissent basculer entre les sites sur Tableau Cloud sans avoir à ressaisir leurs informations d’identification, certaines conditions doivent être remplies.

- La session Tableau de l’utilisateur et la session du fournisseur d’identité sont toujours actives sur le site cible.

- L’option Connexion avec le navigateur du périphérique doit être activée. Pour plus d’informations, consultez Authentification avec un navigateur de périphérique.

Lorsque les utilisateurs sélectionnent un site vers lequel basculer, l’application redirige vers le navigateur de l’appareil pour vérifier la session auprès du fournisseur d’identité, puis bascule vers le site cible. Si la session sur le site cible a expiré ou si le paramètre Se connecter avec le navigateur du périphérique n’est pas activé, les utilisateurs doivent saisir à nouveau leurs informations d’identification.

Vous pouvez augmenter la probabilité que la session d’un utilisateur soit toujours active en définissant une durée de session plus longue et en activant le paramètre Clients connectés. Pour plus d’informations sur les clients connectés, consultez Accéder à des sites depuis des clients connectés.

Remarque : les utilisateurs de Tableau Server n’ont pas besoin de saisir à nouveau leurs informations d’identification pour basculer entre les sites appartenant à la même instance de serveur.