AWS Key Management System

Tableau Server har tre alternativ för nyckelhanteringssystem som gör att du kan aktivera kryptering vid vila. Två av dessa kräver Advanced Management-funktioner, medan ett lokalt system är tillgängligt med alla installationer av Tableau Server.

Viktigt: Från och med den 16 september 2024 är Advanced Management inte längre tillgängligt som ett oberoende tilläggsalternativ. Advanced Management-funktioner är endast tillgängliga om du har köpt Advanced Management tidigare eller om du köper vissa licensutgåvor – antingen Tableau Enterprise (för Tableau Server eller Tableau Cloud) eller Tableau+ (för Tableau Cloud).

Från och med version 2019.3 lade Tableau Server till följande KMS-alternativ:

- Ett lokalt KMS som är tillgängligt för alla installationer. Läs mer i Nyckelhanteringssystem på Tableau Server.

- Ett AWS-baserat KMS som ingår i Advanced Management. Detta beskrivs nedan.

Från och med version 2021.1 lade Tableau Server till ett annat KMS-alternativ:

- Ett Azure-baserat KMS som ingår i Advanced Management. Läs mer i Azure Key Vault.

Från och med version 2019.3 av Tableau Server stöds AWS Key Management System (KMS) som en del av Advanced Management.

AWS KMS för kryptering vid vila

AWS KMS är tillgängligt som en del av Advanced Management i Tableau Server. Läs mer i Om Tableau Advanced Management på Tableau Server.

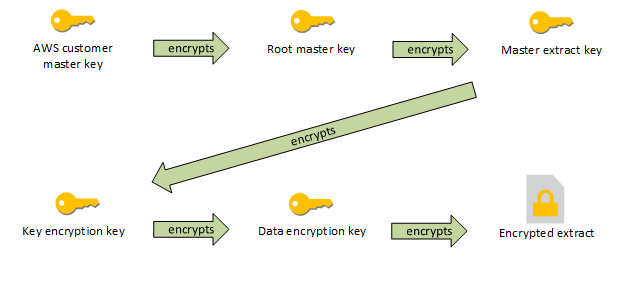

Om din organisation driftsätter dataextraktkryptering vid vila kan du valfritt konfigurera Tableau Server för användning av AWS som KMS för extraktkryptering. För att aktivera AWS KMS måste du driftsätta Tableau Server i AWS EC2. I AWS-scenariot använder Tableau Server AWS KMS-kundhuvudnyckeln (CMK) för att generera en AWS-datanyckel(Länken öppnas i ett nytt fönster). Tableau Server använder AWS-datanyckeln som rothuvudnyckel för alla krypterade extrakt. Inbyggdt Java nyckelarkiv och lokal KMS används hur som helst fortfarande för säker lagring av hemligheter på Tableau Server, även när den är konfigurerad för AWS KMS. AWS KMS används endast för att kryptera rothuvudnyckeln för krypterade extrakt.

Genom att använda AWS för att kryptera huvudrotnyckeln ökar säkerheten, på grund av att huvudnyckeln inte lagras med samma behörigheter som extrakten.

Nyckelhierarkin när Tableau Server är konfigurerad med AWS KMS

Konfigurera AWS KMS för Tableau Servers krypterade extrakt

Du måste konfigurera Tableau Server enligt beskrivningen i det här avsnittet för att använda AWS-kundhuvudnyckeln (CMK) för att kryptera rotnyckeln i KMS-hierarkin för Tableau Server.

Innan du börjar måste du kontrollera att du uppfyller följande krav:

- Tableau Server måste driftsättas i AWS EC2

- Tableau Server måste konfigureras med Advanced Management. Se Om Tableau Advanced Management på Tableau Server.

- Du måste ha administrativ kontroll över en kundhuvudnyckel (CMK) som skapats i AWS Key Management Service

Steg 1: Skapa kundhuvudnyckeln och ange nyckelpolicy för Tableau Server i AWS

Följande procedurer utförs i AWS KMS-tjänsten. Referenser finns i AWS-dokumentationen.

- Skapa den kundhuvudnyckel som ska användas för Tableau Server. Se AWS-ämnet, Skapa nycklar(Länken öppnas i ett nytt fönster).

- Uppdatera serverinstansens IAM-roll.

Tableau Server måste kunna autentisera med AWS KMS med hjälp av instansens IAM-roll. Rollen måste vara kopplad till en policy. Policyn bör ge instansbehörigheter för att anropa åtgärderna ”GenerateDataKey” och ”Decrypt” på kundhuvudnyckeln (CMK). Se IAM-roller för Amazon EC2(Länken öppnas i ett nytt fönster).

Vid driftsättning av Tableau Server med flera noder måste alla serverns noder köras i roller som är kopplade till den här policyn (eller motsvarande). Du kan tilldela samma roll till alla noder i klustret.

- Kundhuvudnyckeln måste ha minst en nyckelpolicy där

Effectär inställd påAllowPrinicpal(den IAM-roll som är kopplad till serverinstanser),Action:GenerateDataKeyochDecrypt. Läs mer i Använda nyckelpolicyer i AWS KMS(Länken öppnas i ett nytt fönster).

Steg 2: Samla AWS-konfigurationsparametrar

Du måste ha den kompletta ARN-strängen från AWS KMS. Den här strängen finns i avsnittet ”General configuration” på sidorna om AWS Key Management Service (AWS KMS). ARN har följande format: arn:aws:kms:<region>:<account>:key/<CMK_ID>, till exempel: arn:aws:kms:us-west-2:867530990073:key/1abc23de-fg45-6hij-7k89-1l0mn1234567.

Du måste även ange AWS-regionen, som ingår i ARN-strängen. I exemplet ovan är regionen us-west-2. Regionen visar var KMS-instansen finns någonstans. I nästa steg måste du ange en region som visas i kolumnen Region i Amazon API Gateway-tabell(Länken öppnas i ett nytt fönster).

Steg 3: Konfigurera Tableau Server för AWS KMS

Kör följande kommando på Tableau Server. Detta kommando startar om servern:

tsm security kms set-mode aws --aws-region "<region>" --key-arn "arn:aws:kms:<region>:<account_number>:key/<CMK_ID>"Alternativet

--key-arnhämtar en direkt strängkopia från ARN i avsnittet the ”General configuration” på sidorna om AWS Key Management Service (AWS KMS).Om AWS KMS-instansen till exempel körs i regionen us-west-2, medan kontonumret är 867530990073 och kundhuvudnyckeln är 1abc23de-fg45-6hij-7k89-1l0mn1234567, blir kommandot som följer:

tsm security kms set-mode aws --aws-region "us-west-2" --key-arn "arn:aws:kms:us-west-2:867530990073:key/1abc23de-fg45-6hij-7k89-1l0mn1234567"

Steg 4: Aktivera kryptering vid vila

Se Extraktkryptering vid vila.

Steg 5: Validera installationen

Kör följande kommando:

tsm security kms statusFöljande uppgifter kan returneras:

- ARN (ID) för kundhuvudnyckeln (CMK)

- Den region som kundhuvudnyckeln finns i

- ID för den rothuvudnyckel (RMK) som används. Rothuvudnyckeln är en nyckel som krypteras av CMK. Tableau Server dekrypterar CMK genom att anropa AWS KMS. Sedan används rothuvudnyckeln för att kryptera/dekryptera den primära extraktnyckeln. Rothuvudnyckeln kan bytas ut, men det kan bara finnas en i taget.

- KMS lagrar en samling med huvudextraktnycklar (MEK). Varje sådan nyckel har:

- Ett ID, till exempel 8ddd70df-be67-4dbf-9c35-1f0aa2421521

- Statusen ”encrypt or decrypt key” eller ”decrypt-only key”. Om en nyckel är inställd på ”encrypt or decrypt” krypterar Tableau Server nya data med den. I annat fall används nyckeln bara för dekryptering

- En tidsstämpel för då nyckeln skapades, till exempel: ”Created at: 2019-05-29T23:46:54Z”.

- Övergå först till krypterings- och dekrypteringsnyckeln: en tidsstämpel som anger när nyckeln blev en krypterings- eller dekrypteringsnyckel.

- Övergång till endast dekrypteringsnyckel: en tidsstämpel som anger när nyckeln blev en nyckel enbart för dekryptering.

Visa loggar när du har krypterat och dekrypterat extrakt:

Publicera extrakt på din plats och kryptera dem. Se Extraktkryptering vid vila.

Öppna extrakten med Tableau Desktop eller webbredigering i en webbläsare (detta dekrypterar extrakten som ska användas).

Sök efter loggfilerna från vizqlserver_node för strängarna

AwsKmsEncryptionEnvelopeAccessorochAwsKmsEncryptionEnvelope. Standardplatsen för loggfilerna ärC:\ProgramData\Tableau\Tableau Server\data\tabsvc\logsExempel på loggposter som visar att konfigurationen har lyckats inkluderar följande:

- RMK har dekrypterats med ID 1abc23de-fg45-6hij-7k89-1l0mn1234567 med hjälp av kundhuvudnyckeln (CMK) med ARN arn:aws:kms:us-west-2:867530990073:key/1234567d-a6ba-451b-adf6-3179911b760f

- RMK används med ID 1abc23de-fg45-6hij-7k89-1l0mn1234567 för att dekryptera KMS-registret

För publicering och extraktuppdateringar relaterade till KMS bör du söka efter bakgrundsprocessorns loggar. Mer information om loggfiler finns i Tableau-serverloggar och lagringsplatser för loggfiler.

Felsökning av konfiguration

Felkonfiguration på flera noder

I en inställning med flera noder för AWS KMS kan kommandot tsm security kms status rapportera felfri status (OK), även om en annan nod i klustret är felkonfigurerad. KMS-statuskontrollen rapporterar endast noden där Tableau Server Administration Controller körs och rapporterar inte de andra noderna i klustret. Som standard körs processen Tableau Server Administration Controller på den ursprungliga noden i klustret.

Om en annan nod är felkonfigurerad så att Tableau Server inte kan komma åt AWS CMK, kan dessa noder rapportera feltillstånd för olika tjänster som inte startar.

Om vissa tjänster inte startar efter att du har ställt in KMS på AWS-läget kör du följande kommando för att återgå till lokalt läge: tsm security kms set-mode local.

Uppdatera AWS-kundhuvudnyckeln (CMK)

Att uppdatera AWS-kundhuvudnyckeln (CMK) är en uppgift som utförs med AWS. Som standard uppdateras AWS-kundhuvudnyckeln (CMK) en gång om året. Läs mer i AWS-ämnet Hur automatisk nyckelrotation fungerar(Länken öppnas i ett nytt fönster). Du behöver inte uppdatera KMS-konfigurationen på Tableau Server för normala scenarier för uppdatering av kundhuvudnyckeln (CMK), eftersom ARN och region inte ändras.

Efter att AWS-kundhuvudnyckeln (CMK) har uppdaterats måste du regenerera intern RMK och interna MEK:er på Tableau Server. Du bör också kryptera alla extrakt med den nya kundhuvudnyckeln (CMK):

- Kör kommandot

tsm security regenerate-internal-tokensför att regenerera alla interna nycklar på Tableau Server, inklusive RMK och MEK:er som används för extraktkryptering. - Kör

tabcmd reencryptextracts <site-name>för att kryptera extrakt på en viss plats. Kör det här kommandot på alla platser där du lagrar krypterade extrakt. Beroende på antalet krypterade extrakt på platsen kan den här åtgärden belasta servern avsevärt. Överväg om du ska köra åtgärden efter kontorstid. Se Extraktkryptering vid vila.

Regenerera RMK och MEK på Tableau Server

Om du vill regenerera rothuvudnyckeln och huvudkrypteringsnycklarna på Tableau Server kör du kommandot tsm security regenerate-internal-tokens.

Säkerhetskopiera och återställa med AWS KMS

En säkerhetskopia av servern kan göras i AWS-läget, utan några ytterligare konfigurationer eller procedurer. Säkerhetskopian innehåller krypterade kopior av RMK och MEK. Dekryptering av nycklarna kräver åtkomst till och kontroll över AWS CMK.

Vad gäller återställningsscenariot kan servern som återställs vara i vilket KMS-läge som helst, även läget Lokal. Det enda kravet är att den server som säkerhetskopian återställs till har dekrypterad åtkomst till den kundhuvudnyckel (CMK) som säkerhetskopian har använt.

Vid återställning importeras MEK:erna från säkerhetskopian som dekrypteringsnycklar. RMK migreras inte. En ny RMK genereras som en del av installationen/återställningen.