Sistema de gerenciamento de chaves da AWS

O Tableau Server tem três opções de Sistema de gerenciamento de chaves (KMS) que permitem ativar a criptografia em repouso. Duas delas exigem os recursos de Advanced Management, enquanto um local está disponível com todas as instalações do Tableau Server.

Importante: a partir de 16 de setembro de 2024, o Advanced Management não estará mais disponível como uma opção complementar independente. Os recursos do Advanced Management só estarão disponíveis se você tiver adquirido o Advanced Management anteriormente ou se tiver adquirido determinadas edições de licença: Tableau Enterprise (para Tableau Server ou Tableau Cloud) ou Tableau (para Tableau Cloud).

A partir da versão 2019.3, o Tableau Server adicionou essas opções KMS:

- Um KMS local que está disponível com todas as instalações. Para obter detalhes, consulte Sistema de gerenciamento de chaves do Tableau Server.

- Um KMS baseado em AWS, que vem como parte do Advanced Management. Isso está descrito abaixo.

A partir da versão 2021.1, o Tableau Server adicionou outra opção de KMS:

- Um KMS baseado em Azure, que vem como parte do Advanced Management. Para obter detalhes, consulte Azure Key Vault.

Com o lançamento da versão 2019.3, o Tableau Server é compatível com o sistema de gerenciamento de chaves AWS (KMS) como parte do Advanced Management.

AWS KMS para criptografia em repouso

O AWS KMS está disponível como parte do Advanced Management no Tableau Server. Para obter mais informações, consulte Sobre o Tableau Advanced Management no Tableau Server.

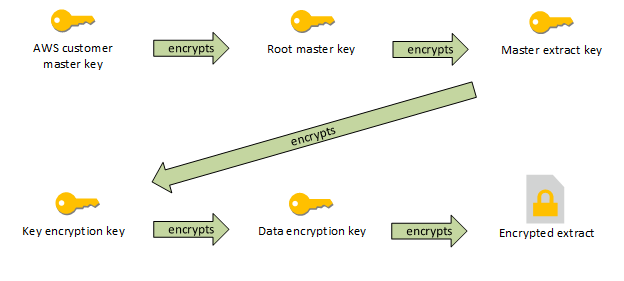

Se sua organização estiver implantando a Criptografia de extração de dados em repouso, você tem a opção de configurar o Tableau Server para usar a AWS como o KMS para extrair a criptografia. Para habilitar o AWS KMS, implante o Tableau Server no AWS EC2. No cenário do AWS, o Tableau Server usa a chave principal do cliente (CMK) do AWS KMS para gerar uma chave de dados AWS(O link abre em nova janela). O Tableau Server usa a chave de dados da AWS como chave raiz principal para todas as extrações criptografadas. No entanto, mesmo se configurado para o AWS KMS, o repositório de chaves Java nativo e o KMS local ainda são usados para o armazenamento seguro de segredos no Tableau Server. O AWS KMS só é usado para criptografar a chave principal raiz para extrações criptografadas.

O uso do AWS para criptografar a chave principal raiz oferece as melhores propriedades de segurança, pois não armazena a chave principal nas mesmas permissões que as extrações.

A hierarquia de chaves do Tableau Server é configurada com o AWS KMS

Configurar o AWS KMS para extrações criptografadas do Tableau Server

Para usar a chave principal do cliente (CMK) AWS para criptografar a chave raiz na hierarquia do KMS do Tableau Server, configure o Tableau Server conforme descrito nesta seção.

Antes de começar, verifique se os seguintes requisitos foram atendidos:

- O Tableau Server deve ser implantado no AWS EC2

- O Tableau Server deve ser configurado com Advanced Management. Consulte Sobre o Tableau Advanced Management no Tableau Server.

- Você deve ter o controle administrativo de uma chave principal do cliente (CMK) criada no Serviço de gerenciamento de chaves AWS

Etapa 1: Criar a CMK e definir política de chave para o Tableau Server no AWS

Os seguintes procedimentos são realizados no serviço do AWS KMS. As referências são incluídas na documentação do AWS.

- Crie a CMK que você usará para o Tableau Server. Consulte o tópico AWS, Criação de chaves(O link abre em nova janela).

- Atualize a função IAM da instância do servidor.

O Tableau Server deve autenticar com o AWS KMS usando a função IAM da instância. A função precisa ter uma política anexada a ela. A política deve fornecer as permissões da instância para chamar as ações "GenerateDataKey" e "Descriptografar" na CMK. Consulte Funções IAM para Amazon EC2(O link abre em nova janela)..

Em uma implantação de vários nós do Tableau Server, todos os nós do servidor devem estar em execução nas funções que têm essa política (ou equivalente) anexada. É possível atribuir a mesma função a todos os nós do cluster.

- No mínimo, a CMK deve ter uma política de chave em que o

Effectestá definido comoAllowoPrinicpal(a função IAM que está anexada às instâncias do servidor) oAction:GenerateDataKeye oDecrypt. Consulte Uso das políticas de chave no AWS KMS(O link abre em nova janela).

Etapa 2: coletar parâmetros de configuração AWS

Você precisará da cadeia de caracteres ARN completa do AWS KMS. Essa cadeia de caracteres está na seção "Configuração geral" das páginas de gerenciamento do AWS KMS. O ARN é apresentado neste formato: arn:aws:kms:<region>:<account>:key/<CMK_ID>, por exemplo, arn:aws:kms:us-west-2:867530990073:key/1abc23de-fg45-6hij-7k89-1l0mn1234567.

Além disso, será necessário especificar a região AWS, que também está incluída na cadeia de caracteres ARN. No exemplo acima, a região é us-west-2. A região é onde reside a instância KMS. Na próxima etapa, será necessário especificar uma região como mostrado na coluna Região na tabela Amazon API Gateway(O link abre em nova janela).

Etapa 3: configurar o Tableau Server para AWS KMS

Execute o seguinte comando no Tableau Server. Este comando reiniciará o servidor:

tsm security kms set-mode aws --aws-region "<region>" --key-arn "arn:aws:kms:<region>:<account_number>:key/<CMK_ID>"A opção

--key-arnusa uma cópia direta da cadeia de caracteres ARN na seção "Configuração geral" das páginas de gerenciamento do AWS KMS.Por exemplo, se a instância do AWS KMS estiver em execução na região us-west-2, o número da conta será 867530990073 e a chave CMK será 1abc23de-fg45-6hij-7k89-1l0mn1234567, então o comando seria o seguinte:

tsm security kms set-mode aws --aws-region "us-west-2" --key-arn "arn:aws:kms:us-west-2:867530990073:key/1abc23de-fg45-6hij-7k89-1l0mn1234567"

Etapa 4: habilitar criptografia em repouso

Consulte Criptografia de extrações em repouso.

Etapa 5: validar a instalação

Execute o seguinte comando:

tsm security kms statusAs seguintes informações podem ser retornadas:

- O ARN (ID) da chave principal do cliente (CMK)

- A região em que está a CMK

- A ID da chave principal raiz (RMK) em uso. A RMK é uma chave criptografada pela CMK. O Tableau Server descriptografa a CMK fazendo chamadas para o AWS KMS. A RMK é usada para criptografar/descriptografar a chave principal de extração (MEK). A RMK pode mudar, mas haverá somente uma de cada vez.

- O KMS armazena uma coleção de chaves principais de extração (MEKs). Cada MEK tem:

- Uma ID, por exemplo, 8ddd70df-be67-4dbf-9c35-1f0aa2421521

- Um status “criptografar ou descriptografar chave” ou “somente descriptografar chave”. Se a chave for "criptografar ou descriptografar", o Tableau Server criptografará os novos dados com ela. Caso contrário, a chave será usada somente para descriptografia

- Um carimbo de data/hora de criação, por exemplo, “Criado em: 2019-05-29T23:46:54Z”.

- Primeira transição para criptografar e descriptografar: um carimbo de data/hora indicando quando a chave se tornou uma chave de criptografia ou descriptografia.

- Transição somente para descriptografia: um carimbo de data/hora indicando quando ocorreu a transição da chave somente para descriptografia.

Exibir registros após criptografar e descriptografar extrações:

Publicar extrações no site e criptografá-las. Consulte Criptografia de extrações em repouso.

Acesse as extrações com o Tableau Desktop ou com a criação na Web em um navegador (isso descriptografa as extrações para uso).

Pesquise os arquivos de registro vizqlserver_node para as cadeias de caracteres

AwsKmsEncryptionEnvelopeAccessoreAwsKmsEncryptionEnvelope. O local padrão dos registros se encontra emC:\ProgramData\Tableau\Tableau Server\data\tabsvc\logsOs exemplos de entrada de registro que indicam uma configuração bem-sucedida incluem:

- Descriptografia de RMK com ID 1abc23de-fg45-6hij-7k89-1l0mn1234567 usando a CMK com ARN arn:aws:kms:us-west-2:867530990073:key/1234567d-a6ba-451b-adf6-3179911b760f

- Uso de RMK com ID 1abc23de-fg45-6hij-7k89-1l0mn1234567 para descriptografar o repositório KMS

Para atualizações de publicação e extração relacionadas ao KMS, pesquise os registros do processador em segundo plano. Para obter mais informações sobre os registros, consulte Locais de arquivo de registro e registros do Tableau Server.

Solucionar problemas de configuração

Configuração incorreta em vários nós

Em uma configuração de vários nós para o AWS KMS, o comando tsm security kms status pode relatar status íntegro (OK), mesmo que outro nó no cluster esteja configurado incorretamente. A verificação de status KMS relata apenas sobre o nó em que o processo do Controlador de administração do Tableau Server está sendo executado e não relata os outros nós do cluster. Por padrão, o processo do Controlador de administração do Tableau Server é executado no nó inicial do cluster.

Portanto, se outro nó estiver configurado incorretamente, de modo que o Tableau Server não possa acessar a AWS CMK, esses nós podem relatar estados de erro para vários serviços, que não seriam iniciados.

Se alguns serviços não iniciarem após definir o KMS como modo AWS, execute o comando a seguir para reverter para o modo local: tsm security kms set-mode local.

Atualizar a AWS CMK

A atualização da AWS CMK é uma tarefa realizada com AWS. Por padrão, a AWS CMK será atualizada uma vez ao ano. Consulte o tópico AWS, Como funciona a rotação automática de chave(O link abre em nova janela). Como o ARN e a região não mudam, não é necessário atualizar a configuração KMS no Tableau Server para cenários normais de atualização da CMK.

Após as atualizações da CMK do AWS, você deve gerar novamente a RMK interna e as MEKs no Tableau Server. Além disso, você deve criptografar novamente todas as extrações com a nova CMK:

- Execute o comando

tsm security regenerate-internal-tokenspara gerar novamente todas as chaves internas no Tableau Server, incluindo a RMK e as MEKs usadas para criptografia de extração. - Execute o

tabcmd reencryptextracts <site-name>para criptografar novamente as extrações em determinado site. Execute esse comando em cada site que armazena extrações criptografadas. Dependendo do número de extrações criptografadas no site, essa operação pode consumir uma carga significativa de processamento de servidor. Considere executar essa operação fora do horário comercial. Consulte Criptografia de extrações em repouso.

Gerar novamente a RMK e a MEK no Tableau Server

Para gerar novamente a chave principal raiz e as chaves principais de criptografia no Tableau Server, execute o comando tsm security regenerate-internal-tokens.

Fazer backup e restaurar com o AWS KMS

Um backup do servidor pode ser obtido no modo AWS sem configurações ou procedimentos adicionais. O backup contém cópias criptografadas da RMK e das MEKs. A descriptografia das chaves requer acesso e controle da AWS CMK.

Para o cenário de restauração, o servidor que está sendo restaurado pode estar no modo KMS, incluindo Local. O único requisito é que o servidor em que o backup está sendo restaurado tenha acesso de descriptografia para o próprio backup usado.

Na restauração, as MEKs do backup são importadas como chaves somente para descriptografia. A RMK não é migrada. Uma nova RMK é gerada como parte do processo de instalação/restauração.