Azure Key Vault

O Tableau Server tem três opções de Sistema de gerenciamento de chaves (KMS) que permitem ativar a criptografia em repouso. Duas delas exigem os recursos de Advanced Management, enquanto um local está disponível com todas as instalações do Tableau Server.

Importante: a partir de 16 de setembro de 2024, o Advanced Management não estará mais disponível como uma opção complementar independente. Os recursos do Advanced Management só estarão disponíveis se você tiver adquirido o Advanced Management anteriormente ou se tiver adquirido determinadas edições de licença: Tableau Enterprise (para Tableau Server ou Tableau Cloud) ou Tableau (para Tableau Cloud).

A partir da versão 2019.3, o Tableau Server adicionou essas opções KMS:

- Um KMS local que está disponível com todas as instalações. Para obter detalhes, consulte Sistema de gerenciamento de chaves do Tableau Server.

- Um KMS baseado em AWS, que vem como parte do Advanced Management. Para obter detalhes, consulte Sistema de gerenciamento de chaves da AWS.

A partir da versão 2021.1, o Tableau Server adicionou outra opção de KMS:

- Um KMS baseado em Azure, que vem como parte do Advanced Management. Isso está descrito abaixo.

Azure Key Vault para criptografia em repouso

O Azure Key Vault está disponível como parte do Advanced Management no Tableau Server, a partir da versão 2021.1.0. Para obter mais informações, consulte Sobre o Tableau Advanced Management no Tableau Server.

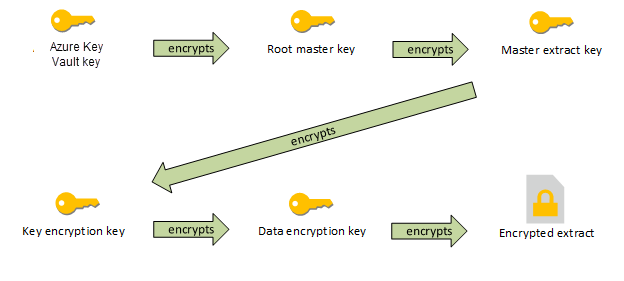

Se a empresa estiver implantando a Criptografia de extração de dados em repouso, opcionalmente, é possível configurar o Tableau Server para usar o Azure Key Vault como o KMS para criptografia de extração. Para ativar o Azure Key Vault, você deve implantar o Tableau Server no Azure. No cenário do Azure, o Tableau Server usa o Azure Key Vault para criptografar a chave raiz principal (RMK) para todas as extrações criptografadas. No entanto, mesmo se configurado para o Azure Key Vault, o repositório de chaves Java nativo e o KMS local do Tableau Server ainda são usados para o armazenamento seguro de segredos no Tableau Server. O Azure Key Vault só é usado para criptografar a chave mestra raiz para extrações criptografadas.

A hierarquia de chaves do Tableau Server é configurada com o Azure Key Vault

Configurar o Azure Key Vault para extrações criptografadas do Tableau Server

Para usar o Azure Key Vault para criptografar a chave raiz na hierarquia do KMS do Tableau Server, configure o Tableau Server conforme descrito nesta seção.

Antes de começar, verifique se os seguintes requisitos foram atendidos:

- O Tableau Server deve ser implantado no Azure.

- O Tableau Server deve ser configurado com uma licença do Advanced Management. Consulte Sobre o Tableau Advanced Management no Tableau Server.

- Você deve ter controle administrativo sobre o Azure Key Vault onde a chave reside.

Etapa 1: criar um cofre de chaves e uma chave para o Tableau Server no Azure

Os seguintes procedimentos são realizados no serviço do Azure Key Vault. As referências são incluídas na documentação do Azure.

- Crie o cofre de chaves que você usará para o Tableau Server. Consulte o tópico do Azure, Criar um cofre de chaves(O link abre em nova janela).

- Crie uma chave no cofre. Veja o tópico do Azure, Gerenciar chaves e segredos(O link abre em nova janela).

A chave deve ser um tipo RSA assimétrico, mas pode ser de qualquer tamanho (o Tableau Server não se importa com o tamanho da chave). Recomendamos que você use o Princípio do menor privilégio para ter segurança máxima.

O Tableau requer permissões para executar as operações de comandos GET, UNWRAP KEY e WRAP KEY, e recomendamos permitir acesso para apenas esses comandos para obter menos privilégio. Atribua a política de acesso à VM em que você está executando o Tableau Server.

Em uma implantação de vários nós do Tableau Server, a política de acesso deve ser atribuída a todos os nós do cluster do servidor.

Etapa 2: coletar parâmetros de configuração do Azure

Você precisará do nome do cofre de chaves e do nome da chave do Azure.

Etapa 3: configurar o Tableau Server para Azure Key Vault

Execute o seguinte comando no Tableau Server. Este comando reiniciará o servidor:

tsm security kms set-mode azure --vault-name "<vault name>" --key-name "<key name>"As opções

--vault-namee--key-namede cópias de cadeias de caracteres diretas do seu Azure Key Vault.Por exemplo, se o Azure Key Vault for chamado

tabsrv-keyvaulte a chave fortabsrv-sandbox-key01então o comando será:tsm security kms set-mode azure --vault-name "tabsrv-keyvault" --key-name "tabsrv-sandbox-key01"

Etapa 4: habilitar criptografia em repouso

Consulte Criptografia de extrações em repouso.

Etapa 5: validar a instalação

Execute o seguinte comando:

As seguintes informações podem ser retornadas:

- Status: OK (indica que o cofre da chave está acessível pelo nó do controlador):

- Modo: Azure Key Vault

- Nome do cofre: <key_vault_name>

- Nome da chave do Azure Key Vault:<key_name>

- Lista de UUIDs disponíveis para MEKs indicando qual chave está ativa

- Informações de erro se os dados do KMS não forem acessíveis

Exibir registros após criptografar e descriptografar extrações:

Publicar extrações no site e criptografá-las. Consulte Criptografia de extrações em repouso.

Acesse as extrações com o Tableau Desktop ou com a criação na Web em um navegador (isso descriptografa as extrações para uso).

Pesquise os arquivos de registro vizqlserver_node para as cadeias de caracteres

AzureKeyVaultEnvelopeAccessoreAzureKeyVaultEnvelope. O local padrão dos registros se encontra emC:\ProgramData\Tableau\Tableau Server\data\tabsvc\logsPara atualizações de publicação e extração relacionadas ao Azure Key Vault, pesquise os registros do processador em segundo plano. Para obter mais informações sobre os registros, consulte Locais de arquivo de registro e registros do Tableau Server.

Solucionar problemas de configuração

Configuração incorreta em vários nós

Em uma configuração de vários nós para o Azure Key Vault, o comando tsm security kms status pode relatar status íntegro (OK), mesmo que outro nó no cluster esteja configurado incorretamente. A verificação de status KMS relata apenas sobre o nó em que o processo do Controlador de administração do Tableau Server está sendo executado. Ele não relata os outros nós do cluster. Por padrão, o processo do Controlador de administração do Tableau Server é executado no nó inicial do cluster.

Portanto, se outro nó estiver configurado incorretamente, de modo que o Tableau Server não possa acessar o Azure Key Vault, esses nós podem relatar estados de erro para vários serviços, que não seriam iniciados.

Se alguns serviços não iniciarem após definir o KMS como modo “azure”, execute o comando a seguir para reverter para o modo local: tsm security kms set-mode local.

Atualizar a chave do Azure

Você atualiza a chave do Azure no Azure. Não há um período de atualização de chaves necessário ou agendado. Você pode atualizar sua chave criando uma nova versão da chave no Azure. Como o cofre de chaves e o nome da chave não mudam, não é necessário atualizar a configuração KMS no Tableau Server para cenários normais de atualização do Azure Key Vault.

Backup e restauração com Azure Key Vault

Um backup do servidor pode ser obtido no modo Azure Key Vault sem configurações ou procedimentos adicionais. O backup contém cópias criptografadas da RMK e das MEKs. A descriptografia das chaves requer acesso e controle do Azure Key Vault.

Para o cenário de restauração, o servidor que está sendo restaurado pode estar no modo Azure Key Vault ou KMS Local. O único requisito é que o servidor para o qual o backup está sendo restaurado tenha acesso ao Azure Key Vault que o próprio backup usou.