Configurare l’autenticazione SSL reciproca

Utilizzando l’autenticazione SSL reciproca, puoi fornire agli utenti di Tableau Desktop, Tableau Mobile e altri client Tableau approvati un’esperienza di accesso diretto e sicuro a Tableau Server. Con l’autenticazione SSL reciproca quando un client dotato di certificato SSL valido si connette a Tableau Server, Tableau Server conferma l’esistenza del certificato del client e autentica l’utente in base al nome utente presente nel certificato client. Se il client non dispone di un certificato SSL valido, Tableau Server può rifiutare la connessione.

Puoi inoltre configurare Tableau Server per far sì che l’autenticazione con nome utente/password venga respinta se l’autenticazione SSL reciproca non va a buon fine. Inoltre, un utente può accedere utilizzando l’API REST con un nome utente e una password (se presenti), indipendentemente dal fatto che l’autenticazione di fallback sia configurata o meno.

Limiti di tempo per la sessione di autenticazione utente

Quando gli utenti accedono con l’autenticazione SSL reciproca, la sessione di autenticazione è regolata dallo stesso metodo che regola la configurazione della sessione di autenticazione globale di Tableau Server.

Per i client che si connettono a Tableau Server utilizzando un browser Web, la configurazione della sessione di autenticazione globale è descritta in Checklist per il miglioramento della sicurezza, vedi

Le sessioni per i client connessi (Tableau Desktop, Tableau Mobile, Tableau Prep Builder e Bridge) utilizzano i token OAuth per mantenere gli utenti connessi ristabilendo una sessione. Per impostazione predefinita, i token client OAuth vengono reimpostati dopo un anno. Se un token client non è stato utilizzato per 14 giorni, scadrà. Puoi modificare questi valori impostando le opzioni refresh_token.absolute_expiry_in_seconds e refresh_token.idle_expiry_in_seconds. Vedi Opzioni di tsm configuration set.

Utilizzo dei certificati

Prima di abilitare e configurare l’autenticazione SSL reciproca, devi configurare SSL esterno. SSL esterno autentica Tableau Server nel client e crittografa la sessione utilizzando il certificato e la chiave richiesti per la configurazione di SSL esterno.

Per l’autenticazione SSL reciproca, è necessario un file di certificato aggiuntivo. Il file è una concatenazione di file di certificato CA. Il tipo di file deve essere .crt. Una "CA" è un’autorità di certificazione che emette certificati per i computer client che si connetteranno a Tableau Server. L’azione di caricamento del file di certificato CA stabilisce un trust, che consente a Tableau Server di autenticare i singoli certificati presentati dai computer client.

Come parte del piano di ripristino di emergenza, è consigliabile conservare un backup dei file di certificato e di revoca (se applicabile) in una posizione sicura all’esterno di Tableau Server. I file di certificato e di revoca aggiunti aggiunti a Tableau Server verranno archiviati e distribuiti ad altri nodi dal Servizio file client. Tuttavia, i file non vengono memorizzati in un formato recuperabile. Vedi Servizio file client di Tableau Server.

Dimensioni della chiave RSA e della curva ECDSA

Il certificato CA utilizzato per l’autenticazione SSL reciproca deve avere una complessità della chiave RSA di 2048 o una dimensione della curva ECDSA di 256.

Puoi configurare Tableau Server per accettare le dimensioni meno sicure impostando le rispettive chiavi di configurazione:

- ssl.client_certificate_login.min_allowed.rsa_key_size

- ssl.client_certificate_login.min_allowed.elliptic_curve_size

Vedi Opzioni di tsm configuration set.

Requisiti del certificato client

Gli utenti che si autenticano in Tableau Server con l’autenticazione SSL reciproca devono presentare un certificato client che soddisfi i requisiti minimi di sicurezza.

Algoritmo di firma

I certificati client devono utilizzare un algoritmo di firma SHA-256 o superiore.

Tableau Server configurato per l’autenticazione SSL reciproca bloccherà l’autenticazione degli utenti con certificati client che utilizzano l’algoritmo di firma SHA-1.

Gli utenti che tentano di accedere con i certificati client SHA-1 visualizzano un errore "Impossibile accedere" e il seguente errore sarà visibile nei log di VizPortal:

Unsupported client certificate signature detected: [certificate Signature Algorithm name]

Puoi configurare Tableau Server per accettare l’algoritmo di firma SHA-1 meno sicuro impostando l’opzione di configurazione tsm ssl.client_certificate_login.blocklisted_signature_algorithms.

Dimensioni della chiave RSA e della curva ECDSA

Il certificato client utilizzato per l’autenticazione SSL reciproca deve avere una complessità della chiave RSA di 2048 o una dimensione della curva ECDSA di 256.

Tableau Server avrà esito negativo per le richieste di autenticazione reciproca da certificati client che non soddisfano questi requisiti. Puoi configurare Tableau Server per accettare le dimensioni meno sicure impostando le rispettive chiavi di configurazione:

- ssl.client_certificate_login.min_allowed.rsa_key_size

- ssl.client_certificate_login.min_allowed.elliptic_curve_size

Vedi Opzioni di tsm configuration set.

Configurare SSL per il traffico HTTP esterno da e verso Tableau Server.

Apri TSM in un browser:

https://<nome-computer-tsm>:8850. Per maggiori informazioni, consulta Accedere all’interfaccia utente Web di Tableau Services Manager.

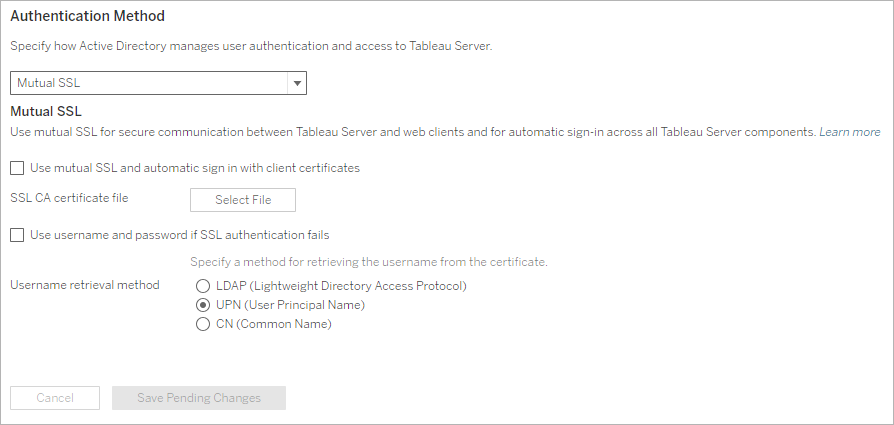

Nella scheda Configurazione seleziona Identità e accesso utente > Metodo di autenticazione.

In Metodo di autenticazione seleziona Autenticazione SSL reciproca nel menu a discesa.

In Autenticazione SSL reciproca seleziona Usa autenticazione SSL reciproca e accesso automatico con i certificati client.

Fai clic su Seleziona file e carica il file di certificato dell’autorità di certificazione (CA) per il server.

Il file (.crt) è un file completo che include i certificati delle CA utilizzati per l’autenticazione client. Il file caricato deve essere una concatenazione dei vari file di certificato con codifica PEM, in ordine di preferenza.

Immetti le altre informazioni di configurazione SSL relative alla tua organizzazione.

Formato nome utente: quando Tableau Server è configurato per l’autenticazione SSL reciproca, il server ottiene il nome utente dal certificato del client, in modo che possa stabilire un accesso diretto per l’utente client. Il nome utilizzato da Tableau Server dipende dalla configurazione di Tableau Server per l’autenticazione utente:

- Autenticazione locale: Tableau Server utilizza il nome UPN (User Principal Name) presente nel certificato.

- Active Directory (AD): Tableau Server utilizza il protocollo LDAP (Lightweight Directory Access Protocol) per ottenere il nome utente.

In alternativa, puoi impostare Tableau Server per utilizzare il CN (Common Name) presente nel certificato client.

Dopo aver immesso le informazioni di configurazione, fai clic su Salva modifiche in sospeso.

Fai clic su Modifiche in sospeso nella parte superiore della pagina:

Fai clic su Applica modifiche e riavvia.

Fase 1: richiedere SSL per le comunicazioni esterne del server

Per configurare Tableau Server in modo da utilizzare SSL per le comunicazioni esterne tra Tableau Server e i client Web, esegui il comando external-ssl enable come illustrato in seguito, fornendo i nomi dei file di certificato del server con estensione crt e key:

tsm security external-ssl enable --cert-file <file.crt> --key-file <file.key>

Per

--cert-filee--key-file, specifica il nome file e il percorso in cui hai salvato il certificato SSL del server rilasciato dall’autorità di certificazione (con estensione crt) e i file di chiave (con estensione key).Il comando precedente presuppone che l’utente che si connette disponga del ruolo del sito di Amministratore server su Tableau Server. Puoi invece utilizzare i parametri

-ue-pper specificare un utente avente privilegi di amministratore e una password.Se il file della chiave del certificato richiede una passphrase, includi il parametro

--passphrasee il relativo valore.

Fase 2: configurare e abilitare l’autenticazione SSL reciproca

Aggiungi l’autenticazione reciproca tra il server e ogni client e consenti l’autenticazione diretta per gli utenti client di Tableau dopo aver inserito per la prima volta le relative credenziali.

Esegui questo comando:

tsm authentication mutual-ssl configure --ca-cert <certificate-file.crt>Per

--ca-cert, specifica il percorso e il nome del file di certificato dell’autorità di certificazione (CA).Il file (.crt) è un file completo che include i certificati delle CA utilizzati per l’autenticazione client. Il file caricato deve essere una concatenazione dei vari file di certificato con codifica PEM, in ordine di preferenza.

Esegui i comandi seguenti per abilitare SSL e applica le modifiche:

tsm authentication mutual-ssl enabletsm pending-changes applySe le modifiche in sospeso richiedono il riavvio del server, il comando

pending-changes applyvisualizzerà un messaggio per segnalare che verrà eseguito un riavvio. Questo messaggio viene visualizzato anche se il server è stato arrestato, ma in questo caso il riavvio non viene eseguito. Puoi eliminare la richiesta usando l’opzione--ignore-prompt, ma questo non modifica il comportamento del riavvio. Se le modifiche non richiedono un riavvio, vengono applicate senza visualizzare alcun messaggio. Per maggiori informazioni, consulta tsm pending-changes apply.

Opzioni aggiuntive per SSL reciproca

Puoi utilizzare mutual-ssl configure per configurare Tableau Server in modo tale da supportare le opzioni seguenti.

Per maggiori informazioni, consulta tsm authentication mutual-ssl <commands>.

Autenticazione di fallback

Quando Tableau Server è configurato per l’autenticazione SSL reciproca, l’autenticazione è automatica e i client devono disporre di un certificato valido. Puoi configurare Tableau Server in modo tale da consentire un’opzione di fallback per accettare il nome utente e la password di autenticazione.

tsm authentication mutual-ssl configure -fb true

Tableau Server accetta l’autenticazione di nome utente e password dai client API REST, anche se l’opzione precedente è impostata su false.

Mapping del nome utente

Quando Tableau Server è configurato per l’autenticazione SSL reciproca, il server autentica l’utente direttamente recuperando il nome utente dal relativo certificato client. Il nome utilizzato da Tableau Server dipende dal modo in cui il server è configurato per l’autenticazione utente:

Autenticazione locale: utilizza il nome UPN (User Principal Name) presente nel certificato.

Active Directory (AD): utilizza il protocollo LDAP (Lightweight Directory Access Protocol) per ottenere il nome utente.

Puoi sostituire uno di questi valori predefiniti per far sì che Tableau Server utilizzi il nome comune.

tsm authentication mutual-ssl configure -m cn

Per maggiori informazioni, consulta Mapping di un certificato client a un utente durante l’autenticazione reciproca

Elenco di certificati revocati (CRL)

Potresti dover specificare un CRL se sospetti che una chiave privata sia stata compromessa o se un’autorità di certificazione (CA) non ha rilasciato un certificato adeguato.

tsm authentication mutual-ssl configure -rf <revoke-file.pem>