Utilizzare il tuo provider di identità con Amazon Athena

A partire da Tableau 2023.2, puoi utilizzare OAuth 2.0/OIDC per federare l’identità da un provider di identità esterno ad Amazon Athena.

A seconda del provider di identità, sono necessari diversi passaggi per configurare l’integrazione. Tableau fornisce istruzioni dettagliate solo su come configurare i prodotti Tableau. Per istruzioni su come configurare il provider di identità (ad esempio Okta), consulta la guida e i tutorial del prodotto in questione. Questo documento contiene una panoramica generale del processo di configurazione.

Nota: al momento, i token di aggiornamento monouso non sono supportati per le connessioni OAuth a Tableau. Nella maggior parte dei casi, puoi configurare il tuo provider di identità. ad esempio Okta o Redshift IDC, in modo che utilizzi invece token di aggiornamento graduale. Per ulteriori informazioni, consulta la documentazione OAuth del tuo provider.

Nota: le fasi e i collegamenti esterni ai contenuti di Tableau e Salesforce potrebbero non essere aggiornati o accurati.

Configurare il provider di identità (IdP)

Crea i client OAuth nell’IdP per Tableau Desktop e Tableau Server. Il client Desktop abilita PKCE(Il collegamento viene aperto in una nuova finestra) e utilizza i reindirizzamenti http://localhost.

Aggiungi eventuali attestazioni personalizzate richieste da utilizzare per l’autorizzazione dei ruoli. Per maggiori dettagli su attestazioni e ambiti, consulta Scopes vs Claims(Il collegamento viene aperto in una nuova finestra).

Crea il file di configurazione OAuth di Tableau. Per maggiori dettagli su come fare, consulta Configurazione e utilizzo di OAuth(Il collegamento viene aperto in una nuova finestra) su github e gli esempi qui. Assicurati di anteporre il prefisso “custom_” agli ID di configurazione OAuth di Tableau.

Installa i file di configurazione OAuth di Tableau su Tableau Desktop macchine, Tableau Server e siti Tableau Cloud come spiegato nell'argomento sulla configurazione OAuth indicato in precedenza.

Configurare l’IdP in AWS

- Creare l’entità IdP. Consulta i documenti di Amazon Informazioni sulla federazione delle identità Web e Creazione di provider di identità OIDC.

- L'IDP deve essere configurato per federare ad Athena in modo che funzioni con il plug-in dei driver di Tableau. Le seguenti informazioni relative al provider vengono utilizzate per i flussi di Tableau Server e Tableau Desktop:

AwsCredentialsProviderClass=com.simba.athena.iamsupport.plugin.JwtCredentialsProvider

role_session_name=AthenaJWT - Crea i ruoli e i criteri specifici per l’IdP. Consulta Creazione di un ruolo per OIDC nella documentazione di AWS.

Configurare i ruoli per Athena

Associa i criteri necessari per Athena. Ci sono molti modi per farlo. Un modo è utilizzare le attestazioni personalizzate. Puoi utilizzare le attestazioni personalizzate nel token OpenID per autorizzare i ruoli. A questi ruoli viene concesso l’accesso ad altre risorse. Per maggiori informazioni, consulta:

Esercitazione: Configurazione dell’accesso federato per gli utenti Okta in Athena utilizzando Lake Formation e JDBC.

Accesso granulare a database e tabelle nel AWS Glue Data Catalog.

Eseguire la connessione ad Athena

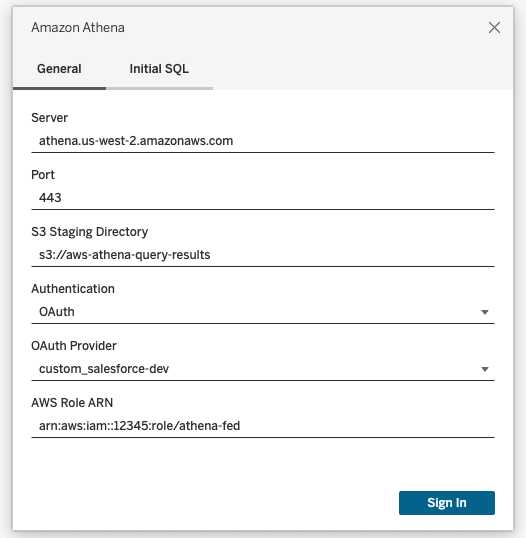

L’utente deve specificare l’ARN (Amazon Resource Name) del ruolo AWS da assumere, quindi, in Provider OAuth, selezionare la configurazione OAuth installata in precedenza. Si noti che il menu a discesa per selezionare una configurazione verrà visualizzato solo se sono disponibili più configurazioni tra cui scegliere.

Se configurato correttamente, l’utente viene reindirizzato all’IdP per l’autenticazione e l’autorizzazione dei token per Tableau. Tableau riceve i token OpenID e di aggiornamento. AWS è in grado di convalidare il token e la firma dell’IdP, estrarre le attestazioni dal token, cercare il mapping delle attestazioni al ruolo IAM e consentire o impedire a Tableau di assumere il ruolo per conto dell’utente.

Esempio: AssumeRoleWithWebIdentity

Token

Per impostazione predefinita, Athena OAuth IAM passa il token ID al driver. Per i clienti locali, compresi quelli che utilizzano Tableau Bridge, puoi invece utilizzare un file TDC per passare il token di accesso.

<connection-customization class='athena' enabled='true' version='10.0'>

<vendor name='athena' />

<driver name='athena' />

<customizations>

<customization name='CAP_OAUTH_FEDERATE_ACCCESS_TOKEN' value='yes'/>

</customizations>

</connection-customization>

Per maggiori informazioni sulla configurazione e sull'installazione dei file .tdc, consulta Personalizzare e ottimizzare una connessione(Il collegamento viene aperto in una nuova finestra).

Configurazione di Okta

Se si utilizza Okta, è meglio utilizzare un “server di autorizzazione personalizzato” anziché il “server di autorizzazione dell’organizzazione”. I server di autorizzazione personalizzati sono più flessibili. Esiste un server di autorizzazione personalizzato creato per impostazione predefinita, denominato “predefinito”. L’URL di autorizzazione è simile all’esempio seguente.

https://${yourOktaDomain}/oauth2/{authServerName}/v1/authorize