SCIM

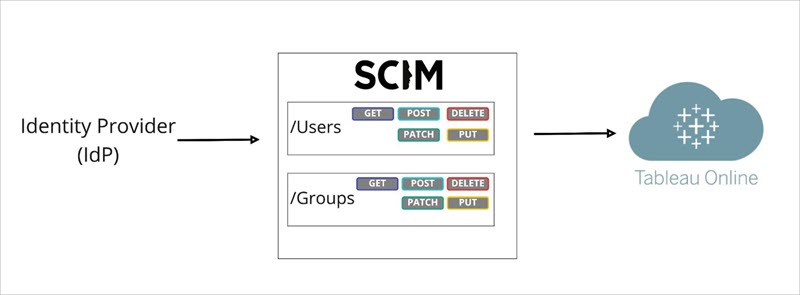

クロスドメイン ID 管理システム (SCIM) は、Tableau Cloud などのクラウドベース アプリケーションでユーザーやグループのプロビジョニングの自動化を標準化するプロトコルです。Tableau Cloud は SCIM をサポートしているため、ID プロバイダー (IdP) は、Tableau Cloud でユーザーとグループのメンバーシップの管理プロセスを合理化しながら、ユーザー ID を一元的に管理できます。IdP が SCIM を使用することによって、アクセス権の許可と取り消しがタイムリーに行われ、Tableau Cloud は IdP のプロビジョニング割り当てと同期した状態になります。このタイプの統合により、セキュリティが向上し、Tableau Cloud のサイト管理者による手動作業が軽減されます。

上の図では、IdP が更新を Tableau Cloud にプッシュし、ユーザーとグループが適切にミラーリングされるように Tableau Cloud の SCIM エンドポイントを呼び出す頻度が制御されます。

IdP 固有の構成

このトピックの後のステップでは、IdP のドキュメントと一緒に使用して Tableau Cloud サイト用に SAML を構成する場合の一般的な情報を提供します。サポートされている次の IdPs に対して IdP 固有の構成ステップを実行できます。

SCIM サポート有効化の概要

Tableau Cloud と IdP で SCIM 統合を有効にするには、次の手順を確認してください。このプロセスを完了するには、IdP が提供するドキュメントも必要です。SAML プロビジョニングのためにサービス プロバイダーを構成または有効にすることに関するトピックを探してください。

注:

SCIM を有効にした後、ユーザーとその属性を IdP を介して管理する必要があります。Tableau Cloud 内で直接変更を行うと、予期しない動作が発生したり、値が上書きされたりする可能性があります。

2025 年 1 月 (Tableau 2024.3) 以降:

SCIM に関連付ける SAML 認証構成を選択できます。ただし、サイト上で SCIM をサポートできる SAML 認証構成は 1 つだけです。

SCIM 機能はサイト管理者に限定されなくなりました。つまり、すべてのサイト管理者が SCIM を設定および編集することができます。

2025 年 6 月 (Tableau 2025.2) 以降:

1 つのサイトに 1 つまたは複数の SCIM 構成を設定できます。

Tableau が生成する SCIM トークンをバイパスし、代わりに外部で生成された JWT を使用 (Tableau 接続済みアプリを使用) すると、Tableau Cloud での SCIM 要求をサポートすることができます。

ステップ 1: 前提条件を実行する

Tableau Cloud サイトで SCIM 統合を有効にする前に、以下の要件を満たす必要があります。

Tableau Cloud サイトへサイト管理者のアクセス権がある。

Tableau Cloud の IdP 設定を修正できる。

サイトは SAML シングル サインオン (SSO) をサポートするように設定されている。これを行っていない場合は、「サイトまたは TCM での SAML 認証の有効化」を参照してから、IdP のドキュメントに従って、Tableau Cloud をアプリケーションとして追加してください。

オプションで、外部トークンの生成と管理を使用する場合は、次の条件を満たす必要があります。

Tableau 接続済みアプリを作成して有効にしている。これを行っていない場合は、「Tableau 接続済みアプリを使用してアプリケーションを統合する」を参照してください。

有効な JWT に次のスコープが含まれている。

tableau:users:*とtableau:groups:*

ステップ 2: SCIM サポートを有効にする

Tableau Cloud で Tableau が生成したトークンを使用する

Tableau Cloud サイトにサイト管理者としてサインインし、[設定]、[認証] の順に選択します。

次を実行します。

[認証] ページの [クロスドメイン ID 管理システム (SCIM)] で、[新しい設定] ボタンをクリックします。

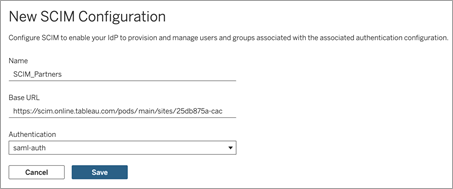

[新しい SCIM 設定] ダイアログ ボックスで、次を実行します。

SCIM 設定の名前を入力します。

[ベース URL] をコピーして、IdP の SCIM 設定で使用します。

[認証] ドロップダウンで、SCIM に関連付ける SAML 認証設定を選択します。

[保存] をクリックします。

注: これにより、[SCIM トークン] セクションに値が設定されます。

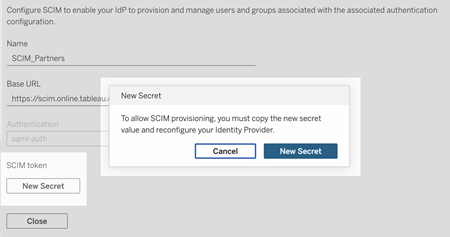

[SCIM トークン] で、次の操作を実行します。

- [新しいシークレット] ボタンをクリックします。

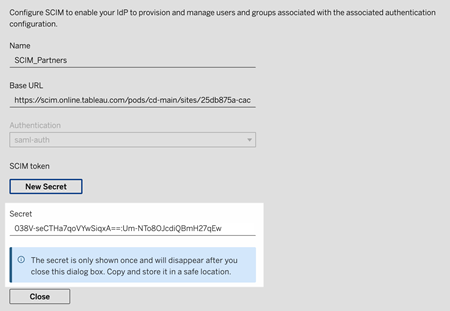

[新しいシークレット] ダイアログ ボックスで、[新しいシークレット] ボタンをもう一度クリックします。新しく生成されたシークレットが表示されます。

シークレットをコピーして安全な場所に保管します。

重要:

IdP の SCIM 設定にシークレットを追加する前に SCIM 設定を閉じた場合、SCIM 設定を編集できますが、新しいシークレットを生成するには、もう一度 [新しいシークレット] をクリックする必要があります。

シークレットは、SCIM 設定を作成した Tableau サイト管理者ユーザーにひも付けられています。そのユーザーのサイト ロールが変更になったり、そのユーザーがサイトのメンバーではなくなったりした場合、シークレットは無効になります。この場合、別のサイト管理者が既存の SCIM 構成に対して新しいシークレットを生成して IdP の SCIM 設定に追加するか、あるいは新しい SCIM 構成を作成してベース URL とシークレットを IdP の SCIM 設定に追加することができます。

[閉じる] をクリックします。

IdP の SCIM 設定に移動し、Tableau Cloud のベース URL と SCIM トークンを適切なフィールドに貼り付けます。

Tableau Cloud で 外部トークンを使用する

Tableau Cloud サイトにサイト管理者としてサインインし、[設定]、[認証] の順に選択します。

次を実行します。

[クロスドメイン ID 管理システム (SCIM)] で、[新しい設定] ボタンをクリックします。

[新しい SCIM 設定] ダイアログ ボックスで、次を実行します。

SCIM 設定の名前を入力します。

[ベース URL] をコピーして、IdP の SCIM 設定で使用します。

[認証] ドロップダウンで、SCIM に関連付ける SAML 認証設定を選択します。

[保存] をクリックします。

注: これにより、[SCIM トークン] セクションに値が設定されますが、無視しても問題ありません。

終了したら、[閉じる] をクリックします。

IdP の SCIM 設定に移動し、Tableau Cloud のベース URL を適切なフィールドに貼り付けます。

IdP で

前提条件を満たし、Tableau Cloud で SCIM を有効にしたら、IdP のドキュメントの手順に従って、ID プロバイダー (IdP) を使用した SCIM サポートを有効にします。特定の IdP に関する一般的なガイダンスについては、「IdP 固有の構成」を参照してください。

ステップ 3: ユーザーとグループをプロビジョニングする

SCIM サポートを有効にした後、IdP のドキュメントに従ってユーザーとグループをプロビジョニングします。特定の IdP に関する一般的なガイダンスについては、「IdP 固有の構成」を参照してください。

Tableau が生成した SCIM トークンを置き換える

Tableau が生成した SCIM トークンを置き換える必要がある場合は、以下の手順に従って、既存の SCIM 設定のための新しいシークレットを生成します。

注: 既存の SCIM 設定のための新しいトークンを生成するには、SCIM 構成を設定したサイト管理者である必要があります。

Tableau Cloud で、[設定]、[認証] の順に移動します。

[クロスドメイン ID 管理システム (SCIM)] で、SCIM 設定の横にある [アクション]、[設定の編集] の順に選択します。

[SCIM トークン] で、次の操作を実行します。

[新しいシークレット] ボタンをクリックします。

[新しいシークレット] ダイアログ ボックスで、[新しいシークレット] ボタンをもう一度クリックします。新しく生成されたシークレットが表示されます。

シークレットをコピーして安全な場所に保管します。

重要:

IdP の SCIM 設定にシークレットを追加する前に SCIM 設定を閉じた場合、SCIM 設定を編集できますが、新しいシークレットを生成するには、もう一度 [新しいシークレット] をクリックする必要があります。

シークレットは、SCIM 設定を作成した Tableau サイト管理者ユーザーにひも付けられています。そのユーザーのサイト ロールが変更になったり、そのユーザーがサイトのメンバーではなくなったりした場合、シークレットは無効になります。この場合、別のサイト管理者が既存の SCIM 構成に対して新しいシークレットを生成して IdP の SCIM 設定に追加するか、あるいは新しい SCIM 構成を作成してベース URL とシークレットを IdP の SCIM 設定に追加することができます。