Configurer SCIM avec Microsoft Entra ID

Vous pouvez configurer la gestion des utilisateurs via Microsoft Entra ID (également appelé Azure Active Directory (AD)), mettre en service des groupes et affecter des rôles sur le site Tableau Cloud.

Pendant l’exécution des étapes suivantes, il sera utile d’avoir sous la main la documentation Entra ID. Consultez le tutoriel, ConfigurerTableau Cloud pour la mise en service automatique des utilisateurs(Le lien s’ouvre dans une nouvelle fenêtre).

Remarques :

Si vous avez déjà activé la mise en service pour votre application et que vous souhaitez mettre à jour pour utiliser le point de terminaison Tableau SCIM 2.0, consultez l’article Microsoft Mettre à jour une application Tableau Cloud(Le lien s’ouvre dans une nouvelle fenêtre). Si vous configurez la mise en service pour une nouvelle instance de l’application Tableau Cloud, suivez les étapes ci-dessous.

cette procédure concerne une application tierce et est susceptible de modification à notre insu. Si la procédure décrite ici ne correspond pas aux écrans affichés dans votre compte IdP, vous pouvez utiliser la rubrique SCIM ainsi que la documentation de l’IdP.

- L’ordre des étapes de configuration du fournisseur d’identité peut être différent de ce qui apparaît dans Tableau.

Étape 1 : Remplir les conditions préalables

La fonctionnalité du SCIM exige que vous configuriez votre site de manière à prendre en charge l’authentification unique SAML (SSO).

Remplissez la section « Ajouter Tableau Cloud dans vos applications Microsoft Entra ID » dans Configurer SAML avec Microsoft Entra ID.

Après l’ajout de Tableau Cloud depuis Azure Marketplace, restez connecté(e) à la fois au portail Entra et à Tableau Cloud, en affichant les pages suivantes :

- Dans Tableau Cloud, page Paramètres > Authentification.

- Dans le portail Entra, la page Tableau Cloud application > Mise en service.

Étape 2 : Activer la prise en charge de SCIM

Pour activer la prise en charge de SCIM avec Microsoft Entra ID, procédez comme suit. Voir également la section Remarques et limitations pour la prise en charge de SCIM avec Azure Active Directory ci-dessous.

Remarque : Pour les étapes du portail Entra, assurez-vous que vous utilisez l’application Tableau Cloud à partir de la galerie.

Dans Tableau Cloud

Connectez-vous à votre site Tableau Cloud en tant qu’administrateur de site, et sélectionnez Paramètres > Authentification.

Procédez comme suit :

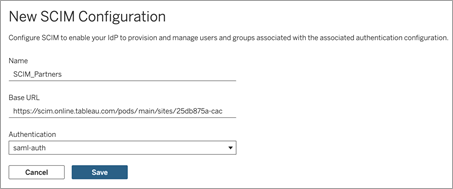

Dans la page d’Authentification, sous Système de gestion d’identité interdomaine (SCIM), cliquez sur le bouton Nouvelle configuration.

Dans la boîte de dialogue Nouvelle configuration SCIM, procédez comme suit :

Entrez un nom pour la configuration SCIM.

Copiez l’URL de base à utiliser dans les paramètres SCIM de votre fournisseur d’identité.

Dans la liste déroulante Authentification, sélectionnez la configuration d’authentification SAML à associer au SCIM.

Cliquez sur Enregistrer.

Remarque : La section Jeton SCIM est alors remplie.

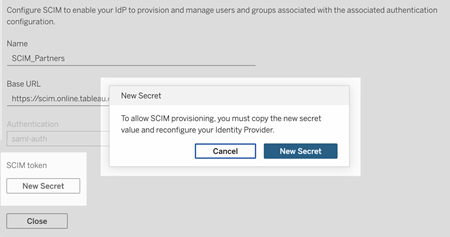

Sous Jeton SCIM, procédez comme suit :

- Cliquez sur le bouton Nouveau secret.

Dans la boîte de dialogue Nouveau secret, cliquez à nouveau sur le bouton Nouveau secret. Un secret que vous venez de générer s’affiche.

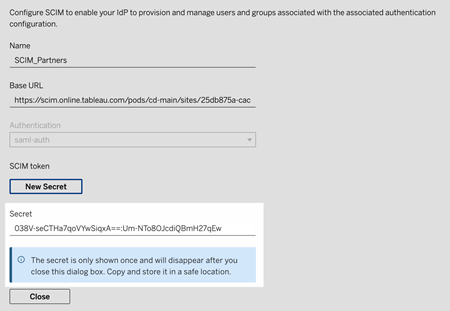

Copiez le secret et stockez-le dans un endroit sûr.

Important :

Si vous fermez la configuration SCIM avant de pouvoir ajouter le secret aux paramètres SCIM de votre fournisseur d’identité, vous pouvez modifier la configuration SCIM, mais vous devrez cliquer à nouveau sur Nouveau secret pour générer un nouveau secret.

Le secret est lié à l’utilisateur administrateur de site Tableau qui a créé la configuration SCIM. Si le rôle sur le site de cet utilisateur change ou si l’utilisateur n’est plus membre du site, le secret devient non valide. Dans ce cas, un autre administrateur de site peut générer un nouveau secret pour la configuration SCIM existante et l’ajouter aux paramètres SCIM du fournisseur d’identité. De plus, il peut créer une nouvelle configuration SCIM en s’assurant d’ajouter l’URL de base et le secret aux paramètres SCIM du fournisseur d’identité.

Cliquez sur Fermer.

Dans Microsoft Entra

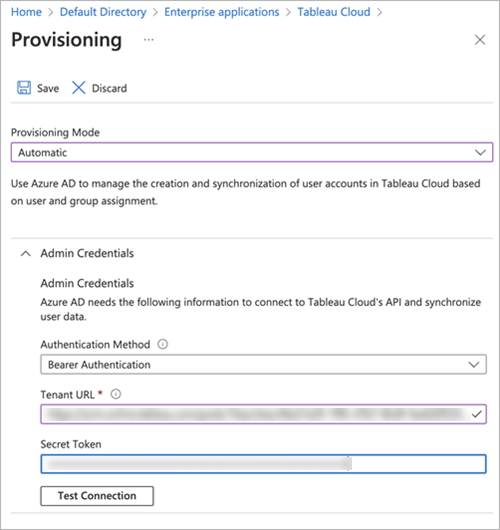

Sur la page Mise en service de votre portail Entra, procédez comme suit :

Pour Mode de mise en service, sélectionnez Automatique.

Pour Méthode d’authentification, sélectionnez Authentification de support.

Pour URL du locataire, copiez et collez le paramètre URL de base affiché dans les paramètres SCIM Tableau Cloud.

Pour Jeton secret, copiez et collez le secret SCIM Tableau Cloud qui a été généré.

Cliquez sur le bouton Tester la connexion pour vérifier que les informations d’identification fonctionnent comme prévu, puis cliquez sur Enregistrer.

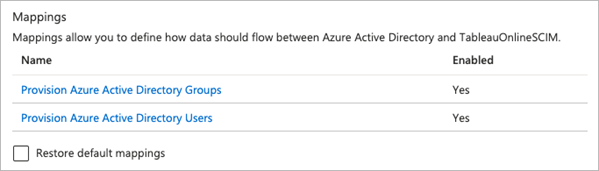

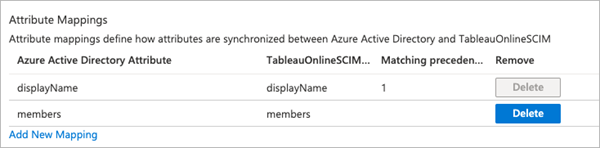

Dans la section Mappages, vérifiez que Mettre en service les groupes Microsoft Entra ID et Mettre en service les utilisateurs Microsoft Entra ID sont activés.

Sélectionnez Mettre en service les groupes Microsoft Entra ID et, sur la page Mappages d’attributs, passez en revue les attributs synchronisés depuis Entra ID vers Tableau Cloud. Pour enregistrer les modifications, cliquez sur Enregistrer .

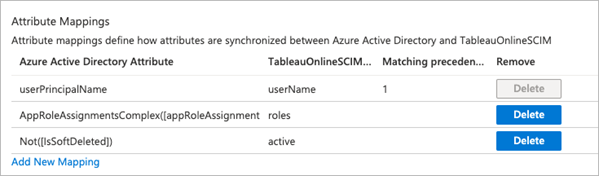

Sélectionnez Mettre en service les utilisateurs Microsoft Entra ID et, sur la page Mappage d’attributs, passez en revue les attributs synchronisés depuis Entra ID vers Tableau Cloud. Pour enregistrer les modifications, cliquez sur Enregistrer .

Étape 3 : Affecter des groupes à l’application Tableau Cloud

Pour affecter des groupes à l’application Tableau Cloud dans Microsoft Entra ID à partir de la galerie.

Depuis la page de l’application, sélectionnez Applications d’entreprise > Utilisateurs et groupes.

Cliquez sur Ajouter un utilisateur/groupe.

Sur la page Ajouter une affectation, sélectionnez un groupe et attribuer l’un des rôles sur le site suivants :

Creator

Administrateur_de_siteCreator

Explorer

Administrateur_de_siteExplorer

ExplorerPeutPublier

Viewer

Sans licence

Cliquez sur Attribuer.

Remarque : Vous obtenez une erreur si vous sélectionnez un rôle qui ne figure pas dans la liste ci-dessus. Pour en savoir plus sur les rôles sur le site, consultez Définir les rôles sur le site des utilisateurs.

Créer des groupes pour les rôles sur le site

Un utilisateur peut être membre de plusieurs groupes dans Entra ID, mais il ne recevra que le rôle sur le site le plus permissif dans Tableau Cloud. Par exemple, si un utilisateur est membre de deux groupes disposant des rôles sur le site Viewer et Creator, Tableau attribuera le rôle sur le site Creator.

Pour suivre les attributions de rôles, nous vous recommandons de créer des groupes spécifiques aux rôles dans Entra ID, tels que « Tableau - Creator », « Tableau - Explorer », etc. Vous pouvez ensuite utiliser les groupes pour accélérer la mise en service de nouveaux utilisateurs pour le rôle approprié dans Tableau Cloud.

Les rôles sur le site sont énumérés ci-dessous dans l’ordre, du plus permissif au moins permissif :

Administrateur de site - Creator

Administrateur de site - Explorer

Creator

Explorer (peut publier)

Explorer

Viewer

Remarque : les utilisateurs et leurs attributs doivent être gérés via Entra ID. Les modifications effectuées directement dans Tableau Cloud peuvent entraîner un résultat inattendu et l’écrasement des valeurs.

Étape 4 : Mise en service des groupes

Après avoir activé la prise en charge de SCIM et affecté des groupes à l’application Tableau Cloud dans Entra ID, l’étape suivante consiste à mettre en service les utilisateurs sur votre site Tableau Cloud.

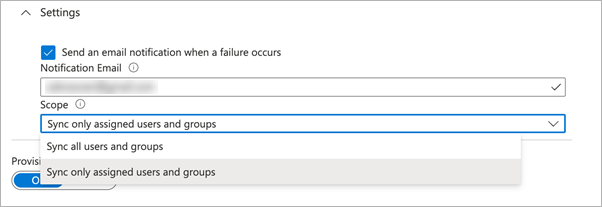

Sur la page Mise en service, développez la section Paramètres et définissez les groupes que vous souhaitez mettre en service dans Tableau Cloud dans Étendue.

Remarque : Le paramètre Entra ID « Synchroniser tous les utilisateurs et groupes » n’est pas pris en charge dans Tableau Cloud.

Basculez État de la mise en service sur Activé.

Cliquez sur Enregistrer.

L’enregistrement lance la synchronisation initiale des groupes définis dans Étendue. La synchronisation se produit environ toutes les 40 minutes tant que le service de mise en service Entra ID s’exécute. Pour mettre en service les utilisateurs manuellement en dehors de la programmation, sélectionnez Mettre en service sur demande. Pour plus d’informations sur la mise en service sur demande, consultez l’article Microsoft Mise en service sur demande dans Microsoft Entra ID(Le lien s’ouvre dans une nouvelle fenêtre).

Une fois la mise en service terminée, vous devriez voir les groupes d’Entra ID sur la page Utilisateurs du site dans Tableau Cloud.

Modifier l’authentification de l’utilisateur dans Tableau Cloud

Les utilisateurs provisionnés se voient attribuer le type d’authentification SAML par défaut. Pour modifier le type d’authentification des utilisateurs, procédez comme suit.

Dans Tableau Cloud, sélectionnez Utilisateurs.

Sur la page Utilisateurs du site, cochez les cases en regard des utilisateurs auxquels vous souhaitez assigner un type d’authentification.

Dans le menu Actions, sélectionnez Authentification.

Dans la boîte de dialogue Authentification, sélectionnez le type d’authentification préféré pour l’utilisateur.

Pour plus d’informations sur les différents types de questions dans Tableau Cloud, consultez Authentification.

Remarques au sujet de la prise en charge de SCIM avec Azure Active Directory

Vous devez ajouter une application Tableau Cloud séparée pour chaque site que vous souhaitez gérer à l’aide de SCIM.

Lors du déprovisionnement d’un utilisateur de l’application Tableau Cloud dans Azure AD ou lorsqu’un utilisateur est entièrement supprimé d’Azure AD, l’utilisateur est converti en utilisateur ayant un rôle Sans licence sur le site Tableau Cloud. Si l’utilisateur possède du contenu, vous devez d’abord réaffecter la propriété de ces ressources de contenu avant de pouvoir manuellement supprimer l’utilisateur dans Tableau Cloud.

Depuis février 2024 (Tableau 2023.3), l’utilisation de SCIM avec l’option Attribuer une licence lors de la connexion (GLSI) est prise en charge. L’octroi de licence à l’ouverture de session (GLSI) requiert les éléments suivants :

1. L’activation manuelle de l’option pour un groupe et la sélection d’un rôle minimum sur le site pour les utilisateurs qui sont membres du groupe directement dans Tableau Cloud. Il est impossible de définir un groupe avec l’attribut GLSI dans Azure AD, mais vous pouvez définir l’attribut pour le groupe que vous avez provisionné depuis Azure AD dans Tableau Cloud.

2. L’utilisateur doit être provisionné comme étant sans licence à partir du fournisseur d’identités.