Konfigurieren von SCIM mit Okta

Sie können die Benutzerverwaltung über Okta konfigurieren, Gruppen bereitstellen und Site-spezifische Rollen für Tableau Cloud zuweisen. Wenn Sie noch nicht mit Site-spezifischen Tableau-Rollen und den von ihnen zugelassenen Funktionen vertraut sind, finden Sie genauere Informationen unter Festlegen der Site-spezifischen Rollen von Benutzern.

Hinweise:

Diese Schritte beziehen sich auf eine Anwendung eines Drittanbieters und können ohne unser Wissen geändert werden. Wenn die hier beschriebenen Schritte nicht mit den in Ihrem Identitätsanbieter-Konto angezeigten Bildschirmen übereinstimmen, können Sie den allgemeinen Artikel SCIM gemeinsam mit der IdP-Dokumentation verwenden.

- Die Konfigurationsschritte im IdP erfolgen möglicherweise in einer anderen Reihenfolge als in Tableau.

Schritt 1: Voraussetzungen erfüllen

Für die SCIM-Funktionalität müssen Sie Ihre Site für die Unterstützung von SAML-Single Sign-On (SSO) konfigurieren.

Vervollständigen Sie die folgenden Abschnitte in Konfigurieren von SAML mit Okta:

Bleiben Sie nach Abschluss der Schritte in diesen beiden Abschnitten sowohl mit der Okta-Administratorkonsole als auch mit Tableau Cloud verbunden und zeigen Sie die folgenden Seiten an:

In Tableau Cloud die Seite Einstellungen > Authentifizierung.

Öffnen Sie in der Okta-Administratorkonsole Anwendungen > Anwendungen > Tableau Cloud > Bereitstellung.

Schritt 2: Aktivieren von SCIM-Unterstützung

Gehen Sie wie folgt vor, um SCIM-Unterstützung (Cross-domain Identity Management) mit Okta zu aktivieren. Siehe auch den Abschnitt Hinweise zur SCIM-Unterstützung mit Okta unten.

In Tableau Cloud

- Melden Sie sich als Site-Administrator bei Ihrer Tableau Cloud-Site an und wählen Sie Einstellungen > Authentifizierung aus.

Gehen Sie wie folgt vor:

Klicken Sie auf der Seite Authentifizierung unter System für die domänenübergreifende Identitätsverwaltung (SCIM) auf die Schaltfläche Neue Konfiguration.

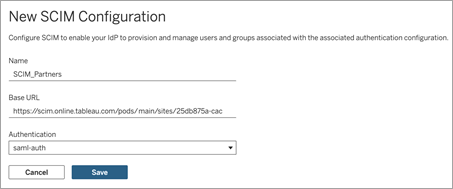

Führen Sie im Dialogfeld Neue SCIM-Konfiguration Folgendes aus:

Geben Sie einen Namen für die SCIM-Konfiguration ein.

Kopieren Sie die Basis-URL, die in den SCIM-Einstellungen Ihres IdP verwendet werden soll.

Wählen Sie im Dropdown-Menü Authentifizierung die SAML-Authentifizierungskonfiguration aus, die mit SCIM verknüpft werden soll.

Klicken Sie auf Speichern.

Hinweis: Damit wird der Abschnitt SCIM-Token gefüllt.

Gehen Sie unter SCIM-Token wie folgt vor:

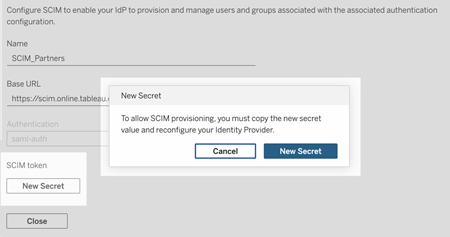

- Klicken Sie auf die Schaltfläche Neues Geheimnis.

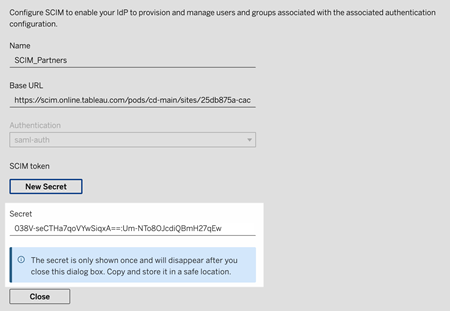

Klicken Sie im Dialogfeld „Neues Geheimnis“ erneut auf die Schaltfläche Neues Geheimnis. Ein neu generiertes Geheimnis wird angezeigt.

Kopieren Sie das Geheimnis und speichern Sie es an einem sicheren Ort.

Wichtig:

Wenn Sie die SCIM-Konfiguration schließen, bevor Sie das Geheimnis zu den SCIM-Einstellungen Ihres IdP hinzufügen können, können Sie die SCIM-Konfiguration bearbeiten. Sie müssen jedoch erneut auf Neues Geheimnis klicken, um ein neues Geheimnis zu generieren.

Das Geheimnis ist an den Site-Administrator von Tableau gebunden, der die SCIM-Konfiguration erstellt hat. Wenn sich die Site-Rolle dieses Benutzers ändert oder der Benutzer kein Mitglied der Site mehr ist, wird das Geheimnis ungültig. In diesem Fall kann ein anderer Site-Administrator ein neues Geheimnis für die vorhandene SCIM-Konfiguration generieren und es den SCIM-Einstellungen des IdP hinzufügen oder eine neue SCIM-Konfiguration erstellen, um sicherzustellen, dass die Basis-URL und das Geheimnis den SCIM-Einstellungen des IdP hinzugefügt werden.

Klicken Sie auf Schließen.

In Okta

Führen Sie in der Okta-Administratorkonsole die folgenden Schritte aus:

Wählen Sie im linken Bereich Anwendung > Anwendung aus, klicken Sie auf die Tableau Cloud-App, und klicken Sie dann auf die Registerkarte Bereitstellung.

Klicken Sie auf die Schaltfläche API-Integration aktivieren Taste.

Aktivieren Sie das Kontrollkästchen API-Integration aktivieren und klicken Sie auf Speichern.

Gehen Sie wie folgt vor:

Fügen Sie unter API-Token das Tableau Cloud-SCIM-Geheimtoken ein, das Sie im vorherigen Schritt kopiert haben.

Kopieren Sie die Basis-URL, die in den Tableau Cloud-SCIM-Einstellungen angezeigt wird, und fügen Sie sie unter Basis-URL ein.

Klicken Sie auf die Schaltfläche API-Anmeldeinformationen testen, um sicherzustellen, dass die Konfiguration korrekt durchgeführt wurde. Wenn die Konfiguration korrekt durchgeführt wurde, wird die Nachricht "Tableau Cloud wurde erfolgreich überprüft!" angezeigt.

Wenn Sie fertig sind, klicken Sie auf Speichern.

Schritt 3: Zuweisen von Gruppen zu der Tableau Cloud-App

Für die Benutzerbereitstellung in Tableau empfehlen wir, Benutzer in Gruppen zu verwalten, um die Verwaltung in Tableau zu vereinfachen.

Weisen Sie in Okta der Tableau Cloud App Gruppen zu, damit die Benutzer für Tableau Cloud bereitgestellt werden können. Genauer gesagt benötigen Sie zwei unterschiedliche Gruppen: eine Gruppe, die der Registerkarte „Assignment“ (Zuweisung) zugewiesen ist, und eine Gruppe, die der Registerkarte „Push Group“ (Push-Gruppe) zugewiesen ist. Die Gruppe in der Registerkarte „Assignment“ wird zum Erstellen von Benutzern in Tableau Cloud verwendet. Die Gruppe in der Registerkarte „Push-Group“ wird verwendet, um die Gruppe zu erstellen und die Gruppenmitgliedschaft in Tableau Cloud zu verwalten.

Hinweise:

Okta verlangt eine eigene Gruppe für die Registerkarte „Assignments“ und eine für die Registerkarte „Push-Group“, um eine Race Condition zu verhindern. Weitere Informationen finden Sie in der Okta-Dokumentation unter App assignments and Group Push(Link wird in neuem Fenster geöffnet) und About Group Push(Link wird in neuem Fenster geöffnet).

Die Schritte in diesem Verfahren setzen voraus, dass Sie bereits mindestens zwei Gruppen erstellt haben. Weitere Informationen zum Erstellen von Gruppen in Okta finden Sie in der Okta-Dokumentation unter Create a group(Link wird in neuem Fenster geöffnet).

Mit dem folgenden Verfahren können Sie eine Gruppe hinzufügen und die Gruppe der Tableau Cloud App zuweisen.

Wählen Sie im linken Bereich Anwendung > Anwendung aus, klicken Sie auf die Tableau Cloud-App und dann auf die Registerkarte Assignments (Zuweisungen).

Klicken Sie auf die Dropdown-Liste Zuweisen und wählen Sie Assign to Groups (Zu Gruppen zuweisen) aus.

Gehen Sie wie folgt vor:

Wählen Sie die entsprechende Gruppe aus.

Wählen Sie die Site-Rolle aus, die den Benutzern für Tableau bereitgestellt werden soll. Verfügbare Optionen sind:

Nicht lizenziert

Viewer

Explorer

Explorer (kann veröffentlichen)

Creator

Site-Admin Explorer

Site-Admin Creator

Wenn Sie fertig sind, klicken Sie auf die Schaltfläche Speichern und zurückgehen.

Wiederholen Sie auf der Registerkarte Push Group die Schritte 1 bis 4 und klicken Sie dann auf die Schaltfläche Fertig.

Schritt 4: Aktivieren der Gruppenbereitstellung

Mit Okta können Sie bestehende Gruppen und deren Mitgliedschaften per Push zu Tableau Cloud übertragen. Sobald eine Gruppe übertragen wurde, können Sie die Gruppenmitgliedschaft in Okta verwalten, um die entsprechende Gruppe in Tableau Cloud automatisch zu aktualisieren. Bevor Sie diese Schritte ausführen, empfehlen wir Ihnen Ihre Überprüfung Voraussetzungen für Gruppen-Push(Link wird in neuem Fenster geöffnet) Und Über Gruppen-Push(Link wird in neuem Fenster geöffnet) in der Okta-Dokumentation.

Wichtig: Nach der Aktivierung von SCIM sollten die Benutzer und ihre Attribute über Okta verwaltet werden. Änderungen, die direkt in Tableau Cloud vorgenommen werden, können zu unerwartetem Verhalten und überschriebenen Werten führen.

Das folgende Verfahren setzt dort an, wo Sie im vorherigen Abschnitt aufgehört haben. Dabei wird davon ausgegangen, dass Sie bei der Okta-Administrationskonsole angemeldet sind.

Wählen Sie im linken Bereich Anwendung > Anwendung aus, klicken Sie auf die App Tableau Cloud und dann auf die Registerkarte Push Groups.

Klicken Sie auf Push-Gruppen und wählen Sie im Dropdown-Menü eine der folgenden Optionen aus:

Find groups by name: Wählen Sie diese Option aus, um Gruppen nach Namen zu suchen.

Find groups by rule: Wählen Sie diese Option aus, um eine Suchregel zu erstellen, die alle Gruppen überträgt, die der Regel entsprechen.

(Optional) Wenn Sie mehrere Gruppen übertragen, klicken Sie auf die Schaltfläche Speichern und weitere hinzufügen und wiederholen Sie den vorherigen Schritt.

- Wenn Sie fertig sind, klicken Sie auf Speichern.

Sie können die Gruppenübertragung deaktivieren, die Verknüpfung von übertragenen Gruppen aufheben oder die Gruppenmitgliedschaft sofort übertragen, indem Sie in der Spalte für den Übertragungsstatus auf Active oder Inactive klicken. Um mehrere Gruppen zu löschen, zu deaktivieren oder zu aktivieren, klicken Sie auf Bulk Edit. Weitere Informationen finden Sie unter Enable Group Push(Link wird in neuem Fenster geöffnet) in der Okta-Dokumentation.

SCIM und Lizenzgewährung bei der Anmeldung

Seit Februar 2024 (Tableau 2023.3) können Sie SCIM mit Lizenz beim Anmelden gewähren (Grant License on Sign In, GLSI) mit Okta verwenden.

Für die Verwendung von SCIM mit GLSI für Okta ist Folgendes erforderlich:

In Okta müssen Benutzer zu den Gruppen in den Registerkarten „Assignment“ und „Push Groups“ in der Tableau Cloud App hinzugefügt werden.

In Tableau Cloud muss die GLSI-Option für die Gruppen aktiviert werden, und die Site-Mindestrolle für die Benutzer, die Gruppenmitglieder sind, muss ausgewählt werden.

Hinweis: Es ist nicht möglich, in Okta eine Gruppe mit dem GLSI-Attribut einzurichten.

Benutzer, die in Okta als nicht lizenziert bereitgestellt werden sollen.

Aktivieren von GLSI

Informationen zum Einrichten und Aktivieren von GLSI finden Sie unter Lizenz beim Anmelden gewähren.

Entfernen von SCIM-Benutzern mit GLSI

Sie müssen SCIM-Benutzer zuerst aus ihren GLSI-aktivierten Gruppen in Okta entfernen, bevor Sie sie in Okta deaktivieren können. Durch das Deaktivieren von Benutzern erhalten diese in Tableau Cloud die Rolle „Nicht lizenziert“. Benutzer können die Rolle „Nicht lizenziert“ in Tableau Cloud jedoch erst erhalten, wenn sie kein Mitglied mehr einer GLSI-aktivierten Gruppe sind.

Entfernen Sie in Okta zuerst den Benutzer aus der GLSI-aktivierten Gruppe, die der Registerkarte „Push Group“ zugewiesen ist.

Heben Sie in Okta die Bereitstellung des Benutzers auf, indem Sie ihn entweder aus der GLSI-aktivierten Gruppe, die der Registerkarte „Assignments“ zugewiesen ist, entfernen oder indem Sie den Benutzer in Okta löschen. Danach wird die Rolle des Benutzers in Tableau Cloud in „Nicht lizenziert“ geändert. Das Aufheben der Bereitstellung eines Benutzers in Okta führt lediglich dazu, dass seine Rolle in Tableau Cloud in „Nicht lizenziert“ geändert wird, nicht aber, dass er gelöscht wird.

Hinweise:

Wenn Sie einen Benutzer in Okta löschen möchten, konsultieren Sie in der Okta-Dokumentation den Abschnitt Deactivate and delete user accounts(Link wird in neuem Fenster geöffnet) .

Wenn Sie den SCIM-Benutzer aus Tableau Cloud löschen möchten (siehe Löschen von SCIM-Benutzern weiter unten), löschen Sie ihn manuell.

Wenn Sie damit Probleme haben, lesen Sie den Wissensartikel Error "User role was not updated to: Unlicensed (errorCode=10079)" When Attempting to Deprovision Users via SCIM(Link wird in neuem Fenster geöffnet) (Fehler „Benutzerrolle wurde nicht aktualisiert auf: Nicht lizenziert (Fehlercode = 10079)“ beim Versuch, Benutzern über SCIM die Bereitstellung zu entziehen).

Informationen zur Gruppe „Alle Benutzer“ von Tableau Cloud

Wenn Sie die Standardgruppe „Alle Benutzer“ mit GLSI aktiviert haben, können Sie die Bereitstellung der Benutzer in Okta nicht aufheben. Deshalb können keine Benutzer, die zur GLSI-aktivierten Gruppe in Tableau Cloud gehören, die Rolle „Nicht lizenziert“ erhalten. Um SCIM-Benutzer aus der GLSI-aktivierten Gruppe „Alle Benutzer“ zu entfernen, müssen Sie sie manuell aus Tableau Cloud löschen.

Hinweis: Wenn Benutzern Inhalte zugeordnet sind, müssen Sie die Eigentumsrechte an den Inhalten anderen Benutzern zuweisen, bevor Sie die Benutzer löschen können.

Löschen von SCIM-Benutzern

Durch das Löschen von SCIM-Benutzern in Okta wird lediglich die Lizenz in „Nicht lizenziert“ umgewandelt, die Benutzer werden jedoch nicht in Tableau Cloud gelöscht. Wenn Sie Benutzer löschen möchten, müssen Sie sie manuell in Tableau Cloud löschen.

Weitere Informationen zum Löschen von Benutzern finden Sie unter „Entfernen eines Benutzers von einer Site“ im Abschnitt Anzeigen, Verwalten oder Entfernen von Benutzern.

Hinweise zur SCIM-Unterstützung mit Okta

In den Einstellungen für die Okta-Benutzerzuweisung müssen die Werte für Benutzername und Primäre E-Mail-Adresse identisch sein.

Sie müssen für jede Site, die Sie mit SCIM verwalten möchten, eine separate Tableau Cloud Okta-App hinzufügen.

Wenn Sie eine Site migrieren möchten, müssen Sie die SCIM-Bereitstellung für die neue Site neu konfigurieren.

Beim Bereitstellen neuer Benutzer werden die Attribute für den Vornamen und Nachnamen in Okta nicht mit Tableau Cloud synchronisiert. Neue Benutzer müssen diese Felder festlegen, wenn sie sich erstmalig bei Tableau Cloud anmelden.

Wenn die Zuweisung eines Benutzers zur Tableau Cloud-App in Okta aufgehoben oder der Benutzer deaktiviert oder vollständig aus Okta gelöscht wird, erhält er in Tableau Cloud die Site-spezifische Rolle „Nicht lizenziert“. Wenn der Benutzer Inhalte besitzt, müssen Sie zunächst die Besitzrechte dieser Elemente neu zuweisen, bevor Sie den Benutzer in Tableau Cloud manuell löschen können.

Sie können die Site-spezifische Rolle eines Benutzers (z. B. Creator, Explorer oder Viewer) in Okta entweder auf der Benutzerebene oder auf der Gruppenebene festlegen. Wir empfehlen, die Site-spezifische Rolle auf Gruppenebene zuzuordnen. Wenn dem Benutzer direkt eine Site-spezifische Rolle zugewiesen wird, überschreibt das alle Gruppeneinstellungen.

Ein Benutzer kann Mitglied in vielen Gruppen sein. Gruppen können verschiedene Site-spezifische Rollen haben. Wenn einem Benutzer Gruppen mit unterschiedlichen Site-spezifischen Rollen zugewiesen werden, erhält er in Tableau Cloud die toleranteste dieser Rollen. Wenn Sie beispielsweise Viewer und Creator wählen, wird Ihnen Tableau die Site-spezifische Rolle "Creator" zuweisen.

Nachfolgend sind Site-spezifische Rollen aufgeführt, von der tolerantesten zu der restriktivsten hin:

Site-Admin Creator

Site-Admin Explorer

Creator

Explorer (kann veröffentlichen)

Explorer

Viewer

Sie können das Attribut der Site-spezifischen Rolle für einen Benutzer in Okta aktualisieren, und diese Änderung wird auf Tableau Cloud übertragen. Andere Attribute, wie z.B. Benutzername und primäre E-Mail, können nicht aktualisiert werden. Um diese Attribute zu ändern, entfernen Sie den Benutzer, ändern Sie das Attribut und fügen Sie den Benutzer erneut hinzu.

Seit Februar 2024 (Tableau 2023.3) wird der Einsatz von SCIM mit Lizenz beim Anmelden gewähren (Grant License on Sign In, GLSI) unterstützt. Weitere Informationen finden Sie oben unter SCIM und Lizenzgewährung bei der Anmeldung.