Authentification et autorisation

Ce contenu fait partie de Tableau Blueprint, un cadre de maturité vous permettant d’approfondir et d’améliorer la façon dont votre organisation utilise les données pour générer de l’impact. Pour commencer votre voyage, faites notre évaluation(Le lien s’ouvre dans une nouvelle fenêtre).

Tableau fournit un ensemble complet de fonctionnalités et une intégration en profondeur afin d’aborder tous les aspects de la sécurité d’entreprise. Pour en savoir plus, consultez le document sur la sécurité de la plateforme Tableau Server, l’article « Liste de contrôle pour une sécurité renforcée » de Tableau Server (Windows | Linux) et le document technique Sécurité dans le nuage pour Tableau Cloud.

Magasin d’identités

Tableau Server nécessite un magasin d’identités (Windows | Linux) pour gérer l’information utilisateur et de groupe. Il existe deux types de magasins d’identités : local (Tableau Server) et externe (Active Directory, LDAP). Lorsque vous installez Tableau Server, vous devez configurer un magasin d’identités local ou externe. Pour plus d’information sur les options de configuration du magasin d’identités, consultez Entité identityStore.

Lorsque vous configurez Tableau Server avec un magasin d’identités local, toute l’information utilisateur et de groupe est stockée et gérée dans le référentiel Tableau Server. Dans le cas d’une magasin d’identités local, il n’y a pas de source externe pour les utilisateurs et les groupes. La modification du magasin d’identités après l’installation du serveur nécessite une désinstallation complète et une réinstallation.

Lorsque vous configurez Tableau Server avec un magasin externe, toutes les informations d’utilisateurs et de groupes sont stockées et gérées par un service de répertoire externe. Tableau Server doit être synchronisé avec le magasin d’identités externe afin que des copies locales des utilisateurs et des groupes existent dans le référentiel Tableau Server, mais le magasin d’identités externe est la source principale pour toutes les données des utilisateurs et des groupes. Lorsque les utilisateurs se connectent à Tableau Server, leurs identifiants sont transmis au répertoire externe, qui est responsable de l’authentification de l’utilisateur (Windows | Linux). Tableau Server n’effectue pas cette authentification; cependant, les noms d’utilisateurs de Tableau stockés dans le magasin d’identités sont associés aux droits et aux autorisations de Tableau Server. Une fois l’authentification vérifiée, Tableau Server gère l’accès utilisateur (autorisation) pour les ressources Tableau.

Authentification

L’authentification vérifie l’identité d’un utilisateur. Toute personne devant accéder à Tableau Server ou à Tableau Cloud, que ce soit pour gérer le serveur ou le site, ou pour publier, consulter ou gérer du contenu, doit correspondre à un utilisateur dans le magasin d’identités de Tableau Server ou à un utilisateur de Tableau Cloud. L’authentification peut être effectuée par Tableau Server ou Tableau Cloud (authentification locale) ou par un processus externe. En cas d’authentification externe, vous devez configurer Tableau Server afin d’utiliser des protocoles appropriés, comme Active Directory, OpenLDAP, SAML ou OpenID, ou configurer Tableau Cloud afin de passer par Google ou SAML.

Authentification dans Tableau Cloud

Tableau Cloud prend en charge les types d’authentification suivants, dont les paramètres figurent sur la page Authentification. Pour en savoir plus, consultez l’article Authentification pour Tableau Cloud.

- Tableau : c’est le type d’authentification par défaut. Il est disponible pour tous les sites et ne nécessite aucune étape de configuration supplémentaire avant l’ajout des utilisateurs. Les identifiants Tableau comprennent un nom d’utilisateur et un mot de passe, qui sont enregistrés par Tableau Cloud. Les utilisateurs saisissent leurs identifiants directement sur la page de connexion de Tableau Cloud.

- Google : si votre entreprise utilise des applications Google, vous pouvez configurer Tableau Cloud de manière à utiliser un compte Google comme méthode d’authentification unique (SSO), via OpenID Connect. Lorsque vous activez l’authentification Google, les utilisateurs sont dirigés sur la page de connexion Google où ils entrent leurs identifiants stockés par Google.

- SAML : une autre manière d’utiliser l’authentification SSO se fait par l’intermédiaire de SAML. Pour cela, vous utilisez un fournisseur d'identité (IdP) tiers et vous configurez le site de manière à établir une relation de confiance avec l’IdP. Lorsque vous activez SAML, les utilisateurs sont redirigés vers la page de connexion du fournisseur d’identité et invités à saisir leurs identifiants d’authentification unique, qui sont déjà enregistrés chez ce fournisseur.

Exigences d’authentification multifacteur pour Tableau Cloud

En plus du type d’authentification que vous configurez pour votre site, l’authentification multifacteur (MFA) par votre fournisseur d’identité SSO (IdP) est une exigence de Tableau Cloud à compter du 1er février 2022. Si votre entreprise ne travaille pas directement avec un IdP SSO, vous pouvez utiliser Tableau avec l’authentification MFA pour répondre à l’exigence MFA. Pour en savoir plus, consultez l’article À propos de l’authentification multifacteur et Tableau Cloud.

Authentification dans Tableau Server

Le tableau ci-dessous indique la compatibilité entre les méthodes d’authentification Tableau Server et les magasins d’identités.

Méthode d’authentification | Authentification locale | AD/LDAP |

|---|---|---|

SAML | Oui | Oui |

Kerberos | Non | Oui |

SSL mutuel | Oui | Oui |

OpenID | Oui | Non |

Authentification de confiance | Oui | Oui |

Active Directory et OpenLDAP

Dans ce scénario, Tableau Server doit être installé dans un domaine d’Active Directory. Tableau Server synchronisera les métadonnées des utilisateurs et des groupes d’Active Directory avec le magasin d’identités. Vous n’avez pas besoin d’ajouter manuellement des utilisateurs. Cependant, une fois les données synchronisées, vous devrez attribuer des rôles sur le site et de serveur. Vous pouvez les attribuer individuellement ou au niveau du groupe. Tableau Server ne synchronise aucune donnée avec Active Directory. Tableau Server gère le contenu et l’accès au serveur en fonction des données d’autorisation du rôle sur le site stockées dans le référentiel.

Si vous utilisez déjà Active Directory pour gérer les utilisateurs de votre organisation, vous devez sélectionner l’authentification Active Directory pendant la configuration de Tableau. Par exemple, en synchronisant les groupes Active Directory, vous pouvez définir les permissions minimales du rôle sur le site Tableau pour les utilisateurs qui sont synchronisés dans les groupes. Vous pouvez synchroniser des groupes Active Directory spécifiques ou les synchroniser tous. Pour plus d’information, consultez l’article Synchroniser tous les groupes Active Directory sur le serveur. Assurez-vous de passer en revue la gestion des utilisateurs dans les déploiements Active Directory pour comprendre l’impact des domaines multiples, de l’attribution des noms de domaine, de NetBIOS et du format de noms d’utilisateurs Active Directory sur la gestion des utilisateurs de Tableau.

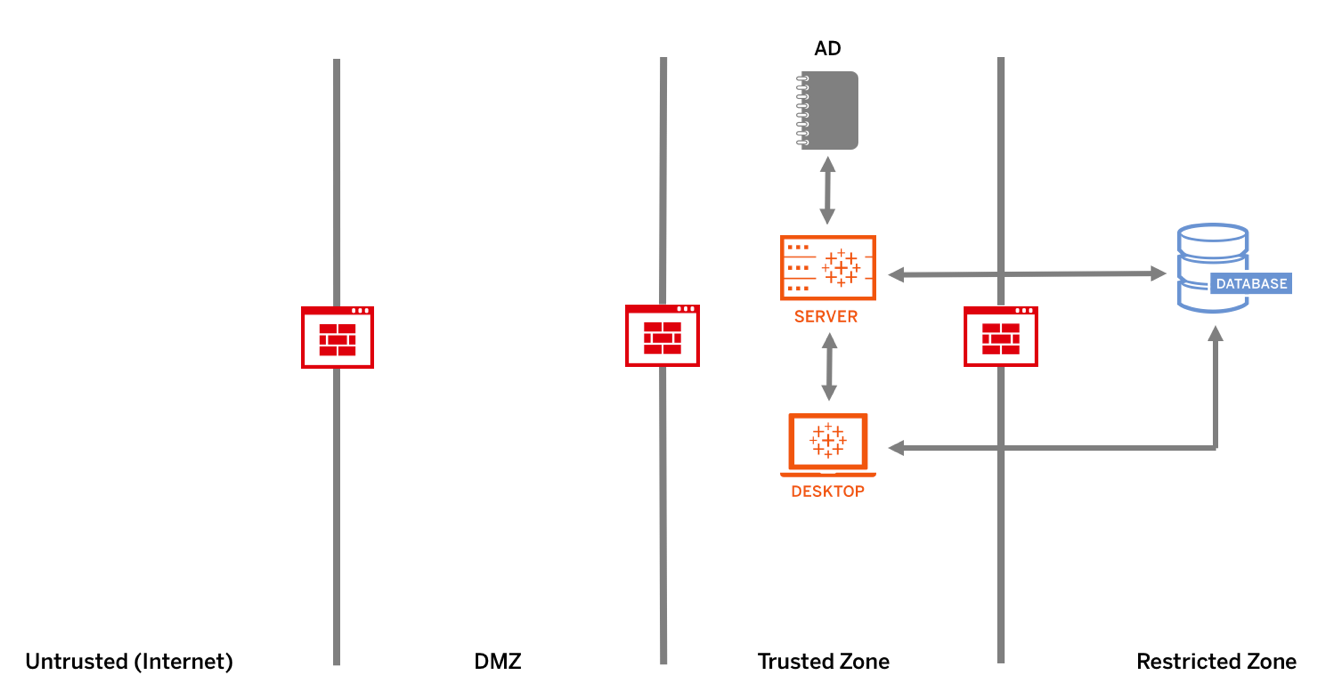

Vous pouvez également configurer Tableau Server pour utiliser LDAP comme moyen générique de communication avec le magasin d’identités. Par exemple, OpenLDAP est l’une des implémentations de serveur LDAP avec un schéma flexible. Il est possible de configurer Tableau Server pour qu’il interroge un serveur OpenLDAP. Consultez l’article Magasin d’identités. L’authentification dans ce scénario peut être fournie par la solution LDAP native, ou avec une seule solution d’authentification unique. Le diagramme ci-dessous montre Tableau Server avec l’authentification Active Directory/OpenLDAP.

SAML

SAML (Security Assertion Markup Language) est une norme XML permettant aux domaines Web sécurisés d’échanger des données d’authentification et d’autorisation des utilisateurs. Vous pouvez configurer Tableau Server et Tableau Cloud de manière à utiliser un fournisseur d’identité externe pour authentifier les utilisateurs via SAML 2.0.

Tableau Server et Tableau Cloud prennent en charge le protocole SAML généré par un prestataire de service et par un fournisseur d’identité, à partir des navigateurs et de l’application Tableau Mobile. Pour les connexions provenant de Tableau Desktop, la requête SAML doit être générée par un prestataire de service. Les identifiants des utilisateurs ne sont pas enregistrés par Tableau Server ou Tableau Cloud, et l’utilisation de SAML vous permet d’ajouter Tableau à votre environnement d’authentification unique. L’authentification des utilisateurs par SAML ne concerne pas les autorisations définies pour le contenu Tableau Server ou Tableau Cloud, comme les sources de données et les classeurs. Elle ne contrôle pas non plus l’accès aux données sous-jacentes auxquelles les classeurs et les sources de données se connectent.

Pour Tableau Server, vous pouvez utiliser SAML sur tout le serveur ou vous pouvez configurer des sites Tableau Server individuellement. Voici une présentation de ces options :

- Authentification SAML au niveau du serveur. Une seule application SAML IdP gère l’authentification pour tous les utilisateurs de Tableau Server. Utilisez cette option si votre serveur n’a que le site par défaut.

De plus, si vous souhaitez utiliser une authentification SAML spécifique à chaque site Tableau Server, vous devez configurer SAML pour l’ensemble de Tableau Server avant de pouvoir configurer des sites individuels. Pour utiliser des configurations SAML pour chaque site, il n’est cependant pas nécessaire d’activer SAML pour l’ensemble du serveur : ce protocole doit uniquement être configuré.

- Authentification locale au niveau du serveur et authentification SAML spécifique au site. Dans un environnement à plusieurs sites, les utilisateurs dont l’authentification SAML n’est pas activée au niveau du site peuvent se connecter avec l’authentification locale.

- Authentification SAML au niveau du serveur et authentification SAML spécifique au site. Dans un environnement à plusieurs sites, tous les utilisateurs peuvent s’authentifier par le biais d’un fournisseur d’identités SAML configuré au niveau du site, et vous spécifiez un fournisseur d’identités SAML par défaut sur l’ensemble du site pour tous les utilisateurs qui appartiennent à plusieurs sites.

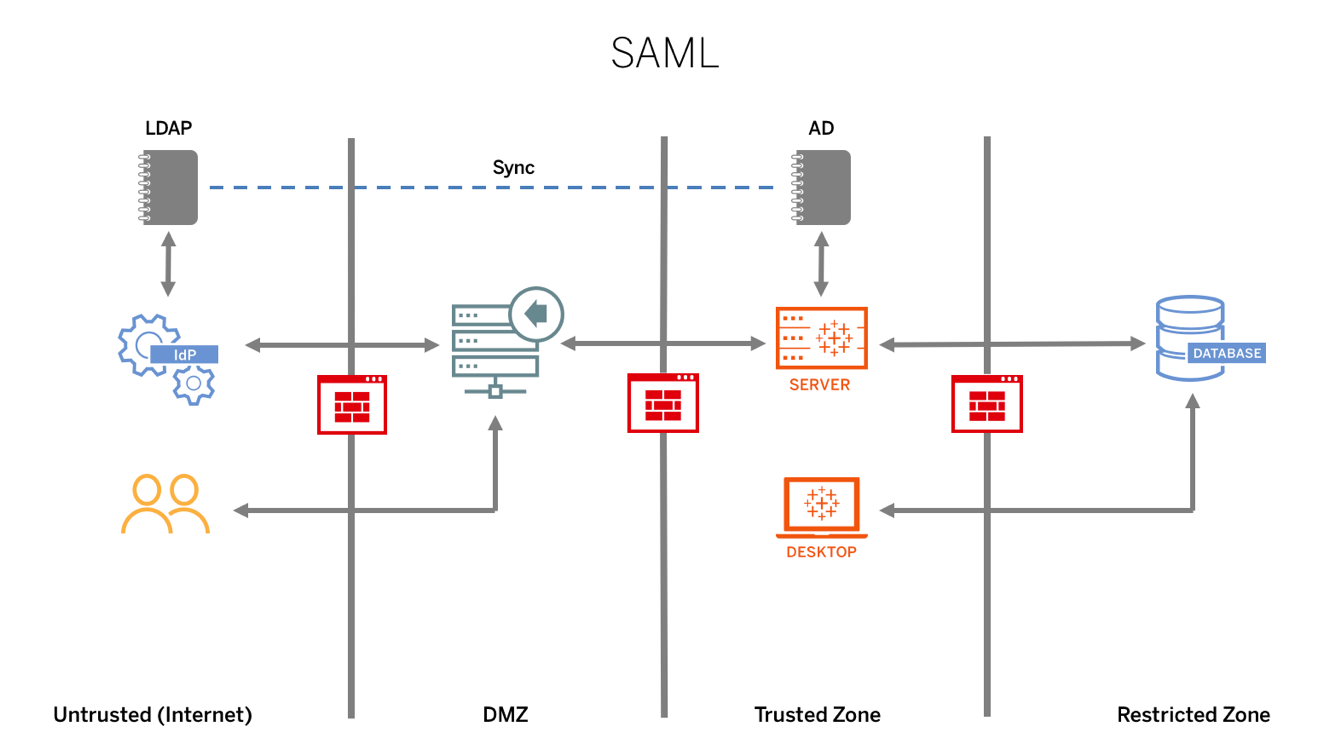

Pour en savoir plus, consultez l’article sur SAML (Windows | Linux). Le diagramme ci-dessous montre Tableau Server avec l’authentification SAML.

Avant de configurer SAML pour Tableau Cloud, consultez les ressources suivantes :

- Exigences liées au fournisseur d’identité pour la configuration de Tableau

- Remarques sur la compatibilité SAML et les exigences

- Utilisation de l’authentification unique SAML dans les applications client de Tableau

- Effets sur Tableau Bridge d’un changement de type d’authentification

- Exigences liées aux données XML

REMARQUE : En plus de ces exigences, nous vous recommandons de prévoir un compte d’administrateur de site Tableau Cloud dédié, configuré avec l’authentification Tableau. Ainsi, en cas de problème avec SAML ou le fournisseur d’identité, ce compte vous permet de continuer à accéder à votre site Tableau Cloud.

Billets de confiance

Si vous intégrez des vues Tableau Server dans des pages Web, toutes les personnes qui visitent la page doivent être des utilisateurs autorisés sur Tableau Server. Lorsque les utilisateurs visitent la page, ils sont invités à se connecter à Tableau Server avant de voir la vue. Si vous possédez déjà un moyen d’authentifier les utilisateurs sur la page Web ou dans votre application Web, vous pouvez ignorer cette invite et éviter à vos utilisateurs de se connecter deux fois en configurant l’authentification de confiance.

L’authentification de confiance signifie simplement que vous avez établi une relation de confiance entre Tableau Server et un ou plusieurs serveurs Web. Lorsque Tableau Server reçoit des demandes de ces serveurs Web de confiance, il suppose que votre serveur Web a vérifié toutes les authentifications nécessaires.

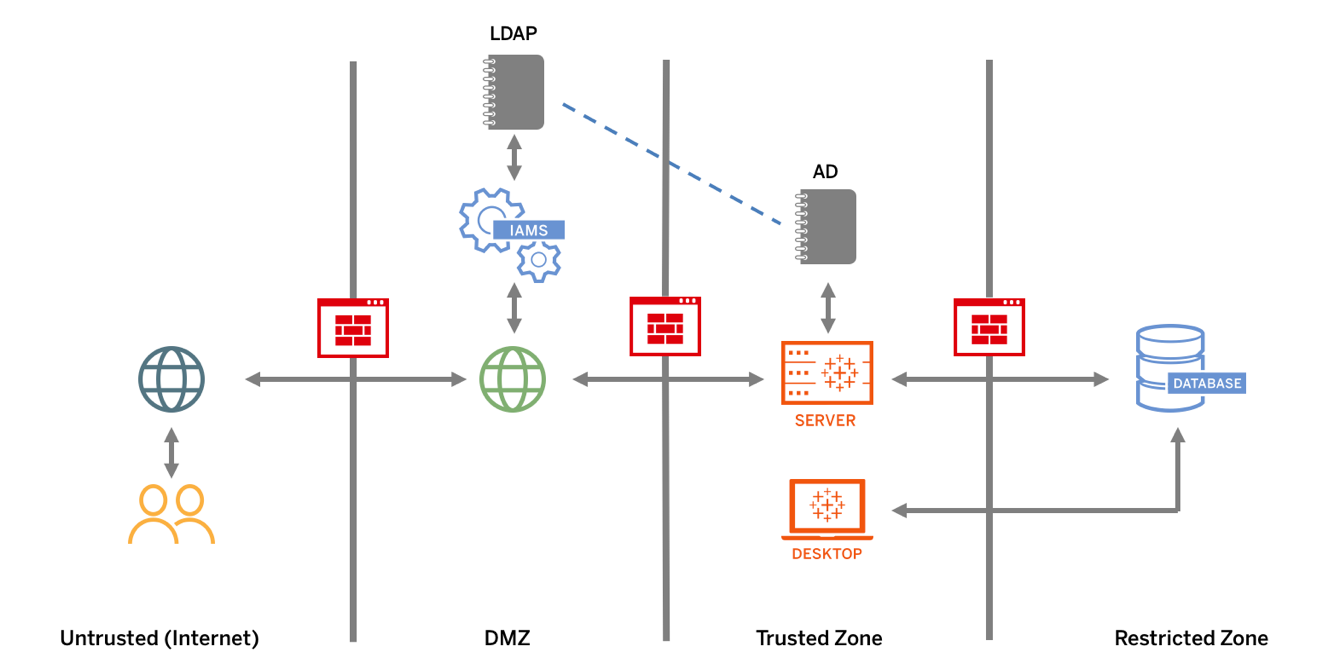

Si votre serveur Web utilise SSPI (Security Support Provider Interface), vous n’avez pas besoin de configurer une authentification de confiance. Vous pouvez intégrer des vues et vos utilisateurs y auront un accès sécurisé tant qu’ils sont des utilisateurs sous licence de Tableau Server et des membres de votre Active Directory (Windows | Linux). Le diagramme ci-dessous montre Tableau Server avec les billets de confiance.

SSL mutuel

En utilisant le protocole SSL mutuel, vous pouvez offrir aux utilisateurs de Tableau Desktop et d’autres clients Tableau approuvés une expérience d’accès direct et sécurisé à Tableau Server. Avec SSL mutuel, lorsqu’un client avec un certificat SSL valide se connecte à Tableau Server, Tableau Server confirme l’existence du certificat client et authentifie l’utilisateur, en fonction du nom d’utilisateur dans le certificat client. Si le client ne possède pas un certificat SSL valide, Tableau Server peut refuser la connexion. Vous pouvez également configurer Tableau Server pour revenir à l’authentification nom d’utilisateur/mot de passe si le protocole SSL mutuel échoue.

Autorisation

Une fois l’authentification effectuée, l’autorisation permet de déterminer le contenu auquel l’utilisateur a accès sur Tableau Server ou Tableau Cloud, et comment il peut y accéder. Pour plus d’information, consultez Tableau et la gouvernance. L’autorisation inclut :

- ce que les utilisateurs sont autorisés à faire avec le contenu hébergé sur Tableau Server ou Tableau Cloud, y compris les projets, les sites, les classeurs et les vues;

- ce que les utilisateurs sont autorisés à faire avec les sources de données gérées par Tableau Server ou Tableau Cloud;

- les tâches que les utilisateurs sont autorisés à effectuer pour gérer Tableau Server ou Tableau Cloud, notamment la configuration des paramètres du serveur ou du site, l’exécution d’outils en ligne de commande, et bien d’autres.

L’autorisation est gérée dans Tableau Server et Tableau Cloud. Elle est déterminée en fonction du type de licence de l’utilisateur (Creator, Explorer, Viewer), du rôle de l’utilisateur sur le site et des autorisations associées aux éléments comme les classeurs et les sources de données. L’équipe du projet doit réfléchir au modèle d’autorisations et le définir. Les administrateurs de site et/ou de Tableau Server ou les administrateurs de site Tableau Cloud attribuent les règles d’autorisation aux groupes et les verrouillent dans le projet. Les autorisations personnalisées offrent une granularité plus fine, de l’accès à une source de données ou son téléchargement au mode d’interaction d’un utilisateur avec le contenu publié.

Grâce à l’interface intuitive de Tableau, vous pouvez facilement relier les utilisateurs aux groupes fonctionnels, attribuer des autorisations aux groupes et voir qui a accès à quel contenu. Vous pouvez créer des groupes localement sur le serveur ou les importer à partir d’Active Directory et programmer leur synchronisation régulière. La vue des autorisations permet également aux utilisateurs métier de gérer leurs propres utilisateurs et groupes. Pour en savoir plus, consultez les pages Démarrage rapide : Autorisations, Configurer des projets, des groupes et des autorisations pour le libre-service géré et Référence d’autorisations.