Konfigurera SAML med Azure AD IdP på Tableau Server

Du kan konfigurera Azure AD som SAML-identitetsleverantör och lägga till Tableau Server i de av era program som har stöd för enkel inloggning. När du integrerar Azure AD med SAML och Tableau Server kan dina användare logga in på Tableau Server med sina standardinloggningsuppgifter för nätverket.

Innan du börjar: Förutsättningar

Innan du kan konfigurera Tableau Server och SAML med Azure AD måste din miljö ha följande:

SSL-certifikat krypteras med SHA-2-kryptering (256 eller 512 bitar) och uppfyller extrakraven som anges i följande avsnitt:

Om dina användare loggar in från en domän som inte är standarddomänen ska du gå igenom SAML-krav och Användarhantering i driftsättningar med externa identitetsregister att säkerställa att domänattributvärdet är inställt och definierat för att undvika eventuella inloggningsproblem senare.

Steg 1: Verifiera SSL-anslutning till Azure AD

Azure AD kräver en SSL-anslutning. Om du inte har gjort det ännu slutför du stegen i Konfigurera SSL för extern HTTP-trafik till och från Tableau Server med ett certifikat som uppfyller kraven ovan.

Alternativt, om Tableau Server har konfigurerats för att fungera med en omvänd proxy eller belastningsutjämnare där SSL avslutas (kallas vanligen SSL-avlastning), behöver du inte konfigurera extern SSL.

Se avsnittet nedan, Azure AD App Proxy, om din organisation använder Azure AD App Proxy.

Steg 2: Konfigurera SAML på Tableau Server

Utför stegen i Konfigurera serveromfattande SAML genom att hämta Tableau Server-metadata till en XML-fil. Kom sedan tillbaka hit och återvänd till nästa avsnitt.

Steg 3: Konfigurera anspråksregler för Azure AD

Mappningen är skiftlägeskänslig och kräver exakt stavning, dubbelkontrollera därför dina poster. Tabellen här visar vanliga attribut och mappningar av anspråk. Du bör verifiera attribut med din specifika Azure AD-konfiguration.

| LDAP-attribut | Utgående anspråkstyp |

|---|---|

| onpremisessamaccountname | användarnamn |

| Tilltalsnamn | firstName Obs! Detta är valfritt. |

| Efternamn | lastName Obs1 Detta är valfritt. |

| netbiosname | domän Obs! Detta krävs endast om du har användare som loggar in från en domän som inte är standarddomänen. |

I vissa organisationer används Azure AD som SAML IdP tillsammans med Active Directory som identitetsregister för Tableau Server. I det här fallet är username vanligtvis sAMAccountName-namnet. Se Microsofts dokumentation för identifiering av attributet sAMAccountName inom Azure AD för att mappa till attributet username.

Steg 4: Ange metadata för Azure AD till Tableau Server

Gå tillbaka till TSM-webbanvändargränssnittet och gå till fliken Konfiguration > Användaridentitet och åtkomst > fliken Autentiseringsmetod.

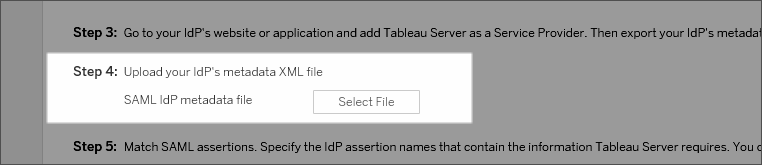

I steg 4 i SAML-konfigurationsfönstret anger du platsen för XML-filen du exporterade från Azure AD och väljer Ladda upp.

Slutför återstående steg (matchande påståenden och ange åtkomst till klienttyper) enligt avsnittet Konfigurera serveromfattande SAML. Spara och tillämpa ändringarna.

Utför följande steg om det inte är första gången du konfigurerar SAML:

Stoppa Tableau Server, öppna TSM CLI och kör följande kommandon.

tsm configuration set -k wgserver.saml.sha256 -v truetsm authentication saml configure -a -1Använd ändringarna:

tsm pending-changes applyOm de väntande ändringarna kräver att servern startas om visar kommandot

pending-changes applyen kommandotolk så att du vet att en omstart kommer att ske. Kommandotolken visas även om servern stoppas, men i så fall sker ingen omstart. Du kan utelämna tolken med alternativet--ignore-prompt, men det påverkar inte omstartsbeteendet. Om ändringarna inte kräver omstart används de utan någon kommandotolk. Du hittar mer information i tsm pending-changes apply.

Om du kör Azure AD App Proxy framför Tableau Server och SAML är aktiverat måste du göra en ytterligare konfiguration till Azure AD App Proxy.

Tableau Server kan endast ta emot trafik från en URL när SAML är aktiverat. Som standard anger dock Azure AD App Proxy en extern URL och en intern URL.

Båda dessa värden måste ställas in på samma URL i den anpassade domänen. Mer information finns i Microsoft-dokumentationen Konfigurera anpassade domäner med Azure AD Application Proxy(Länken öppnas i ett nytt fönster).

Felsökning

Azure AD App Proxy

I vissa fall återges länkar till visningar internt men inte externt när trafiken passerar genom en Azure AD App Proxy. Problemet uppstår när det finns ett nummertecken (#) i URL:en och användare går in på länken med en webbläsare. Tableau Mobile-appen kan komma åt webbadresser med ett nummertecken.

Användarsessionens timeouter verkar ignoreras

När Tableau Server är konfigurerad för SAML kan användare uppleva inloggningsfel eftersom inställningen för högsta åldersgräns för IDP-autentisering är inställd på ett värde som är större än Tableaus maximala åldersgräns för autentisering. För att lösa detta problem kan alternativet tsm-konfigurationsuppsättning wgserver.saml.forceauthn användas för att uppmana identitetsprovidern att autentisera användaren på nytt varje gång Tableau omdirigerar en autentiseringsbegäran, även om IdP-sessionen för användaren fortfarande är aktiv.

När till exempel Azure AD-inställningen maxInactiveTime är högre än Tableau Server-inställningen maxAuthenticationAge, omdirigerar Tableau autentiseringsbegäran till IdP som därefter skickar Tableau en försäkran om att användaren redan är autentiserad. Eftersom användaren autentiserades utanför Tableau Servers maxAuthenticationAge avvisar dock Tableau användarautentiseringen. I dessa fall kan du göra något av följande, eller båda:

- Aktivera alternativet

wgserver.saml.forceauthnför att kräva att identitetsprovidern autentiserar användaren på nytt varje gång Tableau omdirigerar en autentiseringsbegäran. Mer information finns i wgserver.saml.forceauthn. - Öka inställningen för

maxAuthenticationAgei Tableau Server. Mer information finns i ”a, --max-auth-age <max-auth-age>” i ämnet tsm authentication.

AppID-matchningsfel

När du granskar filen vizportal.log kan du se felet ”Den avsedda målgruppen matchar inte mottagaren”.

Lös det här problemet genom att se till att app-ID:t matchar det som skickas. Azure lägger automatiskt till ”SPN” i appID:t för den app som används. Du kan ändra värdet i Tableaus SAML-inställningar genom att lägga till prefixet ”SPN:” i app-ID:t .

Till exempel: SPN:mittazureappid1234