SCIM

O sistema de gerenciamento de usuários entre domínios (SCIM) é um protocolo que padroniza a automação do provisionamento de usuários e grupos para integração com provedores de identidade (IdPs) baseados em nuvem, como Microsoft Entra ID e Okta.

A partir da versão 2025.3, o Tableau Server oferece suporte ao SCIM, que permite que os provedores de identidade (IdPs) gerenciem centralmente as identidades dos usuários, simplificando o processo de gerenciamento de usuários e associações de grupos no Tableau Server. O IdP usa o SCIM para gerenciar o ciclo de vida de um usuário no Tableau, e o Tableau Server é mantido em sincronia com as atribuições de provisionamento no IdP. Esse tipo de integração melhora a segurança e reduz o trabalho manual dos administradores de servidor no Tableau Server.

O recurso SCIM no Tableau Server foi projetado para funcionar no nível do site e oferece suporte à seguinte autenticação:

Autenticação de SAML específica do site (a partir do Tableau Server 2025.3.0)

Autenticação configurada no TSM durante a configuração do Tableau Server (TSM configurado) e autenticação configurada por meio de pools de identidade (a partir do Tableau Server 2025.3.1)

Configurar a integração do SCIM com o Tableau Server

Etapa 1: executar os pré-requisitos

Antes de habilitar a integração do SCIM com o Tableau Server, é necessário atender aos seguintes requisitos:

- Ter acesso de administrador do servidor ao Tableau Server.

- Ser capaz de modificar as configurações SCIM do IdP para o Tableau Server.

- Opcionalmente, se estiver usando geração e gerenciamento de token externo, você terá o seguinte:

Criou e habilitou um aplicativo conectado do Tableau. Se você não tiver feito isso, consulte Uso de aplicativos conectados do Tableau para integração de aplicativos.

Um JWT válido que contém os seguintes escopos:

tableau:users:*etableau:groups:*

Observação: devido ao firewall do Tableau Server, talvez seja necessário configurar um conector local no IdP para que o recurso SCIM funcione. Por exemplo, no Okta, você precisará configurar o provisionamento local (OPP(O link abre em nova janela)). No Microsoft Entra ID, você precisará configurar um agente de provisionamento(O link abre em nova janela).

Etapa 2: configurar o SCIM no nível de site

O procedimento descrito nesta seção é executado no site.

Você pode usar um token SCIM gerado pelo Tableau. Como alternativa, você pode ignorar o token SCIM que o Tableau gera e, em vez disso, usar um JWT gerado externamente (usando um aplicativo conectado do Tableau) para dar suporte a solicitações SCIM.

Habilitar SCIM - usando um token gerado pelo Tableau

Entre no Tableau Server como administrador de servidor.

Acesse o site e clique em Configurações.

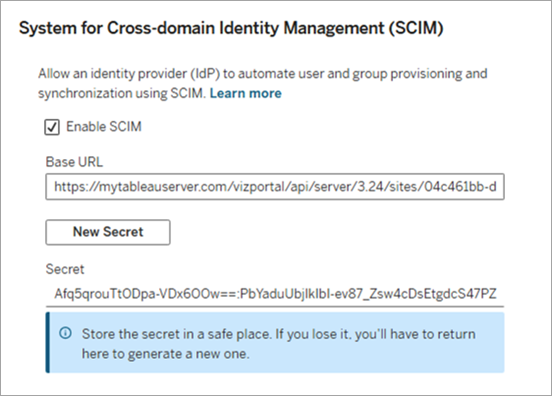

No título Sistema de gerenciamento de usuários entre domínios (SCIM), marque a caixa de seleção Habilitar SCIM. Isso preenche a URL base, o botão Novo segredo e o menu suspenso Autenticação.

Faça o seguinte:

Copie a URL base para usar nas configurações de SCIM do seu IdP.

Clique no botão Novo segredo.

Copie o segredo e armazene-o em um local seguro para que você possa adicioná-lo às configurações de SCIM do seu IdP.

Importante: o segredo é exibido apenas assim que é gerado. Caso o perca antes de aplicá-lo ao IdP, você pode clicar em Novo segredo novamente.

No menu suspenso Autenticação, selecione o tipo de autenticação para associar ao SCIM.

Clique no botão Salvar na parte superior ou inferior da página Configurações.

Habilitar SCIM - usando um token externo

Para usar um token externo, 1) habilite o recurso de token externo para SCIM e 2) habilite o SCIM.

Etapa 1: ativar token externo

Antes de habilitar o SCIM, habilite o recurso de token externo usando o TSM.

Abra um prompt de comando como administrador do servidor no nó inicial (onde o TSM está instalado) no cluster.

Execute os seguintes comandos:

tsm configuration set -k features.JWTSupportForSCIM -v truetsm pending-changes applyPara obter mais informações, consulte features.JWTSupportForSCIM.

Etapa 2: habilitar o SCIM

Ao habilitar o SCIM, associe um tipo de autenticação que os usuários provisionados usarão para entrar no Tableau Server. Os tipos de autenticação disponíveis dependem da autenticação configurada no Tableau Server ou no site.

Entre no Tableau Server como administrador de servidor.

Navegue até o site e clique em Configurações..

No título Sistema de gerenciamento de usuários entre domínios (SCIM), marque a caixa de seleção Habilitar SCIM. Isso preenche a URL base, o botão Novo segredo e o menu suspenso Autenticação.

Faça o seguinte:

Copie a URL base para usar nas configurações de SCIM do seu IdP.

Ignore o botão Novo segredo.

No menu suspenso Autenticação, selecione o tipo de autenticação para associar ao SCIM.

Clique no botão Salvar na parte superior ou inferior da página Configurações.

Etapa 3: habilitar o SCIM com o IdP

Após habilitar o SCIM no Tableau Server, use as etapas na documentação do seu IdP para habilitar o suporte ao SCIM com o seu provedor de identidade (IdP).

Etapa 4: provisionar usuários e grupos

Siga a documentação do seu IdP para provisionar usuários e grupos após habilitar o suporte SCIM no site.

Depois que os usuários e grupos são provisionados por meio do SCIM, você não deve atualizar diretamente os detalhes de um usuário, como autenticação ou função no site, por meio do Tableau Server (ou API REST do Tableau), com as exceções indicadas na etapa 5, abaixo.

Etapa 5: atualizar usuários para SSL local ou mútuo

Se você associou o SCIM à autenticação configurada no TSM durante a configuração do Tableau Server, também conhecida como "Padrão do servidor (TSM configurado)" no menu suspenso de autenticação da configuração do SCIM, siga as etapas adicionais descritas abaixo para garantir que os usuários possam entrar com sucesso no Tableau Server.

Para autenticação local: atualize os usuários provisionados com suas senhas no Tableau Server para que eles possam fazer logon com sucesso. Para atualizar um usuário, consulte Alterar as senhas de usuários de um único site.

Para SSL mútuo: certifique-se de que o Tableau Server mapeie corretamente o certificado do cliente para os usuários. Para obter mais informações, consulte Mapeamento de um certificado de cliente para um usuário durante a autenticação mútua.

Sobre a alteração da autenticação associada ao SCIM

Se o tipo de autenticação associado ao SCIM for alterado, o Tableau Server imediatamente revogará e excluirá o segredo. Como resultado, o provisionamento falha e os usuários e grupos no Tableau Server podem ficar fora de sincronia com o provedor de identidade (IdP).

Para evitar problemas de sincronização, certifique-se de que as seguintes etapas sejam executadas na ordem exata: 1) selecione o novo tipo de autenticação, 2) gere um novo segredo e 3) adicione o novo segredo às configurações de SCIM do IdP.

Importante: quando o tipo de autenticação do SCIM é alterado, somente novos usuários provisionados após a alteração usarão o tipo de autenticação atualizado. Os usuários existentes ainda serão capazes de autenticar com o método de autenticação anterior. Os usuários que não existem mais no IdP após a alteração de autenticação no SCIM não poderão mais fazer logon.

Considerações adicionais

Há certas implicações a serem observadas após habilitar o SCIM dependendo do tipo de autenticação ao qual SCIM está associado.

Autenticação do SAML específico do site

O SAML específico do site não poderá ser habilitado se uma configuração de SCIM estiver associada a ele. Se você precisar desabilitar o SAML específico do site, deverá associar um tipo de autenticação diferente ao SCIM ou desabilitar o SCIM

Autenticação configurada por meio de pools de identidade

Sem considerações adicionais.

Observação: se um pool de identidades for desabilitado ou excluído, um tipo de autenticação diferente deverá ser associado ao SCIM. O segredo gerado anteriormente não será mais válido e fará com que o provisionamento de usuários e grupos falhe.

Autenticação configurada no TSM

Se o SCIM estiver configurado para usar a autenticação configurada no TSM durante a instalação do Tableau Server, alterar a autenticação do TSM configurado poderá causar problemas de sincronização e falhas de entrada para os usuários.

Por exemplo, se você alterar a autenticação do TSM de local para SAML, os usuários existentes precisarão ser adicionados ao IdP e habilitados para logon único (SSO) do Tableau Server. Se você alterar a autenticação do TSM de SAML para local, os usuários precisarão ser atualizados para incluir suas senhas.