Requisitos para usar o OpenID Connect

Este tópico descreve os requisitos para usar o OpenID Connect com Tableau Server.

Observação: Os comandos de configuração de autenticação do TSM se aplicam apenas à autenticação OIDC configurada no TSM durante a instalação do Tableau Server. Para fazer alterações de configuração de autenticação OIDC para grupos de identidade, você pode usar o endpoint Atualizar configuração de autenticação(O link abre em nova janela) usando Tableau REST OpenAPI.

Resumo dos requisitos

Conta do IdP

Armazenamento de identidades local

Reivindicações de IdP – mapeamento de usuários

Contexto de autenticação

Conta do IdP

Você deve ter acesso a um provedor de identidade (IdP) que suporte o protocolo OpenID Connect (OIDC). Também deve ter uma conta com o IdP. O OpenID Connect é suportado por muitos provedores de identidade. O protocolo OIDC é um padrão aberto e flexível. Por isso, nem todas as implementações do padrão são idênticas. Enquanto você configura o Tableau Server para OIDC, trabalhe com seu IdP.

A implementação do IdP do Google foi amplamente testada com o Tableau Server e é o modelo IdP para a configuração documentada nestes tópicos.

Armazenamento de identidades local

Para usar o OpenID Connect no Tableau Server, uma das seguintes opções deve ser verdadeira:

- Se configurar o OIDC no TSM durante a instalação do Tableau Server, o Tableau Server deve ser configurado para usar um armazenamento de identidade local. O servidor deve ser configurado para que você crie explicitamente usuários no Tableau Server, em vez de importá-los de um diretório externo, como o Active Directory. Gerenciar usuários com um armazenamento de identidade externa não é suportado com OpenID.

- Se configurar o OIDC usando pools de identidade(O link abre em nova janela), OIDC pode ser configurado com 1) um armazenamento de identidade local ou 2) AD ou LDAP é o armazenamento de identidade configurado no TSM durante a instalação do Tableau Server.

Reivindicações de IdP – mapeamento de usuários

Para entrar com sucesso no Tableau Server, um determinado usuário deve ser provisionado no IdP do OpenID e mapeado para uma conta de usuário no Tableau Server. O OpenID usa um método que depende que as reivindicações compartilhem os atributos da conta de usuário com outros aplicativos. As reivindicações incluem atributos de conta de usuário, como e-mail, número de telefone, nome etc. Para compreender como o Tableau Server mapeia as reivindicações de IdP nas contas de usuário, consulte OpenID Connect.

O Tableau Server depende que a reivindicação de IdP mapeie as contas de usuário do IdP para as hospedadas no Tableau Server. Por padrão, o Tableau Server espera que o IdP passe a reivindicação de

Se estiver usando o email para mapear as identidades do IdP para as contas de usuário do Tableau Server. Se não estiver usando o

Padrão: uso de reivindicação de e-mail para mapear usuários

Por padrão, o nome de usuário no Tableau Server deve coincidir com a reivindicação de email no token de ID do IdP. Portanto, na configuração padrão, use endereços de e-mail (também conhecidos como UPN) como o nome de usuário no Tableau Server. Se usar oalice@gmail.com)

Observação: quando você cria uma identidade de usuário no Tableau Server, deve especificar um nome de usuário, senha e, como opção, um endereço de e-mail. Para usar o OpenID Connect na configuração padrão, o nome de usuário (expressado como um endereço de e-mail) é o valor que deve corresponder ao nome de usuário no IdP. O endereço de e-mail opcional na identidade de usuário do Tableau Server não é usado para autenticação do OpenID.

Como ignorar o nome de domínio

Você pode configurar o Tableau para ignorar a parte de domínio de um endereço de e-mail, ao corresponder a reivindicação de IdP email à conta de usuário no Tableau Server. Neste cenário, a reivindicação email no IdP pode ser alice@example.com, mas isso vai corresponder a um usuário chamado alice no Tableau Server. Ignorar o nome de domínio pode ser útil se você já tiver usuários definidos no Tableau Server que correspondam à parte dos nomes de usuário da reivindicação email, mas não às partes de domínio.

Importante: não recomendamos ignorar o nome de domínio do usuário sem tomar precauções. Especificamente, verifique se os nomes de usuário são exclusivos em todos os domínios configurados que você criou no seu IdP.

Definir o Tableau Server para ignorar o nome de domínio pode resultar em logon não intencional do usuário. Considere o caso em que seu IdP tenha sido configurado para vários domínios (example.com e tableau.com). Se dois usuários com o mesmo nome, mas diferentes contas de usuário (alice@tableau.com e alice@example.com) estiverem na sua empresa, então o primeiro a concluir a sequência de provisionamento de OpenID será responsável pelo sub do IdP. Se o usuário errado for mapeado, então o outro usuário não poderá efetuar logon até que o sub associado seja redefinido.

Para configurar o Tableau Server para ignorar os nomes de domínio nos nomes de usuário do IdP, defina tsm authentication openid configure --ignore-domain como true. Para obter mais informações, consulte tsm authentication openid <commands>.

Ao alterar a opção tsm authentication openid configure --ignore-domain para ignorar o domínio nos nomes de usuário, todos os nomes de usuário do Tableau Server devem ter um nome de domínio.

Uso de reivindicações personalizadas para mapear usuários

Conforme mencionado na OpenID Connect, a reivindicação sub é frequentemente incluída nas reivindicações de IdP. Normalmente, a reivindicação sub é uma cadeia de caracteres exclusiva que identifica uma determinada conta de usuário. A vantagem de usar uma reivindicação sub é que ela não será alterada, mesmo se você ou outro administrador atualizar outros atributos de usuário ou reivindicações de IdP (e-mail, número de telefone, etc.) associados a essa conta. Por padrão, o Tableau Server identifica e verifica usuários do OpenID de acordo com a reivindicação sub no token de ID do IdP.

O valor da reivindicação sub do OpenID deve ser mapeado para o usuário correspondente no Tableau Server. Como a reivindicação sub é uma cadeia de caracteres arbitrária, uma reivindicação diferente é usada para associar as contas durante a primeira sessão de logon. A primeira vez que um usuário entrar no Tableau Server com o OpenID, o Tableau vai corresponder a conta de usuário do OpenID à uma conta de usuário correspondente no Tableau Server. Por padrão, o Tableau usará a reivindicação de IdP, email, para identificar o usuário do Tableau. O Tableau atualizará o registro deste usuário com a reivindicação sub do OpenID. Como o token de ID sempre inclui a reivindicação sub com outras reivindicações, nas sessões subsequentes, o Tableau identificará este usuário apenas com a reivindicação sub.

Para algumas organizações, mapear nomes de usuário com o endereço de e-mail não é confiável ou não é suportado pelo IdP. A partir do Tableau Server 10.2, é possível mapear as contas de usuário de qualquer reivindicação de IdP arbitrária para o nome de usuário do Tableau Server.

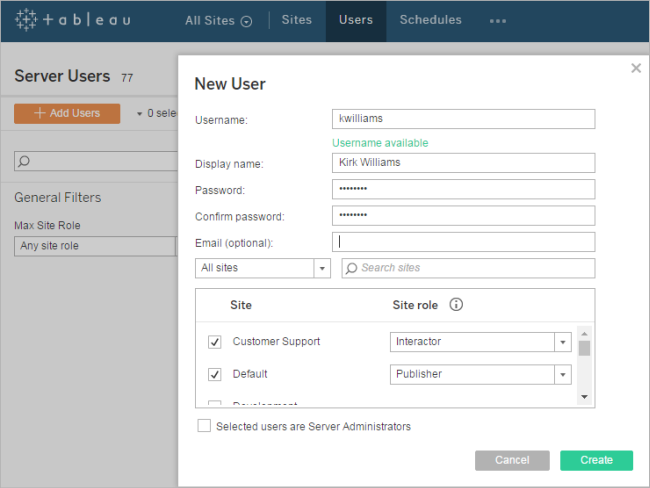

A reivindicação de IdP usada deve mapear exatamente para um nome de usuário do Tableau Server correspondente. No exemplo abaixo, o nome de usuário é kwilliams.

Para alterar a reivindicação do IdP usado para mapear a identidade no Tableau Server, use o comando tsm authentication openid map-claims --user-name. Para obter mais informações, consulte tsm authentication openid <commands>.

Alteração da reivindicação sub

Como descrito acima, a reivindicação sub é o identificador que o Tableau Server usa para identificar usuários após a sessão de mapeamento inicial. A reivindicação sub é gravada na conta de usuário correspondente no Tableau Server. Se o IdP não fornecer uma reivindicação sub, é possível especificar uma reivindicação arbitrária para ser usada. Como sub, o valor da reivindicação especificado deve ser exclusivo e não deve ser alterado quando outras reivindicações do usuário forem atualizadas.

Para especificar uma reivindicação de IdP diferente como padrão de reivindicação sub, use o comando tsm authentication openid map-claims --id. Para obter mais informações, consulte tsm authentication openid <commands>.

Onde arbitraryClaim é o nome da reivindicação de IdP que você deseja usar como o substituto para a reivindicação sub.

Contexto de autenticação

Se o IdP do OpenID Connect exigir um contexto específico de autenticação, você pode especificar uma lista de valores ACR essenciais e voluntários usando as teclas de configuração vizportal.openid.essential_acr_values e vizportal.openid.voluntary_acr_values. Para obter mais informações, consulte Opções do tsm configuration set.