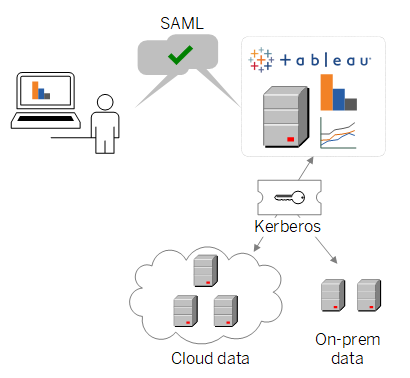

Utiliser SSO SAML avec la délégation de base de données Kerberos

Dans un environnement Windows Active Directory (AD), vous pouvez activer l’authentification unique (SSO) SAML sur Tableau Server, ainsi que la délégation de base de données Kerberos. Les utilisateurs autorisés peuvent ainsi accéder directement à Tableau Server, ainsi qu’aux données sous-jacentes définies dans leurs classeurs et sources de données publiés.

Présentation du processus

Dans un scénario standard :

L’un de vos analystes Tableau publie un tableau de bord sur Tableau Server. Ce tableau de bord contient une connexion à un cluster Hadoop, par exemple, qui est configuré pour accepter les informations d’identification Kerberos.

Ensuite, le publicateur du classeur envoie un lien à des collègues pour qu’ils vérifient le classeur.

Lorsqu’un collègue clique sur le lien, Tableau Server authentifie l’utilisateur via le processus SSO SAML. Il examine ensuite le schéma d’autorisation de l’utilisateur, et s’il est autorisé, utilise le fichier keytab de Tableau Server pour accéder à la base de données sous-jacente pour le compte de l’utilisateur. Le tableau de bord est alors rempli avec les données Hadoop que l’utilisateur est autorisé à voir.

Configurer Tableau Server pour SAML avec Kerberos

L’utilisation de SAML avec Kerberos fonctionne de manière inhérente si vous exécutez le processus d’activation respective séparée :

Configurez Tableau Server pour SAML, comme décrit dans Configurer SAML à l’échelle du serveur.

Configurez Tableau Server et vos bases de données sous-jacentes de manière à accepter les informations d’identification Kerberos comme décrit dans Activer la délégation Kerberos et articles associés.