Configurer l’authentification SSL mutuel

À l’aide de SSL mutuel, vous pouvez fournir aux utilisateurs de Tableau Desktop, Tableau Mobile, et autres clients Tableau approuvés une expérience d’accès direct sécurisé à Tableau Server. Avec SSL mutuel, lorsqu’un client possédant un certificat SSL valide se connecte à Tableau Server, Tableau Server confirme l’existence du certificat client et authentifie l’utilisateur, d’après le nom d’utilisateur sur le certificat client. Si le client ne possède pas un certificat SSL valide, Tableau Server peut refuser la connexion.

Vous pouvez également configurer Tableau Server pour qu’il revienne à l’authentification par nom d’utilisateur/mot de passe en cas d’échec de SSL mutuel. En outre, un utilisateur peut se connecter à l’aide de l’API REST avec un nom d’utilisateur et un mot de passe (le cas échéant), que l’authentification de secours soit configurée ou non.

Limites de durée de session d’authentification utilisateur

Lorsque les utilisateurs se connectent avec SSL mutuel, la session d’authentification est régie par la même méthode qui régit la configuration de session d’authentification globale Tableau Server.

Pour les clients qui se connectent à Tableau Server à l’aide d’un navigateur Web, la configuration de la session d’authentification globale est décrite dans la Liste de contrôle de contrôle pour une sécurité renforcée.

Les sessions pour les clients connectés (Tableau Desktop, Tableau Mobile, Tableau Prep Builder et Bridge) utilisent les jetons OAuth pour que les utilisateurs restent connectés en rétablissant une session. Par défaut, les jetons client OAuth sont réinitialisés après une année. S’il n’a pas été utilisé dans les 14 jours, le jeton client expire. Vous pouvez modifier ces valeurs en définissant les options refresh_token.absolute_expiry_in_seconds et refresh_token.idle_expiry_in_seconds. Consultez Options tsm configuration set.

Utilisation du certificat

Avant d’activer et de configurer SSL mutuel, vous devez configurer SSL externe. SSL externe authentifie Tableau Server auprès du client et chiffre la session à l’aide du certificat et de la clé requis lorsque vous configurez SSL externe.

Pour SSL mutuel, un fichier de certificat supplémentaire est requis. Le fichier est une concaténation des fichiers de certificat CA. Le fichier doit être du type .crt. Une « CA » est une autorité de certification qui émet des certificats pour les ordinateurs clients qui se connecteront à Tableau Server. L’action de téléversement du fichier de certificat CA établit une relation d’approbation, qui permet à Tableau Server d’authentifier les certificats individuels présentés par les ordinateurs clients.

Dans le cadre de votre plan de récupération après sinistre, nous vous recommandons de conserver une sauvegarde des fichiers de certificat et de révocation (le cas échéant) dans un emplacement sûr hors de Tableau Server. Les fichiers de certificat et de révocation que vous ajoutez à Tableau Server seront stockés et distribués à d’autres nœuds par le service des fichiers client. Toutefois, les fichiers ne sont pas stockés dans un format récupérable. Consultez Service des fichiers client Tableau Server.

Taille de la clé RSA et de la courbe ECDSA

Le certificat d’autorité de certification (CA) utilisé pour SSL mutuel doit avoir une clé RSA de force 2048 ou une taille de courbe ECDSA de 256.

Vous pouvez configurer Tableau Server de manière à ce qu’il accepte des tailles moins sécurisées en configurant les clés de configuration respectives :

- ssl.client_certificate_login.min_allowed.rsa_key_size

- ssl.client_certificate_login.min_allowed.elliptic_curve_size

Consultez Options tsm configuration set.

Exigences relatives aux certificats clients

Les utilisateurs s’authentifiant sur Tableau Server avec SSL mutuel doivent présenter un certificat conforme aux exigences de sécurité minimum.

Algorithme de signature

Les certificats clients doivent utiliser un algorithme de signature supérieur ou égal à SHA-256.

Tableau Server configuré pour l’authentification SSL mutuelle bloque l’authentification des utilisateurs dont les certificats clients utilisent l’algorithme de signature SHA-1.

Les utilisateurs qui tentent de se connecter avec des certificats clients SHA-1 rencontrent une erreur « Échec de la connexion », et l’erreur suivante est visible dans les fichiers journaux VizPortal :

Unsupported client certificate signature detected: [certificate Signature Algorithm name]

Vous pouvez configurer Tableau Server de manière à ce qu’il accepte l’algorithme de signature SHA-1 moins sécurisé en définissant l’option de configuration tsm ssl.client_certificate_login.blocklisted_signature_algorithms.

Taille de la clé RSA et de la courbe ECDSA

Le certificat client utilisé pour SSL mutuel doit avoir une clé RSA de force 2048 ou une taille de courbe ECDSA de 256.

Tableau Server ne pourra pas répondre aux demandes d’authentification mutuelle des certificats clients qui ne satisfont pas à ces exigences. Vous pouvez configurer Tableau Server de manière à ce qu’il accepte des tailles moins sécurisées en configurant les clés de configuration respectives :

- ssl.client_certificate_login.min_allowed.rsa_key_size

- ssl.client_certificate_login.min_allowed.elliptic_curve_size

Consultez Options tsm configuration set.

Configurer SSL pour le trafic HTTP externe vers et depuis Tableau Server.

Ouvrez TSM dans un navigateur :

https://<tsm-computer-name>:8850. Pour plus d’informations, consultez Se connecter à l’interface utilisateur Web Tableau Services Manager.

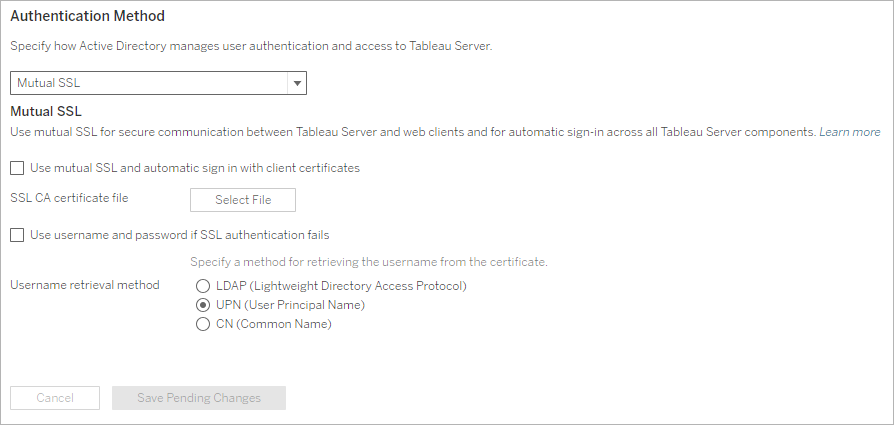

Dans l’onglet Configuration, sélectionnez Identité de l’utilisateur et accès > Méthodes d’authentification.

Dans Méthode d’authentification, sélectionnez SSL mutuel dans le menu déroulant.

Sous SSL mutuel, sélectionnez Utiliser SSL mutuel et l’authentification automatique avec les certificats clients.

Cliquez sur Sélectionner un fichier et téléversez votre fichier de certificat émis par une autorité de certification (CA) sur le serveur.

Le fichier (.crt) est un fichier tout-en-un qui comprend les certificats CA utilisés pour l’authentification des clients. Le fichier que vous téléversez doit être une concaténation des différents fichiers de certificats encodés PEM, par ordre de préférence.

Entrez les autres données de configuration SSL de votre entreprise.

Format de nom d’utilisateur : lorsque Tableau Server est configuré pour SSL mutuel, le serveur obtient le nom d’utilisateur du certificat client afin qu’il puisse établir une connexion directe pour l’utilisateur client. Le nom que Tableau Server utilise dépend de la manière dont Tableau Server est configuré pour l’authentification utilisateur :

- Authentification locale—Tableau Server utilise le nom UPN (User Principal Name) du certificat.

- Active Directory (AD)—Tableau Server utilise LDAP (Lightweight Directory Access Protocol) pour obtenir le nom d’utilisateur.

Sinon, vous pouvez configurer Tableau Server pour qu’il utilise le nom commun (CN) du certificat client.

Cliquez sur Enregistrer les modifications en attente après avoir entré vos données de configuration.

Cliquez sur Modifications en attente en haut de la page :

Cliquez sur Appliquer les modifications et redémarrer.

Étape 1 : Exiger SSL pour la communication serveur externe

Pour que Tableau Server utilise SSL pour la communication externe entre Tableau Server et les clients Web, exécutez la commande external-ssl enable comme ci-dessous, en fournissant les noms des fichiers .crt et .key du certificat du serveur :

tsm security external-ssl enable --cert-file <file.crt> --key-file <file.key>

Pour

--cert-fileet--key-file, spécifiez l’emplacement et le nom de fichier où vous avez enregistré le certificat SSL émis par l’autorité de certification du serveur (.crt) et les fichiers de clés (.key).La commande ci-dessus part de l’hypothèse que vous êtes connecté en tant qu’utilisateur doté du rôle sur le site Administrateur de serveur surTableau Server. Au lieu de cela, vous pouvez utiliser les paramètres

-uet-ppour spécifier un nom d’utilisateur et un mot de passe administrateur.Si le fichier de clé de certificat requiert une phrase de passe, incluez le paramètre et la valeur

--passphrase.

Étape 2 : Configurer et activer SSL mutuel

Ajoutez l’authentification mutuelle entre le serveur et chaque client, et permettez aux utilisateurs du client Tableau de s’authentifier directement après qu’ils ont fourni leurs informations d’identification pour la première fois.

Exécutez la commande suivante :

tsm authentication mutual-ssl configure --ca-cert <certificate-file.crt>Pour

--ca-cert, spécifiez l’emplacement et le nom du fichier de certificat CA.Le fichier (.crt) est un fichier tout-en-un qui comprend les certificats CA utilisés pour l’authentification des clients. Le fichier que vous téléversez doit être une concaténation des différents fichiers de certificats encodés PEM, par ordre de préférence.

Exécutez les commandes suivantes pour activer SSL mutuel et appliquer les modifications :

tsm authentication mutual-ssl enabletsm pending-changes applySi les modifications en attente nécessitent un redémarrage du serveur, la commande

pending-changes applyaffichera une invite pour vous informer qu’un redémarrage va avoir lieu. Cette invite s’affiche même si le serveur est arrêté, mais dans ce cas, il n’y a pas de redémarrage. Vous pouvez supprimer l’invite à l’aide de l’option--ignore-prompt, mais cela ne modifiera pas le comportement de redémarrage. Si les modifications ne nécessitent pas de redémarrage, les modifications sont appliquées sans invite. Pour plus d’informations, consultez tsm pending-changes apply.

Options supplémentaires pour SSL mutuel

Vous pouvez utiliser mutual-ssl configure pour configurer Tableau Server de manière à prendre en charge les options suivantes.

Pour plus d’informations, consultez tsm authentication mutual-ssl <commands>.

Authentification de secours

Lorsque Tableau Server est configuré pour SSL mutuel, l’authentification est automatique et un client doit posséder un certificat valide. Vous pouvez configurer Tableau Server pour autoriser une option de secours et accepter l’authentification par nom d’utilisateur et mot de passe.

tsm authentication mutual-ssl configure -fb true

Tableau Server accepte l ’authentification par nom d’utilisateur et mot de passe depuis les clients d’API REST, même si cette option est définie sur false.

Mappage de noms d’utilisateur

Lorsque Tableau Server est configuré pour SSL mutuel, le serveur authentifie l’utilisateur directement en obtenant le nom d’utilisateur du certificat client. Le nom que Tableau Server utilise dépend de la manière dont le serveur est configuré pour l’authentification utilisateur :

Authentification locale—utilise le nom UPN (User Principal Name) du certificat.

Active Directory (AD)—utilise le protocole LDAP (Lightweight Directory Access Protocol) pour obtenir le nom d’utilisateur.

Vous pouvez remplacer l’un de ces paramètres par défaut pour que Tableau Server utilise le nom courant.

tsm authentication mutual-ssl configure -m cn

Pour plus d’informations, consultez Association d’un certificat client à un utilisateur pendant l’authentification mutuelle.

Liste de révocation de certificat (CRL)

Vous devrez éventuellement spécifier un CRL si vous soupçonnez qu’une clé privée a été compromise, ou si une autorité de certification n’a pas émis un certificat correctement.

tsm authentication mutual-ssl configure -rf <revoke-file.pem>