Configurare SSL per le comunicazioni interne a Postgres

Puoi configurare Tableau Server per utilizzare SSL (TLS) per le comunicazioni crittografate tra il repository Postgres e altri componenti del server. Per impostazione predefinita le comunicazioni interne ai componenti di Tableau Server non sono crittografate.

Quando abiliti il supporto per SSL interno, puoi configurare anche il supporto per le connessioni dirette al repository dai client Tableau, ad esempio Tableau Desktop, Tableau Mobile, API REST e i browser Web.

Apri TSM in un browser con privilegi di amministratore del server:

https://<nome-computer-tsm>:8850

Per maggiori informazioni, consulta Accedere all’interfaccia utente Web di Tableau Services Manager.

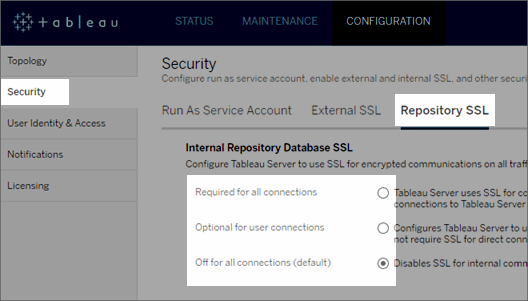

Nella scheda Configurazione, seleziona Sicurezza > SSL del repository.

Seleziona una delle opzioni per l’utilizzo di SSL del repository.

Necessario per tutte le connessioni: utilizza SSL per le comunicazioni interne a Tableau Server e richiede SSL per i client Tableau e gli eventuali client esterni (non Tableau) che si connettono direttamente al repository Postgres, inclusi quelli che utilizzano l’utente tableau o readonly.

Importante: a meno che non si completino i passaggi descritti in Configurare SSL Postgres per consentire le connessioni dirette da client per inserire i file di certificato nel percorso corretto nei computer client, i client Tableau e i client Postgres esterni non saranno in grado di convalidare l’identità del repository di Tableau confrontando i certificati nei computer client con il certificato SSL del computer del repository.

Opzionale per connessioni utente: quando questa opzione è abilitata, Tableau utilizza SSL per le comunicazioni interne a Tableau Server e supporta, ma non richiede, SSL per le connessioni dirette al server da parte dei client Tableau e dei client esterni.

Disattivo per tutte le connessioni (predefinito): le comunicazioni interne al server non sono crittografate e non richiede l’utilizzo di SSL per le connessioni dirette da parte dei client.

Fai clic su OK.

Le prime due opzioni generano i file di certificato del server, server.crt e server.key, che devi collocare nel percorso seguente.

/var/opt/tableau/tableau_server/data/tabsvc/config/pgsql_<version>/securityUtilizza questo file con estensione crt se devi configurare i client per le connessioni dirette.

Per abilitare SSL per il traffico interno tra i componenti del server, esegui i comandi seguenti:

tsm security repository-ssl enable

tsm pending-changes apply

Funzioni del comando

repository-ssl enable genera i file di certificato del server che devi collocare nel percorso seguente:

/var/opt/tableau/tableau_server/data/tabsvc/config/pgsql_<version>/security

Per impostazione predefinita, questo comando richiede SSL per il traffico tra il repository e altri componenti server in Tableau Server, nonché per connessioni dirette dai client Tableau (comprese le connessioni tramite gli utenti tableau o readonly).

Per completare la configurazione, devi inoltre eseguire i passaggi descritti in Configurare SSL Postgres per consentire le connessioni dirette da client, per posizionare i file di certificato nel percorso corretto nei computer client.

Se le modifiche in sospeso richiedono il riavvio del server, il comando pending-changes apply visualizzerà un messaggio per segnalare che verrà eseguito un riavvio. Questo messaggio viene visualizzato anche se il server è stato arrestato, ma in questo caso il riavvio non viene eseguito. Puoi eliminare la richiesta usando l’opzione --ignore-prompt, ma questo non modifica il comportamento del riavvio. Se le modifiche non richiedono un riavvio, vengono applicate senza visualizzare alcun messaggio. Per maggiori informazioni, consulta tsm pending-changes apply.

Opzione per abilitare repository-ssl

Se richiedi SSL solo per le comunicazioni interne a Tableau Server e non per le connessioni dirette dalle app dei client, utilizza l’opzione seguente con il comando repository-ssl enable:

--internal-only

Ambienti cluster

Se esegui repository-ssl enable su un nodo in un cluster, il file di certificato richiesto viene copiato nello stesso percorso in ogni nodo.

Per maggiori informazioni sul download della certificazione pubblica per le connessioni dirette, consulta Configurare SSL Postgres per consentire le connessioni dirette da client.