Azure Key Vault

Tableau Server dispone di tre opzioni del sistema di gestione delle chiavi (KMS) che consentono di abilitare la crittografia a riposo. Due di queste richiedono le funzionalità di Advanced Management, mentre una locale è disponibile con tutte le installazioni di Tableau Server.

Importante: a partire dal 16 settembre 2024, Advanced Management non sarà più disponibile come opzione aggiuntiva indipendente. Le funzionalità di Advanced Management sono disponibili solo se in precedenza hai acquistato Advanced Management o se hai acquistato determinate edizioni in licenza: Tableau Enterprise (per Tableau Server o Tableau Cloud) o Tableau+ (per Tableau Cloud).

A partire dalla versione 2019.3, Tableau Server ha aggiunto queste opzioni di KMS:

- KMS locale disponibile con tutte le installazioni. Per informazioni dettagliate, consulta Sistema di gestione delle chiavi di Tableau Server.

- KMS basato su AWS, fornito come parte di Advanced Management. Per informazioni dettagliate, consulta Sistema di gestione delle chiavi AWS.

A partire dalla versione 2021.1, Tableau Server ha aggiunto un’altra opzione di KMS:

- KMS basato su Azure, fornito come parte di Advanced Management. È descritto di seguito.

Azure Key Vault per la crittografia a riposo

Azure Key Vault è disponibile come parte di Advanced Management in Tableau Server a partire dalla versione 2021.1.0. Per maggiori informazioni, consulta Informazioni su Tableau Advanced Management su Tableau Server.

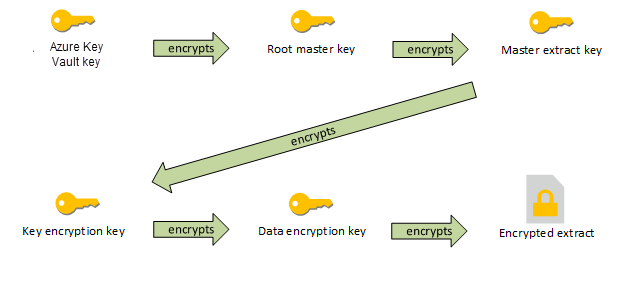

Se la tua organizzazione distribuisce la crittografia delle estrazioni dati a riposo, puoi configurare facoltativamente Tableau Server per l’uso di Azure Key Vault come KMS per la crittografia delle estrazioni. Per abilitare Azure Key Vault, devi distribuire Tableau Server in Azure. Nell’ambiente Azure Tableau Server utilizza Azure Key Vault per crittografare la chiave primaria radice (RMK, Root Master Key) per tutte le estrazioni crittografate. Tuttavia, anche se configurati per Azure Key Vault, l’archivio delle chiavi Java nativo di Tableau Server e il KMS locale vengono ancora utilizzati per l’archiviazione sicura dei segreti su Tableau Server. Azure Key Vault viene utilizzato solo per crittografare la chiave master radice per le estrazioni crittografate.

La gerarchia delle chiavi quando Tableau Server è configurato con Azure Key Vault

Configurare Azure Key Vault per le estrazioni crittografate di Tableau Server

Per utilizzare Azure Key Vault per crittografare la chiave radice nella gerarchia del KMS di Tableau Server, è necessario configurare Tableau Server come descritto in questa sezione.

Prima di iniziare, verifica di essere in possesso dei seguenti requisiti:

- Tableau Server deve essere distribuito in Azure.

- Tableau Server deve essere configurato con una licenza di Advanced Management. Vedi Informazioni su Tableau Advanced Management su Tableau Server.

- Devi disporre del controllo amministrativo sull’insieme di credenziali delle chiavi in Azure in cui risiede la chiave.

Fase 1: crea un insieme di credenziali delle chiavi e una chiave per Tableau Server in Azure

Le seguenti procedure vengono eseguite nel servizio Azure Key Vault. I riferimenti sono inclusi nella documentazione di Azure.

- Crea l’insieme di credenziali delle chiavi da utilizzare per Tableau Server. Consulta l’argomento di Azure Create a key vault(Il collegamento viene aperto in una nuova finestra).

- Crea una chiave nell’insieme di credenziali. Consulta l’argomento di Azure Manage keys and secrets(Il collegamento viene aperto in una nuova finestra).

La chiave deve essere asimmetrica, di tipo RSA, ma può essere di qualsiasi dimensione (Tableau Server non tiene conto delle dimensioni della chiave). È consigliabile utilizzare il principio dei privilegi minimi per la massima sicurezza.

Tableau richiede autorizzazioni per l’esecuzione delle operazioni dei comandi GET, UNWRAP KEY e WRAP KEY ed è consigliabile consentire l’accesso solo per queste operazioni per i privilegi minimi. Assegna i criteri di accesso alla macchina virtuale in cui esegui Tableau Server.

In una distribuzione multi-nodo di Tableau Server, i criteri di accesso devono essere assegnati a tutti i nodi del cluster di server.

Fase 2: raccogli i parametri di configurazione di Azure

Ti occorreranno il nome dell’insieme di credenziali delle chiavi e il nome della chiave di Azure.

Fase 3: configura Tableau Server per Azure Key Vault

Esegui il comando indicato di seguito su Tableau Server. Questo comando riavvierà il server:

tsm security kms set-mode azure --vault-name "<vault name>" --key-name "<key name>"Le opzioni

--vault-namee--key-nameconsentono di acquisire copie dirette delle stringhe da Azure Key Vault.Ad esempio, se Azure Key Vault è denominato

tabsrv-keyvaulte la chiave ètabsrv-sandbox-key01, il comando sarà il seguente:tsm security kms set-mode azure --vault-name "tabsrv-keyvault" --key-name "tabsrv-sandbox-key01"

Fase 4: abilita la crittografia a riposo

Consulta Crittografia dell'estrazione inattiva.

Fase 5: convalida l’installazione

Esegui questo comando:

Vengono restituite le seguenti informazioni:

- Stato: OK (indica che l’insieme di credenziali delle chiavi è accessibile dal nodo controller):

- Modalità: Azure Key Vault

- Nome insieme di credenziali: <nome_insieme_credenziali>

- Nome chiave di Azure Key Vault: <nome_chiave>

- Elenco degli UUID disponibili per le chiavi MEK che indicano quale chiave è attiva

- Informazioni sugli errori se i dati di KMS non sono accessibili

Visualizzare i log dopo aver crittografato e decrittografato le estrazioni:

Pubblica le estrazioni sul sito, quindi procedi a crittografarle. Consulta Crittografia dell'estrazione inattiva.

Accedi alle estrazioni con Tableau Desktop o con Creazione Web su un browser (questa operazione decrittograferà le estrazioni per l’uso).

Cerca i file di log vizqlserver_node per le stringhe

AzureKeyVaultEnvelopeAccessoreAzureKeyVaultEnvelope. La posizione predefinita dei log è in/var/opt/tableau/tableau_server/data/tabsvc/logs/Per la pubblicazione e gli aggiornamenti delle estrazioni relativi a Azure Key Vault, cerca i log di Gestione componenti in background. Per ulteriori informazioni sui log, consulta Log di Tableau Server e percorsi dei file di log.

Risoluzione dei problemi di configurazione

Configurazione multi-nodo errata

In una configurazione multi-nodo per Azure Key Vault, il comando tsm security kms status può riportare uno stato di integrità (OK) anche se un altro nodo del cluster non è configurato correttamente. Il controllo dello stato di KMS segnala solo gli eventi sul nodo in cui è in esecuzione il processo Controller di amministrazione di Tableau Server. Non segnala gli eventi sugli altri nodi nel cluster. Per impostazione predefinita, il processo controller di amministrazione di Tableau Server viene eseguito sul nodo iniziale nel cluster.

Pertanto, se un altro nodo è configurato in modo errato e impedisce a Tableau Server di accedere alla chiave di Azure, questi nodi potrebbero riportare stati di errore per vari servizi che non riusciranno ad avviarsi.

Se alcuni servizi non si avviano dopo aver impostato KMS in modalità "azure", esegui questo comando per tornare alla modalità locale: tsm security kms set-mode local.

Aggiornare la chiave di Azure

La chiave di Azure viene aggiornata in Azure. Non è previsto alcun periodo di aggiornamento delle chiavi obbligatorio o pianificato. Puoi aggiornare la chiave creando una nuova versione della chiave in Azure. Poiché il nome dell’insieme di credenziali e il nome della chiave non cambiano, non è necessario aggiornare la configurazione di KMS su Tableau Server per i normali scenari di aggiornamento della chiave di Azure.

Backup e ripristino con Azure Key Vault

Un backup del server può essere effettuato in modalità Azure Key Vault senza configurazioni o procedure aggiuntive. Il backup contiene copie crittografate delle chiavi RMK e MEK. La decrittografia delle chiavi richiede l’accesso e il controllo di Azure Key Vault.

Per lo scenario di ripristino, il server in cui eseguire il ripristino può essere in modalità Azure Key Vault o KMS locale. L’unico requisito è che il server in cui viene ripristinato il backup abbia accesso all’Azure Key Vault utilizzato dal backup stesso.