Requisiti per l’utilizzo di OpenID Connect

In questo argomento vengono descritti i requisiti per l’utilizzo di OpenID Connect con Tableau Server.

Nota: I comandi di configurazione dell’autenticazione TSM si applicano solo all’autenticazione OIDC configurata in TSM durante l’installazione di Tableau Server. Per apportare modifiche alla configurazione dell’autenticazione OIDC per i pool di identità, puoi utilizzare l’endpoint Update Authentication Configuration(Il collegamento viene aperto in una nuova finestra) utilizzando l’OpenAPI REST di Tableau.

Riepilogo dei requisiti

Account IdP

Archivio identità locale

Attestazioni IdP - mapping degli utenti

Contesto di autenticazione

Account IdP

Devi avere accesso a un provider di identità (IdP) che supporta il protocollo OpenID Connect (OIDC). Devi avere inoltre un account con l’IdP. OpenID Connect è supportato da numerosi provider di identità. Il protocollo OIDC è uno standard aperto e flessibile e, come tale, non tutte le implementazioni dello standard sono identiche. Quando configuri Tableau Server per OIDC, collabora con il tuo IdP.

L’implementazione di Google IdP è stata ampiamente testata con Tableau Server ed è il modello IdP per la configurazione documentata in questi argomenti.

Archivio identità locale

Per utilizzare OpenID Connect in Tableau Server, una delle seguenti condizioni deve essere vera:

- Se si configura OIDC in TSM durante l’installazione di Tableau Server, Tableau Server deve essere configurato per l’uso di un archivio identità locale. Il server deve essere configurato in modo da creare in modo esplicito gli utenti in Tableau Server, anziché importarli da una directory esterna, ad esempio Active Directory. La gestione degli utenti con un archivio identità esterno non è supportata con OpenID.

- Se si configura OIDC utilizzando pool di identità(Il collegamento viene aperto in una nuova finestra), OIDC può essere configurato con 1) un archivio identità locale o 2) AD oppure LDAP è l’archivio identità configurato in TSM durante l’installazione di Tableau Server.

Attestazioni IdP - mapping degli utenti

Per accedere correttamente a Tableau Server, è necessario eseguire il provisioning di un determinato utente in OpenID e quindi mapparlo a un account utente su Tableau Server. OpenID utilizza un metodo basato sulle attestazioni per condividere gli attributi degli account utente con altre applicazioni. Le attestazioni includono attributi di account utente quali e-mail, numero di telefono, nome assegnato e così via. Per capire come Tableau Server mappa le attestazioni IdP in relazione agli account utente, consulta OpenID Connect.

Tableau Server si basa sulle attestazioni IdP per mappare gli account utente dall’IdP in relazione a quelli ospitati su Tableau Server. Per impostazione predefinita, Tableau Server prevede che l’IdP passi l’attestazione

Se utilizzi email predefinita per eseguire il mapping dell’identità IdP in relazione agli account utente di Tableau Server. Se non utilizzi

Predefinito: utilizzare l’attestazione e-mail per il mapping degli utenti

Per impostazione predefinita, il nome utente in Tableau Server deve corrispondere all’attestazione email nel token ID dell’IdP. Nella configurazione predefinita devi pertanto utilizzare gli indirizzi e-mail (noti anche come UPN) come nome utente in Tableau Server. Se utilizzi alice@gmail.com)

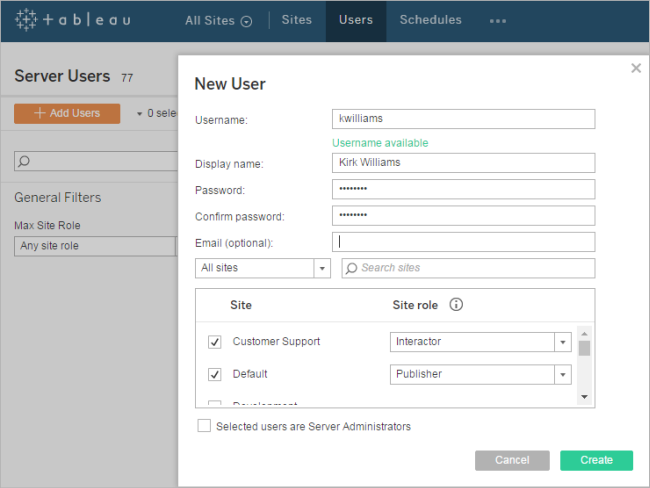

Nota: quando crei un’identità utente in Tableau Server, specifica un nome utente, una password e facoltativamente un indirizzo e-mail. Per utilizzare OpenID Connect nella configurazione predefinita, il nome utente (espresso come indirizzo e-mail) è il valore che deve corrispondere al nome dell’utente nell’IdP. L’indirizzo e-mail opzionale nell’identità dell’utente di Tableau Server non viene utilizzato per l’autenticazione basata su OpenID.

Ignorare il nome di dominio

Puoi configurare Tableau in modo che ignori la parte di dominio di un indirizzo e-mail per la corrispondenza dell’attestazione email IdP con un account utente su Tableau Server. In questo scenario, l’attestazione email nell’IdP potrebbe essere alice@example.com, ma in questo caso corrisponderà a un utente denominato alice in Tableau Server. Ignorare il nome di dominio potrebbe essere utile se hai già utenti definiti in Tableau Server che corrispondono alla parte dei nomi utente dell’attestazione email, ma non alle parti del dominio.

Importante: non è consigliabile ignorare il nome di dominio dell’utente senza precauzioni. In particolare, verifica che i nomi utente siano univoci nei domini configurati che hai creato nell’IdP.

Se imposti Tableau Server in modo da ignorare il nome di dominio dell’utente, è possibile che si verifichi un accesso non intenzionale dell’utente. Considera il caso in cui il tuo IdP sia stato configurato per più domini (example.com e tableau.com). Se due utenti con lo stesso nome, ma con account utente diversi (alice@tableau.com e alice@example.com) si trovano nella tua organizzazione, allora il primo a completare la sequenza di provisioning attesterà il mapping sub in relazione all’IdP. Se viene mappato l’utente sbagliato, l’altro utente non sarà in grado di accedere fino a quando il valore sub associato non viene azzerato.

Per configurare Tableau Server in modo che vengano ignorati i nomi di dominio nei nomi utente dall’IdP, imposta tsm authentication openid configure --ignore-domain su true. Per ulteriori informazioni, vedi tsm authentication openid <comandi>.

Quando modifichi l’opzione tsm authentication openid configure --ignore-domain in modo che venga ignorato il dominio nei nomi utente, tutti i nomi utente in Tableau Server devono avere un nome di dominio.

Utilizzare attestazioni personalizzate per il mapping degli utenti

Come indicato nella OpenID Connect, l’attestazione sub viene spesso inclusa nelle attestazioni IdP. In genere, l’attestazione sub è una stringa univoca che identifica un determinato account utente. Il vantaggio derivante dall’utilizzo di un’attestazione sub consiste nel fatto che non cambierà, anche se l’utente o un altro amministratore aggiorna altri attributi utente o attestazioni IdP (e-mail, numero di telefono, ecc.) associati a tale account. Per impostazione predefinita, Tableau Server identifica e verifica gli utenti OpenID in base all’attestazione sub nel token ID di IdP.

Il valore di attestazione sub di OpenID deve essere mappato in relazione all’utente corrispondente in Tableau Server. Poiché l’attestazione sub è una stringa arbitraria, viene utilizzata un’attestazione diversa per associare gli account durante la prima sessione di accesso. La prima volta che un utente accede a Tableau Server con OpenID, Tableau esegue l’associazione dell’account utente OpenID con un account utente corrispondente in Tableau Server. Per impostazione predefinita, Tableau utilizzerà l’attestazione IdP, email, per identificare l’utente Tableau. Tableau aggiornerà quindi il record di quell’utente con l’attestazione sub da OpenID. Poiché il token ID include sempre l’attestazione sub insieme ad altre attestazioni, nelle sessioni successive Tableau identificherà tale utente con l’attestazione sub.

Per alcune organizzazioni, il mapping dei nomi utente con l’indirizzo e-mail non è affidabile o non è supportato dall’IdP. A partire da Tableau Server 10.2, puoi mappare gli account utente da qualsiasi attestazione IdP arbitraria in relazione al nome utente di Tableau Server.

L’attestazione IdP utilizzata deve essere mappata esattamente in relazione a un nome utente Tableau Server corrispondente. Nell’esempio in basso, il nome utente è kwilliams.

Per modificare l’attestazione IdP utilizzata per mappare l’identità su Tableau Server, utilizza il comando tsm authentication openid map-claims --user-name. Per ulteriori informazioni, vedi tsm authentication openid <comandi>.

Modificare l’attestazione sub

Come descritto in precedenza, l’attestazione sub è l’identificatore utilizzato da Tableau Server per identificare gli utenti dopo la sessione di mapping iniziale. L’attestazione sub viene scritta nell’account utente corrispondente in Tableau Server. Se l’IdP non fornisce un’attestazione sub, puoi specificare al suo posto un’attestazione arbitraria da utilizzare. Come sub, il valore di attestazione specificato deve essere univoco e non deve essere modificato quando vengono aggiornate altre attestazioni utente.

Per specificare un’attestazione IdP diversa per l’attestazione secondaria predefinita, utilizza il comando tsm authentication openid map-claims --id. Per ulteriori informazioni, vedi tsm authentication openid <comandi>.

arbitraryClaim è il nome dell’attestazione IdP che desideri utilizzare come sostituzione per l’attestazione sub.

Contesto di autenticazione

Se l’IDP OpenID Connect richiede un contesto di autenticazione specifico, puoi specificare un elenco di valori ACR essenziali e volontari utilizzando le chiavi di configurazione vizportal.openid.essential_acr_values e vizportal.openid.voluntary_acr_values. Per maggiori informazioni, consulta Opzioni di tsm configuration set.