Configurare SAML a livello di server

Configura SAML a livello di server quando desideri che tutti gli utenti SSO (Single Sign-On) su Tableau Server eseguano l’autenticazione tramite un unico provider di identità SAML (IdP) o come primo passaggio per configurare SAML specifico per il sito in un ambiente a più siti.

Se hai configurato SAML a livello di server e sei pronto per configurare un sito, vedi Configurare SAML specifico del sito.

I passaggi di configurazione SAML che forniamo si basano sui presupposti seguenti:

conoscenza delle opzioni per la configurazione dell’autenticazione SAML Tableau Server, come descritto nell’argomento SAML;

hai verificato che il tuo ambiente soddisfi i Requisiti SAMLe hai ottenuto i file di certificato SAML descritti in tali requisiti.

Prima di iniziare

Come parte del piano di ripristino di emergenza, è consigliabile conservare un backup dei file di certificato e IdP in una posizione sicura all’esterno di Tableau Server. I file di risorse SAML caricati in Tableau Server verranno archiviati e distribuiti ad altri nodi dal Servizio file client. Tuttavia, questi file non vengono memorizzati in un formato recuperabile. Vedi Servizio file client di Tableau Server.

Nota: se utilizzi gli stessi file di certificato per SSL, puoi usare in alternativa la posizione del certificato esistente per configurare SAML e aggiungere il file di metadati IdP in tale directory quando viene scaricato più avanti in questa procedura. Per maggiori informazioni, consulta Utilizzo del certificato SSL e dei file chiave per SAML nei requisiti SAML.

Se Tableau Server è in esecuzione in un cluster, i certificati SAML, le chiavi e il file di metadati saranno automaticamente distribuiti tra i nodi quando abiliti SAML.

Per eseguire questa procedura è necessario caricare i certificati SAML in TSM in modo che vengano archiviati correttamente e distribuiti nella configurazione del server. In questa procedura i file SAML devono essere disponibili nel browser del computer locale sul quale è in esecuzione l’interfaccia Web di TSM.

Se hai raccolto e salvato i file SAML in Tableau Server come consigliato nella sezione precedente, esegui l’interfaccia Web di TSM dal computer di Tableau Server sul quale hai copiato i file.

Se l’interfaccia Web di TSM è in esecuzione su un computer diverso, dovrai copiare tutti i file SAML localmente prima di procedere. Durante la procedura riportata di seguito, individua i file nel computer locale per caricarli in TSM.

Apri TSM in un browser:

https://<nome-computer-tsm>:8850. Per maggiori informazioni, consulta Accedere all’interfaccia utente Web di Tableau Services Manager.

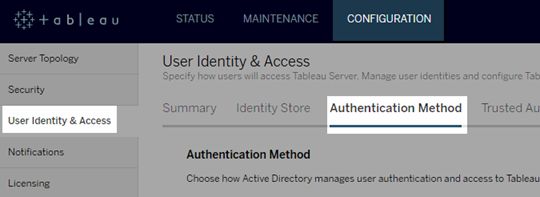

Nella scheda Configurazione seleziona Identità e accesso utente e quindi seleziona la scheda Metodo di autenticazione.

Per Metodo di autenticazione, seleziona SAML.

Nella sezione SAML visualizzata completa il fase 1 nell’interfaccia utente, immettendo le impostazioni seguenti (non selezionare ancora la casella di controllo per abilitare SAML sul server):

URL restituito di Tableau Server: l’URL a cui accederanno gli utenti di Tableau Server, ad esempio https://tableau-server.

L’utilizzo di https://localhost o di un URL con una barra finale (ad esempio http://tableau_server/) non è supportato.

ID entità SAML: l’ID entità identifica in modo univoco la tua installazione di Tableau Server nell’IdP.

Puoi immettere nuovamente l’URL di Tableau Server. Se prevedi di abilitare SAML specifico per sito, questo URL funge anche da base per l’ID univoco di ogni sito.

File di certificato SAML e chiave: fai clic su Seleziona file per caricare ciascuno di questi file.

Se utilizzi un file chiave PKCS#8 protetto da passphrase, devi immettere la passphrase con l’interfaccia della riga di comando di TSM:

tsm configuration set -k wgserver.saml.key.passphrase -v <passphrase>Dopo aver fornito le informazioni necessarie nell’interfaccia utente durante il fase 1, il pulsante Scarica file di metadati XML nel fase 2 diventa disponibile.

Seleziona ora la casella di controllo Abilita autenticazione SAML per il server del fase 1 nell’interfaccia utente.

Completa le restanti impostazioni SAML.

Per i passaggi 2 e 3 nell’interfaccia utente, scambia i metadati tra Tableau Server e l’IdP. A tale scopo, potrebbe essere necessario consultare la documentazione dell’IdP.

Seleziona Scarica file di metadati XML e specifica il percorso del file.

Per altri IdP, vai al tuo account IdP per aggiungere Tableau Server alle applicazioni corrispondenti (come fornitore di servizi) fornendo i metadati di Tableau previsti.

Segui le istruzioni contenute nel sito Web o nella documentazione dell’IdP per scaricare i metadati dell’IdP. Salva il file con estensione .xml nella stessa posizione che contiene i file di certificato e i file chiave SAML. Ad esempio:

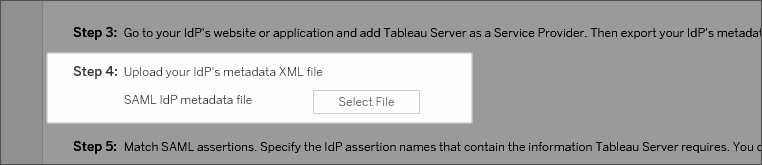

/var/opt/tableau/tableau_server/data/saml/idp-metadata.xmlTorna all’interfaccia utente Web di TSM. Per il fase 4 nell’interfaccia utente, immetti il percorso del file dei metadati dell’IdP, quindi fai clic su Seleziona file.

Per il nell’interfaccia utente: in alcuni casi, potrebbe essere necessario modificare i valori delle asserzioni nella configurazione di Tableau Server per fase 5 far corrispondere i nomi delle asserzioni che vengono passati dal tuo IdP.

Puoi trovare i nomi delle asserzioni nella configurazione SAML dell’IdP. Se dal tuo IdP vengono passati nomi di asserzioni diverse, devi aggiornare Tableau Server per utilizzare lo stesso valore di asserzione.

Suggerimento: le "asserzioni" sono un componente chiave di SAML e il concetto di mappatura delle asserzioni all’inizio può essere complicato. Può essere contestualizzarlo in ambito di dati tabulari, in cui il nome dell’asserzione (attributo) è equivalente a un’intestazione di colonna nella tabella. Immetti il nome dell'"intestazione" invece di un esempio di un valore che potrebbe essere visualizzato in tale colonna.

Per il fase 6 nell’interfaccia utente, seleziona le applicazioni Tableau in cui desideri offrire agli utenti un’esperienza Single Sign-On.

Nota: l’opzione per disabilitare l’accesso mobile è ignorata dai dispositivi che utilizzano l’applicazione Tableau Mobile nella versione 19.225.1731 e successive. Per disabilitare SAML per i dispositivi che eseguono queste versioni, devi disabilitare SAML come opzione di accesso client su Tableau Server.

Per il reindirizzamento di disconnessione SAML, se il tuo IdP supporta il single logout (SLO), immetti la pagina verso cui desideri reindirizzare gli utenti dopo la disconnessione, in relazione al percorso inserito per l’URL restituito di Tableau Server.

(Facoltativo) Per la fase 7 nella GUI, procedi come segue:

Aggiungi un valore separato da virgole per l’attributo

AuthNContextClassRef. Per maggiori informazioni sull’utilizzo di questo attributo, consulta Note di compatibilità e requisiti di SAML.Specifica un attributo di dominio se non si invia il dominio come parte del nome utente (ad es.

domain\username). Per maggiori informazioni, consulta Quando si eseguono più domini.

Dopo aver immesso le informazioni di configurazione, fai clic su Salva modifiche in sospeso.

Fai clic su Modifiche in sospeso nella parte superiore della pagina:

Fai clic su Applica modifiche e riavvia.

Prima di iniziare

Prima di iniziare, procedi come segue:

Vai al sito Web o all’applicazione del tuo IdP ed esporta il file XML dei metadati dell’IdP.

Verifica che il codice XML dei metadati dal IdP includa un elemento SingleSignOnService, in cui l’associazione sia impostata su

HTTP-POST, come nell’esempio seguente:<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://SERVER-NAME:9031/idp/SSO.saml2"/>

Raccogli i file dei certificati e inseriscili in Tableau Server.

Nella cartella Tableau Server, crea una nuova cartella denominata SAML e inserisci le copie dei file di certificato SAML in quella cartella. Ad esempio:

/var/opt/tableau/tableau_server/data/saml

Fase 1. Configurare l’URL restituito, l’ID entità SAML e specificare i file di certificato e chiave

Apri la shell del prompt dei comandi e configura le impostazioni SAML per il server (sostituendo i valori dei segnaposto con il percorso dell’ambiente e i nomi dei file).

tsm authentication saml configure --idp-entity-id https://tableau-server --idp-metadata /var/opt/tableau/tableau_server/data/saml/<metadata-file.xml> --idp-return-url https://tableau-server --cert-file /var/opt/tableau/tableau_server/data/saml/<file.crt> --key-file /var/opt/tableau/tableau_server/data/saml/<file.key>Per maggiori informazioni, consulta

tsm authentication saml configure.Se stai utilizzando una chiave PKCS#8 protetta da una frase d’accesso, immetti la frase d’accesso come indicato di seguito:

tsm configuration set -k wgserver.saml.key.passphrase -v <passphrase>Se SAML non è già abilitato su Tableau Server, ad esempio lo stai configurando per la prima volta o lo hai disabilitato, abilitalo ora:

tsm authentication saml enableApplica le modifiche:

tsm pending-changes applySe le modifiche in sospeso richiedono il riavvio del server, il comando

pending-changes applyvisualizzerà un messaggio per segnalare che verrà eseguito un riavvio. Questo messaggio viene visualizzato anche se il server è stato arrestato, ma in questo caso il riavvio non viene eseguito. Puoi eliminare la richiesta usando l’opzione--ignore-prompt, ma questo non modifica il comportamento del riavvio. Se le modifiche non richiedono un riavvio, vengono applicate senza visualizzare alcun messaggio. Per maggiori informazioni, consulta tsm pending-changes apply.

Fase 2. Generare i metadati di Tableau Server e configurare l’IdP

Esegui il comando seguente per generare il file dei metadati XML necessario per Tableau Server.

tsm authentication saml export-metadata -f <file-name.xml>Puoi specificare un nome di file oppure omettere il parametro

-fper creare un file predefinito denominatosamlmetadata.xml.Sul sito Web del tuo IdP o nella sua applicazione:

aggiungi Tableau Server come provider di servizi.

Per informazioni su come eseguire questa operazione, consulta la documentazione dell’utente. Come parte del processo di configurazione di Tableau Server come fornitore di servizi, importerai il file di metadati di Tableau Server che hai generato dal comando

export-metadata.Conferma che IdP utilizza il Nome utente come attributo per verificare gli utenti.

Fase 3. Associare le asserzioni

In alcuni casi, potrebbe essere necessario modificare i valori delle asserzioni nella configurazione di Tableau Server per far corrispondere i nomi delle asserzioni che vengono passati dal tuo IdP.

Puoi trovare i nomi delle asserzioni nella configurazione SAML dell’IdP. Se dal tuo IdP vengono passati nomi di asserzioni diverse, devi aggiornare Tableau Server per utilizzare lo stesso valore di asserzione.

Suggerimento: le "asserzioni" sono un componente chiave di SAML e il concetto di mappatura delle asserzioni all’inizio può essere complicato. Può essere contestualizzarlo in ambito di dati tabulari, in cui il nome dell’asserzione (attributo) è equivalente a un’intestazione di colonna nella tabella. Immetti il nome dell'"intestazione" invece di un esempio di un valore che potrebbe essere visualizzato in tale colonna.

La tabella seguente mostra i valori predefiniti delle asserzioni e la chiave di configurazione che memorizza il valore.

| Asserzione | Valore di default | Chiave |

|---|---|---|

| Nome utente | username | wgserver.saml.idpattribute.username |

| Nome visualizzato | displayName | Tableau non supporta questo tipo di attributo. |

email | Tableau non supporta questo tipo di attributo. | |

| Dominio | (non mappato per impostazione predefinita) | wgserver.saml.idpattribute.domain |

Per modificare un dato valore, esegui il comando tsm configuration set con la coppia chiave:valore appropriata.

Ad esempio, per modificare l’asserzione username al valore name, esegui questi comandi:

tsm configuration set -k wgserver.saml.idpattribute.username -v name

tsm pending-changes apply

In alternativa, puoi utilizzare il comando tsm authentication saml map-assertions per modificare un determinato valore.

Ad esempio, per impostare l’asserzione del dominio su un valore denominato domain e specificare il relativo valore come "example.myco.com", esegui questi comandi:

tsm authentication saml map-assertions --domain example.myco.com

tsm pending-changes apply

Facoltativo: disabilitare i tipi di client dall’uso di SAML

Per impostazione predefinita, sia Tableau Desktop che l’applicazione Tableau Mobile consentono l’autenticazione SAML.

Se il tuo IdP non supporta questa funzionalità, puoi disabilitare l’accesso SAML per i client Tableau utilizzando i comandi seguenti:

tsm authentication saml configure --desktop-access disable

tsm authentication saml configure --mobile-access disable

Nota: L’opzione --mobile-access disable è ignorata dai dispositivi che utilizzano l’applicazione Tableau Mobile nella versione 19.225.1731 e successive. Per disabilitare SAML per i dispositivi che eseguono queste versioni, devi disabilitare SAML come opzione di accesso client su Tableau Server.

tsm pending-changes apply

Facoltativo: aggiungere il valore AuthNContextClassRef

Aggiungi un valore separato da virgole per l’attributo AuthNContextClassRef. Per maggiori informazioni sull’utilizzo di questo attributo, consulta Note di compatibilità e requisiti di SAML.

Per impostare l’attributo, esegui questi comandi:

tsm configuration set -k wgserver.saml.authcontexts -v <value>

tsm pending-changes apply

Testa la configurazione

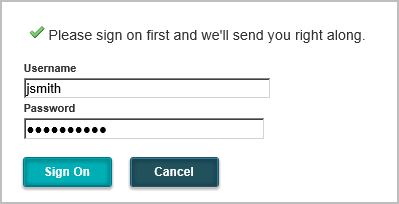

Nel browser Web apri una nuova pagina o scheda e immetti la URL Tableau Server .

Il browser ti reindirizza al modulo di accesso di IdP.

Inserisci il tuo nome utente e password per l’accesso singolo.

L’IdP verifica le tue credenziali e ti reindirizza alla pagina inizialeTableau Server.