Connessioni JDBC Oracle con SSL

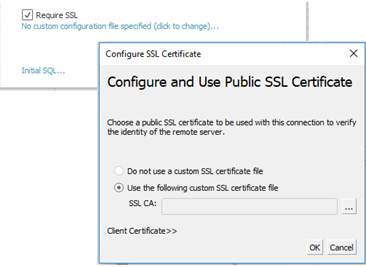

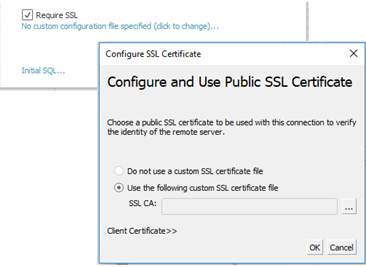

Se ti stai connettendo a un server SSL (Security Socket Layer), seleziona la casella di controllo Richiedi SSL.

A partire dalla versione 2020.2, Oracle utilizza un connettore JDBC. Se l’origine dati Oracle è configurata per l’utilizzo dell’autenticazione SSL unidirezionale o bidirezionale, puoi includere i certificati e/o la chiave appropriati per la connessione.

Richiedere SSL

Se la connessione richiede SSL, procedi come segue:

- Nella finestra di dialogo del connettore, fai clic su Richiedi SSL.

- Configura SSL nel modo appropriato per la connessione:

- Se utilizzi certificati autofirmati o un certificato firmato da un’autorità di certificazione privata, potrebbe essere necessario configurare l’attendibilità per le connessioni SSL unidirezionali. Vedi Configurare SSL unidirezionale per Oracle.

- Se utilizzi SSL bidirezionale, sarà necessario configurare le chiavi client. Vedi Configurare SSL bidirezionale.

Configurare SSL unidirezionale per Oracle

Per configurare l’attendibilità per il certificato server, consulta le istruzioni generali per i connettori JDBC disponibili in: Configurare SSL unidirezionale per le connessioni JDBC.

Se decidi di utilizzare i file di proprietà per configurare l’attendibilità, usa le seguenti proprietà per il driver JDBC Oracle.

javax.net.ssl.trustStore=C:\\My_Folder\\truststore.jks

javax.net.ssl.trustStoreType=JKS

javax.net.ssl.trustStorePassword=password

Nota: per pubblicare una cartella di lavoro in Tableau Server, sia i computer Tableau Desktop che i computer Tableau Server devono disporre di copie dello stesso file delle proprietà Oracle e del file truststore.jks.

Configurare SSL bidirezionale

Sono disponibili due opzioni per configurare il supporto SSL bidirezionale con una connessione Oracle:

- Incorporare i certificati client e la chiave privata nell’origine dati

- Utilizzare un file di proprietà per configurare il certificato client e la chiave privata

Opzione 1: incorporare i certificati client e la chiave privata nell’origine dati

Per incorporare un certificato SSL, un certificato client e una chiave client:

- Segui i passaggi descritti in Configurare SSL unidirezionale per Oracle per configurare l’attendibilità del server, se necessario.

- Fai clic su Certificato client >>.

- Specifica i percorsi del certificato client e della chiave client.

Il certificato e la chiave privata devono essere in formato PEM non crittografato. Consulta le istruzioni riportate più avanti in questo documento per suggerimenti sulla conversione nel formato corretto.

Opzione 2: utilizzare un file di proprietà per configurare il certificato client e la chiave privata

Per utilizzare un file di proprietà per la configurazione del certificato e della chiave:

- Modifica il file oracle.properties in modo da riflettere le impostazioni dell’archivio chiavi e dell’archivio attendibilità. Utilizza quanto segue come esempio. Assicurati di sostituire "My_Folder" con la posizione dei file e "<password>" con la tua password. I percorsi su OSX e Linux richiedono una sola barra "/" come separatore.

javax.net.ssl.trustStore=C:\\My_Folder\\truststore.jks

javax.net.ssl.trustStoreType=JKS

javax.net.ssl.trustStorePassword=<password>

javax.net.ssl.keyStore=C:\\My_Folder\\keystore.jks

javax.net.ssl.keyStoreType=JKS

javax.net.ssl.keyStorePassword=password - Salva oracle.properties nella cartella <Document>\MyTableau Respository\Datasources.

- Copia oracle.properties, truststore.jks e keystore.jks nel computer Tableau Server. In questo modo, viene consentita la pubblicazione della cartella di lavoro in Tableau Server.

Se utilizzi questo metodo, non devi caricare i certificati e la chiave tramite la finestra di dialogo SSL. Fai invece clic su Richiedi SSL. In questo modo, il connettore JDBC Oracle legge i percorsi dell’archivio chiavi e dell’archivio attendibilità dal file oracle.properties.

Pubblicare una cartella di lavoro

Per pubblicare una cartella di lavoro in Tableau Server, assicurati che siano vere le seguenti condizioni:

- Se usi un file di proprietà, entrambi i computer Tableau Desktop e Tableau Server dispongono di copie dello stesso file delle proprietà Oracle, truststore.jks e keystore.jks.

- Il server utilizza lo stesso connettore Oracle JDBC del computer Tableau Desktop.

- Se hai utilizzato l’opzione di incorporamento, seleziona l’opzione "Incorpora password" durante la pubblicazione.

Convertire i formati delle chiavi

Esistono diversi formati per l’archiviazione delle chiavi SSL, tra cui:

- Oracle Wallet

- JKS - Utilizza questo formato se desideri configurare l’attendibilità SSL tramite i file di proprietà.

- PEM - Utilizza questo formato se desideri incorporare le chiavi nell’origine dati tramite l’interfaccia di Tableau.

Di seguito sono riportati alcuni comandi consigliati che puoi digitare al prompt della riga di comando per convertire le chiavi nel formato corretto. Per maggiori dettagli, consulta la documentazione di Oracle.

Per esportare un certificato server da Oracle Wallet in un file PEM:

orapki wallet export -wallet posizione_wallet -dn dn_certificato -cert output_certificate_filename.pem

Per esportare il certificato server e le chiavi client da Oracle Wallet in formato JKS:

orapki wallet pkcs12_to_jks -wallet ./ -pwd mypasswd -jksKeyStoreLoc ./ewalletK.jks -jksKeyStorepwd password -jksTrustStoreLoc ./ewalletT.jks -jksTrustStorepwd password

Per esportare il certificato server dall’archivio attendibilità JKS in un file PEM utilizzando keytool e OpenSSL:

- Esporta il formato JKS nel formato PKCS12:

keytool -importkeystore -srckeystore truststore.jks -destkeystore truststore.p12 -srcstoretype JKS -deststoretype PKCS12 -srcstorepass "password" -deststorepass "password"

- Ottieni il file PEM da PKCS12:

openssl pkcs12 -in truststore.p12 -out serverca.pem

Per esportare il certificato server e le chiavi client dall’archivio attendibilità JKS in un file PEM utilizzando keytool e OpenSSL:

- Esporta il certificato dall’archivio attendibilità nel modo seguente.

- Esporta il formato JKS nel formato PKCS12:

keytool -importkeystore -srckeystore truststore.jks -destkeystore truststore.p12 -srcstoretype JKS -deststoretype PKCS12 -srcstorepass "password" -deststorepass "password"

- Ottieni il file PEM da PKCS12:

openssl pkcs12 -in truststore.p12 -out serverca.pem

- Esporta il formato JKS nel formato PKCS12:

- Esporta la chiave client e il certificato client dall’archivio chiavi nel modo seguente.

- Utilizza keytool per trasformare il formato JKS nel formato PCKS12:

keytool.exe -importkeystore -srckeystore keystore.jks -destkeystore keystore.p12 -srcstoretype JKS -deststoretype PKCS12 -srcstorepass "password" -deststorepass "password"

- Utilizza OpenSSL per esportare il certificato client:

openssl pkcs12 -in keystore.p12 -nokeys -out clientcert.pem

- Utilizza OpenSSL per esportare la chiave client:

openssl pkcs12 -in keystore.p12 -nocerts -out clientkeyEncrypted.pem

- Utilizza OpenSSL per trasformare la versione crittografata nel formato PKCS8:

openssl pkcs8 -topk8 -nocrypt -in clientkeyEncrypted.pem -out clientkey.pem

- Utilizza keytool per trasformare il formato JKS nel formato PCKS12:

Vedi anche

- Configurare SSL per le connessioni JDBC: informazioni più generali sull’installazione di certificati SSL attendibili per le connessioni JDBC.