SCIM

SCIM (System for Cross-domain Identity Management, system för identitetshantering över flera domäner) är ett protokoll som standardiserar automatisering av användar- och grupprovisionering för integrering med molnbaserade identitetsproviders som Microsoft Entra ID och Okta.

Från och med version 2025.3 har Tableau Server stöd för SCIM, vilket innebär att identitetsproviders kan hantera användaridentiteter centralt och samtidigt effektivisera hanteringen av användare och gruppmedlemskap i Tableau Server. Identitetsprovidern använder SCIM för att hantera användares livscykler i Tableau, och Tableau Server synkroniseras löpande med identitetsproviderns provisioneringstilldelningar. Den här typen av integrering förbättrar säkerheten och minskar det manuella arbetet för serveradministratörer i Tableau Server.

SCIM-funktionerna i Tableau Server har utformats för att fungera på platsnivå och har stöd för följande autentisering:

Platsspecifik SAML-autentisering (från och med Tableau Server 2025.3.0)

Autentisering som konfigurerats i TSM under konfiguration av Tableau Server (TSM-konfigurerad) och autentisering som konfigurerats via identitetspooler (från och med Tableau Server 2025.3.1)

Konfigurera SCIM-integrering för Tableau Server

Steg 1: Se till att alla krav är uppfyllda

Innan du aktiverar SCIM-integrering med Tableau Server måste följande krav vara uppfyllda:

- Du måste ha serveradministratörsåtkomst till Tableau Server.

- Du måste kunna ändra identitetsproviderns SCIM-inställningar för Tableau Server.

- Om du i stället använder extern tokengenerering och -hantering måste följande krav vara uppfyllda:

Du har skapat och aktiverat ett Tableau-anslutet program. Om du inte har gjort det läser du Använda Tableau-anslutna program för programintegrering.

Du har en giltig JSON-webbtoken som innehåller följande omfattningar:

tableau:users:*ochtableau:groups:*

Obs! På grund av Tableau Server-brandväggen kan du behöva konfigurera en lokal koppling hos identitetsprovidern för att SCIM-funktionen ska fungera. I Okta måste du till exempel konfigurera lokal provisionering(Länken öppnas i ett nytt fönster) (OPP). I Microsoft Entra ID måste du konfigurera en etableringsagent(Länken öppnas i ett nytt fönster).

Steg 2: Konfigurera SCIM på platsnivå

Proceduren som beskrivs i det här avsnittet utförs på platsen.

Du kan använda en SCIM-token som genererats av Tableau. Du kan också välja att kringgå den SCIM-token som Tableau genererar och istället använda en externt genererad JSON-webbtoken (med hjälp av ett Tableau-anslutet program) för att stödja SCIM-förfrågningar.

Aktivera SCIM – med en Tableau-genererad token

Logga in på Tableau Server som serveradministratör.

Gå till platsen och klicka på Inställningar.

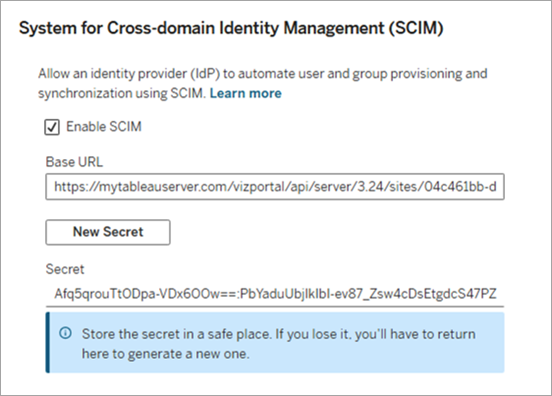

Markera kryssrutan Aktivera SCIM under System for Cross-domain Identity Management (SCIM). Detta fyller i Bas-URL, knappen Ny hemlighet och listrutan Autentisering.

Gör följande:

Kopiera den Bas-URL som ska användas i identitetsproviderns SCIM-inställningar.

Klicka på knappen Ny hemlighet.

Kopiera hemligheten och spara den på en säker plats så att du kan lägga till den i identitetsproviderns SCIM-inställningar.

Viktigt: Hemligheten visas bara omedelbart efter att den har genererats. Om du skulle tappa bort den innan du hinner använda den för din identitetsprovider kan du klicka på Ny hemlighet igen.

Välj den autentiseringstyp som ska associeras med SCIM i listrutemenyn Autentisering.

Klicka på knappen Spara längst upp eller ned på sidan Inställningar.

Aktivera SCIM – med hjälp av en extern token

Om du vill använda en extern token aktiverar du funktionen för extern token för SCIM och aktiverar sedan SCIM.

Steg 1: Aktivera extern token

Innan du aktiverar SCIM aktiverar du funktionen för extern token med TSM.

Öppna en kommandotolk som serveradministratör på den första noden i klustret (där TSM har installerats).

Kör följande kommandon:

tsm configuration set -k features.JWTSupportForSCIM -v truetsm pending-changes applyMer information finns i features.JWTSupportForSCIM.

Steg 2: Aktivera SCIM-

När du aktiverar SCIM associerar du en autentiseringstyp som provisionerade användare kommer att använda för att logga in på Tableau Server. Vilka autentiseringstyper som är tillgängliga beror på vilken autentisering som har konfigurerats på Tableau Server eller på platsen.

Logga in på Tableau Server som serveradministratör.

Navigera till platsen och klicka på Inställningar.

Markera kryssrutan Aktivera SCIM under System for Cross-domain Identity Management (SCIM). Detta fyller i Bas-URL, knappen Ny hemlighet och listrutan Autentisering.

Gör följande:

Kopiera den Bas-URL som ska användas i identitetsproviderns SCIM-inställningar.

Ignorera knappen Ny hemlighet.

Välj den autentiseringstyp som ska associeras med SCIM i listrutemenyn Autentisering.

Klicka på knappen Spara längst upp eller ned på sidan Inställningar.

Steg 3: Aktivera SCIM med identitetsprovidern

När du har aktiverat SCIM i Tableau Server aktiverar du SCIM-stöd för identitetsprovidern med den procedur som anges i identitetsproviderns dokumentation.

Steg 4: Provisionera användare och grupper

Följ din IdP:s dokumentation för att provisionera användare och grupper när du har aktiverat SCIM-stöd för platsen.

När användare och grupper har provisionerats via SCIM bör du inte uppdatera en användares uppgifter, till exempel autentisering eller platsroll, direkt via Tableau Server (eller Tableau REST API), med undantag för vad som anges i steg 5 nedan.

Steg 5: Uppdatera användare för lokal eller ömsesidig SSL

Om du har kopplat SCIM till autentisering som konfigurerats i TSM under konfigurationen av Tableau Server, även kallat ”Serverstandard (TSM-konfigurerad)” i SCIM-inställningens listruta för autentisering, utför du de extrasteg som beskrivs nedan för att säkerställa att användarna kan logga in på Tableau Server.

För lokal autentisering: Du måste uppdatera de provisionerade användarna med deras lösenord i Tableau Server innan de kan logga in. Information om hur du uppdaterar användare finns i Ändra lösenord för användare av en enda plats.

För ömsesidig SSL: Kontrollera att Tableau Server mappar klientcertifikatet till användarna på ett korrekt sätt. Mer information finns i Mappa ett klientcertifikat till en användare under ömsesidig autentisering.

Om att ändra autentisering som är associerad med SCIM

Om den autentiseringstyp som är associerad med SCIM ändras återkallar Tableau Server omedelbart hemligheten och tar bort den. Därför misslyckas provisioneringen och användare och grupper i Tableau Server kan inte synkroniseras med identitetsprovidern.

Undvik synkroniseringsproblem genom att se till att följande steg utförs i exakt denna ordning: 1) välj ny autentiseringstyp, 2) generera en ny hemlighet och 3) lägg till den nya hemligheten i identitetsproviderns SCIM-inställningar.

Viktigt: När autentiseringstypen för SCIM ändras är det bara nya användare som provisionerats efter ändringen som använder den uppdaterade autentiseringstypen. Befintliga användare kommer även fortsättningsvis att kunna autentisera med den tidigare autentiseringsmetoden. Användare som inte längre finns hos identitetsprovidern efter autentiseringsändringen i SCIM kommer inte längre att kunna logga in.

Ytterligare överväganden

Det finns vissa saker du bör vara medveten om när du aktiverar SCIM, beroende på vilken autentiseringstyp SCIM associeras med.

Platsspecifik SAML-autentisering

Platsspecifik SAML kan inte inaktiveras om det finns en associerad SCIM-konfiguration. Om du behöver inaktivera platsspecifik SAML måste du associera en annan autentiseringstyp med SCIM eller inaktivera SCIM.

Autentisering som konfigureras via identitetspooler

Inga ytterligare överväganden.

Obs! Om en identitetspool inaktiveras eller tas bort måste en annan autentiseringstyp associeras med SCIM. Den tidigare genererade hemligheten är inte längre giltig och medför att provisioneringen av användare och grupper misslyckas.

Autentisering som konfigureras i TSM

Om SCIM konfigureras för att använda den autentisering som konfigurerats i TSM under konfigurationen av Tableau Server kan en ändring av den TSM-konfigurerade autentiseringen orsaka synkroniseringsproblem och inloggningsproblem för användare.

Om du till exempel ändrar TSM-autentiseringen från lokal till SAML måste befintliga användare läggas till i identitetsprovidern och aktiveras för enkel inloggning (SSO) med Tableau Server. Om du ändrar TSM-autentiseringen från SAML till lokal måste användarna uppdateras så att deras lösenord inkluderas.