SCIM

System for Cross-domain Identity Management (SCIM) est un protocole qui normalise l’automatisation du provisionnement des utilisateurs et des groupes à intégrer avec les fournisseurs d’identité (IdP) cloud, tels que Microsoft Entra ID et Okta.

Depuis la version 2025.3, Tableau Server prend en charge SCIM, ce qui permet aux fournisseurs d’identité (IdP) de gérer les identités des utilisateurs de manière centralisée tout en simplifiant le processus de gestion des utilisateurs et des membres de groupes dans Tableau Server. L’IdP utilise SCIM pour gérer le cycle de vie d’un utilisateur dans Tableau et Tableau Server est synchronisé avec les affectations de provisionnement dans l’IdP. Ce type d’intégration améliore la sécurité et réduit la charge de travail manuelle des administrateurs de serveur dans Tableau Server.

La fonctionnalité SCIM dans Tableau Server est conçue pour fonctionner au niveau du site et prend en charge l’authentification suivante :

Authentification SAML spécifique à un site (à partir de Tableau Server 2025.3.0)

Authentification configurée dans TSM lors de la configuration de Tableau Server (configurée par TSM) et authentification configurée via les pools d’identités (à partir de Tableau Server 2025.3.1)

Configurer l’intégration SCIM avec Tableau Server

Étape 1 : Effectuer les opérations de prérequis

Pour activer l’intégration de SCIM avec Tableau Server, vous devez satisfaire aux exigences suivantes :

- Disposer d’un accès d’administrateur de serveur à Tableau Server.

- Être en mesure de modifier les paramètres SCIM de votre IdP pour Tableau Server.

- Éventuellement, si vous utilisez la génération et la gestion de jetons externes, vous disposez des options suivantes :

Création et activation d’une application connectée à Tableau. Si vous ne l’avez pas fait, consultez Utiliser les applications connectées à Tableau pour l’intégration d’applications.

Un JWT valide contenant les portées suivantes :

tableau:users:*ettableau:groups:*

Remarque : en raison du pare-feu Tableau Server, vous devrez peut-être configurer un connecteur sur site dans votre IdP pour que la fonctionnalité SCIM soit opérationnelle. Par exemple, dans Okta, vous devrez mettre en place un provisionnement sur site (OPP)(Le lien s’ouvre dans une nouvelle fenêtre). Dans Microsoft Entra ID, vous devrez configurer un agent de provisionnement(Le lien s’ouvre dans une nouvelle fenêtre).

Étape 2 : Configurer SCIM au niveau du site

La procédure décrite dans cette section doit être effectuée au niveau du site.

Vous pouvez utiliser un jeton SCIM généré par Tableau. Sinon, vous pouvez ignorer le jeton SCIM généré par Tableau et utiliser à la place un jeton JWT généré en externe (à l’aide d’une application connectée à Tableau) pour prendre en charge les demandes SCIM.

Activer SCIM – à l’aide d’un jeton généré par Tableau

Connectez-vous à Tableau Server en tant qu’un administrateur serveur.

Accédez au site et cliquez sur Paramètres.

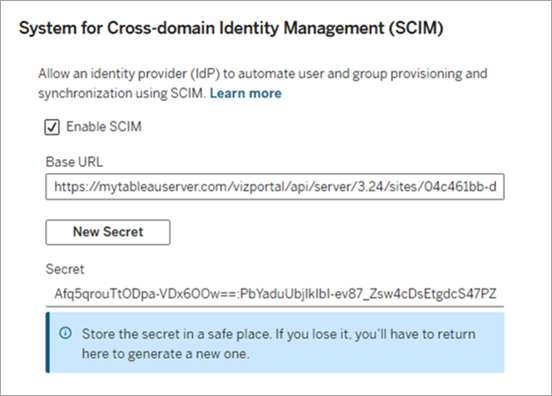

Sous System for Cross-domain Identity Management (SCIM), cochez la case Activer SCIM. L’URL de base, le bouton Nouveau secret et la liste déroulante Authentification sont alors renseignés.

Procédez comme suit :

Copiez l’URL de base à utiliser dans les paramètres SCIM de votre IdP.

Cliquez sur le bouton Nouveau secret.

Copiez le secret et stockez-le dans un endroit sûr afin de pouvoir l’ajouter aux paramètres SCIM de votre IdP.

Important : le secret s’affiche uniquement immédiatement après avoir été généré. Si vous le perdez avant de pouvoir l’appliquer à votre IdP, vous pouvez cliquer à nouveau sur Nouveau secret.

Dans le menu déroulant Authentification, sélectionnez le type d’authentification à associer à SCIM.

Cliquez sur le bouton Enregistrer en haut ou en bas de la page Paramètres.

Activer SCIM – à l’aide d’un jeton externe

Pour utiliser un jeton externe, vous devez 1) activer la fonctionnalité de jeton externe pour SCIM, puis 2) activer SCIM.

Étape 1 : Activer le jeton externe

Avant d’activer SCIM, activez la fonctionnalité de jeton externe à l’aide de TSM.

Ouvrez une invite de commande en tant qu’administrateur de serveur sur le nœud initial (le nœud sur lequel TSM est installé) du cluster.

Exécutez les commandes suivantes :

tsm configuration set -k features.JWTSupportForSCIM -v truetsm pending-changes applyConsultez features.JWTSupportForSCIM pour plus d’informations.

Étape 2 : Activer SCIM

Lors de l’activation du SCIM, associez un type d’authentification que les utilisateurs provisionnés utiliseront pour se connecter à Tableau Server. Les types d’authentification disponibles dépendent de l’authentification configurée sur Tableau Server ou sur le site.

Connectez-vous à Tableau Server en tant qu’un administrateur serveur.

Accédez au site et cliquez sur Paramètres.

Sous System for Cross-domain Identity Management (SCIM), cochez la case Activer SCIM. L’URL de base, le bouton Nouveau secret et la liste déroulante Authentification sont alors renseignés.

Procédez comme suit :

Copiez l’URL de base à utiliser dans les paramètres SCIM de votre IdP.

Ignorez le bouton Nouveau secret.

Dans le menu déroulant Authentification, sélectionnez le type d’authentification à associer à SCIM.

Cliquez sur le bouton Enregistrer en haut ou en bas de la page Paramètres.

Étape 3 : Activer SCIM avec l’IdP

Après avoir activé SCIM dans Tableau Cloud, suivez les étapes décrites dans la documentation de votre IdP pour activer la prise en charge de SCIM auprès de votre fournisseur d’identité (IdP).

Étape 4 : Provisionner les utilisateurs et les groupes

Suivez la documentation de votre IdP pour provisionner les utilisateurs et les groupes après avoir activé la prise en charge SCIM sur le site.

Une fois que les utilisateurs et les groupes ont été provisionnés via SCIM, vous ne devez pas mettre à jour directement les détails d’un utilisateur, par exemple l’authentification ou le rôle sur le site, via Tableau Server (ou l’API REST de Tableau), sauf exceptions mentionnées à l’étape 5 ci-dessous.

Étape 5 : Mettre à jour les utilisateurs pour SSL local ou mutuel

Si vous avez associé SCIM à une authentification qui a été configurée dans TSM lors de l’installation de Tableau Server, également appelée « Serveur par défaut (configuré par TSM) » dans le menu déroulant Authentification du paramètre SCIM, prenez les mesures supplémentaires décrites ci-dessous pour que les utilisateurs puissent se connecter avec succès à Tableau Server.

Pour l’authentification locale : vous devez mettre à jour les utilisateurs provisionnés avec leurs mots de passe dans Tableau Server pour qu’ils puissent se connecter avec succès. Pour savoir comment mettre à jour un utilisateur, consultez Modifier les mots de passe pour les utilisateurs d’un seul site.

Pour SSL mutuel : vérifiez que Tableau Server mappe correctement le certificat client aux utilisateurs. Pour plus d’informations, consultez Association d’un certificat client à un utilisateur pendant l’authentification mutuelle.

À propos de la modification de l’authentification associée à SCIM

Si le type d’authentification associé à SCIM est modifié, Tableau Server révoque et supprime immédiatement le secret. Dans ce cas, le provisionnement échouera et les utilisateurs et les groupes dans Tableau Server ne seront pas synchronisés avec le fournisseur d’identité (IdP).

Pour éviter tout problème de synchronisation, veillez à appliquer les étapes suivantes dans l’ordre exact : 1) sélectionner le nouveau type d’authentification, 2) générer un nouveau secret, puis 3) ajouter le nouveau secret aux paramètres SCIM de l’IdP.

Important : lorsque le type d’authentification de SCIM est modifié, seuls les nouveaux utilisateurs provisionnés après le changement utiliseront le type d’authentification mis à jour. Les utilisateurs existants pourront toujours s’authentifier avec la méthode d’authentification précédente. Les utilisateurs qui n’existent plus dans l’IdP après le changement d’authentification dans SCIM ne pourront plus se connecter.

Considérations supplémentaires

Il existe certaines implications à prendre en compte après l’activation de SCIM selon le type d’authentification auquel SCIM est associé.

Authentification SAML spécifique à un site

Il n’est pas possible de désactiver SAML spécifique à un site si une configuration SCIM lui est associée. Si vous devez désactiver SAML spécifique à un site, vous devez associer un autre type d’authentification à SCIM ou désactiver SCIM.

Authentification configurée via des pools d’identités

Pas de considérations supplémentaires.

Remarque : si un pool d’identités est désactivé ou supprimé, un autre type d’authentification doit être associé à SCIM. Le secret précédemment généré ne sera plus valide et entraînera l’échec du provisionnement des utilisateurs et des groupes.

Authentification configurée dans TSM

Si SCIM est configuré pour utiliser l’authentification configurée dans TSM lors de l’installation de Tableau Server, la modification de l’authentification configurée par TSM peut entraîner des problèmes de synchronisation et des échecs de connexion pour les utilisateurs.

Par exemple, si vous changez l’authentification TSM de locale en SAML, les utilisateurs existants devront être ajoutés à l’IdP et activés pour l’authentification unique (SSO) Tableau Server. Si vous modifiez l’authentification TSM de SAML en locale, les utilisateurs devront être mis à jour de manière à inclure leurs mots de passe.