Configurer SSL pour la communication Postgres interne

Vous pouvez configurer Tableau Server pour qu’il utilise SSL (TLS) pour les communications chiffrées entre le référentiel Postgres et les autres composants du serveur. Par défaut, la communication interne aux composants Tableau Server n’est pas chiffrée.

Lorsque vous activez la prise en charge de SSL interne, vous pouvez également configurer la prise en charge des connexions directes au référentiel depuis les clients Tableau tels que Tableau Desktop, Tableau Mobile, l’API REST et les navigateurs Web.

En tant qu’administrateur du serveur, ouvrez TSM dans un navigateur :

https://<tsm-computer-name>:8850

Pour plus d’informations, consultez Se connecter à l’interface utilisateur Web Tableau Services Manager.

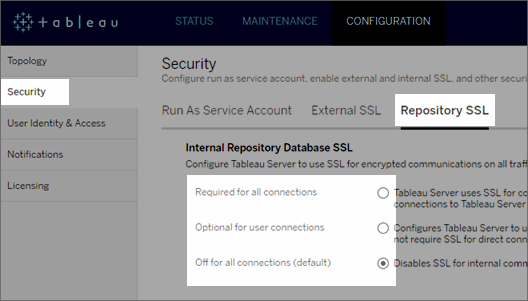

Dans l’onglet Configuration, sélectionnez Sécurité > SSL du référentiel.

Sélectionnez l’une des options d’utilisations du SSL du référentiel.

Requis pour toutes les connexions—Utilise SSL pour la communication Tableau Server interne et requiert SSL pour les clients Tableau et les clients externes (non-Tableau) qui se connectent directement au référentiel Postgres, y compris ceux qui utilisent l’utilisateur tableau ou readonly.

Important : sauf si vous effectuez les étapes décrites dans Configurer Postgres SSL pour autoriser les connexions directes depuis les clients, pour placer les fichiers de certificat à l’emplacement correct sur les ordinateurs clients, les clients Tableau et les clients postgres externes ne seront pas en mesure de valider l’identité du référentiel Tableau en comparant les certificats sur les ordinateurs clients avec le certificat SSL de l’ordinateur du référentiel.

Facultatif pour les connexions utilisateur—Si activé, Tableau utilise SSL pour la communication Tableau Server interne et prend en charge, mais ne requiert pas SSL pour les connexions directes au serveur depuis les clients Tableau et les clients externes.

Désactivé pour toutes les connexions (par défaut)—La communication serveur interne n’est pas chiffrée et SSL n’est pas requis pour les connexions directes depuis les clients.

Cliquez sur OK.

Les deux premières options génèrent les fichiers de certificat du serveur, server.crt et server.key, et les place dans l’emplacement suivant.

C:/ProgramData/Tableau/Tableau Server/data/tabsvc/config/pgsql<version>/securityUtilisez ce fichier .crt si vous avez besoin de configurer des clients pour les connexions directes.

Pour activer SSL pour le trafic interne entre les composants du serveur, exécutez les commandes suivantes :

tsm security repository-ssl enable

tsm pending-changes apply

Ce que fait la commande

La commande repository-ssl enable génère les fichiers de certificat du serveur et les place dans l’emplacement suivant :

C:/ProgramData/Tableau/Tableau Server/data/tabsvc/config/pgsql<version>/security

Par défaut, cette commande demande à Tableau Server d’exiger SSL pour le trafic entre le référentiel et les autres composants du serveur, ainsi que pour les connexions en direct depuis les clients Tableau (y compris pour les connexions via les utilisateurs tableau ou readonly).

Pour terminer la configuration, vous devez également effectuer les étapes décrites dans Configurer Postgres SSL pour autoriser les connexions directes depuis les clients et placer les fichiers de certificat dans l’emplacement correct sur les ordinateurs clients.

Si les modifications en attente nécessitent un redémarrage du serveur, la commande pending-changes apply affichera une invite pour vous informer qu’un redémarrage va avoir lieu. Cette invite s’affiche même si le serveur est arrêté, mais dans ce cas, il n’y a pas de redémarrage. Vous pouvez supprimer l’invite à l’aide de l’option --ignore-prompt, mais cela ne modifiera pas le comportement de redémarrage. Si les modifications ne nécessitent pas de redémarrage, les modifications sont appliquées sans invite. Pour plus d’informations, consultez tsm pending-changes apply.

Option pour repository-ssl enable

Si vous souhaitez exiger SSL uniquement pour la communication Tableau Server interne et non pour les connexions directes depuis les applications client, utilisez l’option suivante avec la commande repository-ssl enable :

--internal-only

Environnements de groupement

Si vous exécutez la commande repository-ssl enable sur un nœud de groupement, elle copie le fichier de certificat requis au même emplacement sur chaque autre nœud.

Pour plus d’informations sur le téléchargement du certificat public pour les connexions directes, consultez Configurer Postgres SSL pour autoriser les connexions directes depuis les clients.