Configurer le protocole SAML spécifique à un site

Utilisez SAML spécifique à un site dans un environnement multi-site lorsque vous souhaitez activer l’authentification unique. Vous pouvez également utiliser plusieurs fournisseurs d’identité (IdP) ou applications IdP SAML. Lorsque vous activez SAML pour le site, vous pouvez spécifier l’IdP ou l’application IdP pour chaque site, ou configurer certains sites pour qu’ils utilisent SAML, et d’autres sites le paramètre par défaut à l’échelle du serveur.

Si vous souhaitez que tous les utilisateurs de serveur utilisent SAML et se connectent via la même application IdP, consultez Configurer SAML à l’échelle du serveur.

Conditions préalables pour l’activation de SAML spécifique à un site

Avant de pouvoir activer l’authentification unique SAML au niveau du site, veillez à ce que les conditions suivantes soient remplies :

Le magasin d’identités Tableau Server doit être configuré pour le magasin d’identités local.

Vous ne pouvez pas configurer SAML spécifique au site si Tableau Server est configuré avec un magasin d’identités externe tel qu’Active Directory ou OpenLDAP.

Assurez-vous que votre environnement et votre IdP remplissent les Exigences en matière d’authentification SAML.

Certaines fonctionnalités ne sont prises en charge que dans les déploiements SAML à l’échelle du serveur, y compris, mais sans s’y limiter :

- Les fichiers de clé protégés par mot de passe, qui ne sont pas pris en charge dans les déploiements SAML spécifiques au site.

Vous devez configurer SAML à l’échelle du serveur avant de configurer SAML spécifique au site. Vous n’avez pas besoin d’activer SAML à l’échelle du serveur, mais SAML spécifique au site exige la configuration à l’échelle du serveur. Consultez Configurer SAML à l’échelle du serveur.

Notez l’emplacement des fichiers de certificat SAML. Vous devrez d’indiquer lorsque vous Configurer le serveur pour prendre en charge SAML spécifique à un site.

Pour plus d’informations, consultez Déposer les fichiers de métadonnées et de certificat dans la rubrique consacrée à la configuration de SAML au niveau du serveur.

Ajoutez Tableau Server comme fournisseur de services à votre IdP. Vous trouverez ces informations dans la documentation fournie par l’IdP.

Vérifiez que les horloges système de l’ordinateur hébergeant l’IdP SAML pour le site et l’ordinateur hébergeant Tableau Server sont à 59 secondes l’un de l’autre. Tableau Server ne propose pas d’option de configuration pour ajuster l’inclinaison de réponse (différence de temps) entre l’ordinateur Tableau Server et l’IdP.

Paramètres à l’échelle du serveur s’appliquant à SAML spécifique à un site

URL de renvoie et ID d’entité : Dans les paramètres de configuration de SAML spécifique à un site, Tableau fournit une URL de renvoi spécifique à un site et un ID d’entité basé sur ces paramètres. L’URL de renvoi spécifique à un site et l’ID d’entité ne peuvent pas être modifiés. Ces configurations sont définies par TSM comme décrit dans Configurer SAML à l’échelle du serveur.

Âge d’authentification et délai de réponse : Les paramètres à l’échelle du serveur, l’âge maximal d’authentification et le délai de réponse ne s’appliquent pas à SAML spécifique au site. Ces configurations sont codées en dur :

- L’âge maximum d’authentification désigne la durée de validité d’un jeton d’authentification de l’IdP après son émission. L’âge maximal d’authentification codé en dur pour SAML spécifique au site est de 24 jours.

- Le délai de réponse désigne la différence maximale (en secondes) entre l’heure de Tableau Server et l’heure de création de l’assertion (en fonction de l’heure du serveur IdP) pendant laquelle le message peut encore être traité. La valeur codée en dur de ce délai spécifique au site est de 59 secondes.

Username : Obligatoire. Outre l’attribut de configuration SAML à l’échelle du serveur, l’attribut de configuration SAML propre au site doit être défini sur « nom d’utilisateur ».

Remarque : pour que SAML spécifique au site fonctionne correctement avec une valeur par défaut SAML à l’échelle du serveur, l’attribut de nom d’utilisateur configuré pour SAML à l’échelle du serveur avec la clé de configuration wgserver.saml.idpattribute.username doit être « username ». L’IdP utilisé pour SAML à l’échelle du serveur doit fournir le nom d’utilisateur dans un attribut nommé « nom d’utilisateur ».

HTTP POST et HTTP REDIRECT : Pour SAML spécifique au site, Tableau Server prend en charge HTTP-POST, HTTP-REDIRECT et HTTP-POST-SimpleSign.

Configurer le serveur pour prendre en charge SAML spécifique à un site

Après avoir rempli les conditions préalables énumérées ci-dessus, vous pouvez exécuter les commandes suivantes pour configurer le serveur de manière à ce qu’il prenne en charge SAML spécifique à un site.

Configurer SAML à l’échelle du serveur. Au minimum, vous devez exécuter la commande suivante TSM (si vous avez déjà configuré SAML à l’échelle du serveur, passez à l’étape 2) :

tsm authentication saml configure --idp-entity-id <tableau-server-entity-id> --idp-return-url <tableau-server-return-url> --cert-file <path-to-saml-certificate.crt> --key-file <path-to-saml-keyfile.key>- Activez SAML pour le site. Exécutez les commandes suivantes :

tsm authentication sitesaml enabletsm pending-changes apply

À propos des commandes

La commande sitesaml enable affiche l’onglet Authentification sur la page Paramètres de chaque site dans l’interface utilisateur Web de Tableau Server. Après avoir configuré le serveur pour qu’il prenne en charge l’authentification SAML sur un site, vous pouvez passer à Configurer SAML pour un site pour configurer les paramètres de l’onglet Authentification.

Si les modifications en attente nécessitent un redémarrage du serveur, la commande pending-changes apply affichera une invite pour vous informer qu’un redémarrage va avoir lieu. Cette invite s’affiche même si le serveur est arrêté, mais dans ce cas, il n’y a pas de redémarrage. Vous pouvez supprimer l’invite à l’aide de l’option --ignore-prompt, mais cela ne modifiera pas le comportement de redémarrage. Si les modifications ne nécessitent pas de redémarrage, les modifications sont appliquées sans invite. Pour plus d’informations, consultez tsm pending-changes apply.

Si vous souhaitez vérifier les commandes et les paramètres qui s’appliquent lorsque vous exécutez pending-changes apply, vous pouvez exécuter la commande suivante en premier :

tsm pending-changes list --config-only

Configurer SAML pour un site

Cette section vous guide à travers les étapes de configuration qui s’affichent dans l’onglet Authentification de la page Paramètres de Tableau Server.

Remarque : Pour terminer ce processus,vous aurez également besoin de la documentation fournie par votre IdP. Cherchez des sujets traitant de la configuration ou de la définition d’un fournisseur de services en vue d’une connexion SAML, ou de l’ajout d’une application.

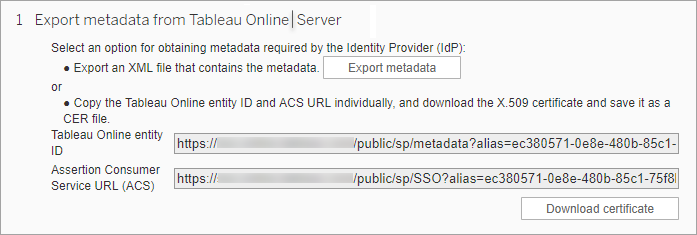

Pour créer une connexion SAML entre Tableau Server et votre IdP, vous devez échanger les métadonnées requises entre les deux services. Pour obtenir des métadonnées de Tableau Server, suivez l’une des Méthode suivantes. Consultez la documentation de configuration SAML de l’IdP pour confirmer l’option correcte.

Sélectionnez le bouton Exporter les métadonnées pour télécharger un fichier XML contenant l’ID d’entité SAML Tableau Server, l’URL de l’ACS (Assertion Consumer Service) et le certificat X.509.

L’ID d’entité est spécifique au site et généré à partir de l’ID d’entité à l’échelle du serveur que vous avez spécifié lorsque vous avez activé SAML pour le site sur le serveur. Par exemple, si vous avez spécifié

https://tableau_server, vous verrez éventuellement l’ID d’entité suivant pour le site :https://tableau_server/samlservice/public/sp/metadata?alias=48957410-9396-430a-967c-75bdb6e002a0Vous ne pouvez pas modifier l’ID d’entité spécifique à un site ou l’URL ACS générée par Tableau.

Sélectionnez Télécharger le certificat si votre fournisseur d’identité attend les informations requises d’une manière différente. Par exemple, si vous êtes invité à saisir l’entité Tableau Server ID, ACS URL et le certificat X.509 dans des emplacements séparés.

L’image suivante a été modifiée de manière à montrer que ces paramètres sont identiques dans Tableau Cloud et Tableau Server.

Pour l’étape 2, afin d’importer les métadonnées que vous avez exportées à l’étape 1, connectez-vous à votre compte IdP et utilisez les instructions fournies dans la documentation de l’IdP pour soumettre les métadonnées Tableau Server.

Pour l’étape 3, la documentation du fournisseur d’identités vous guidera également sur la manière de fournir des métadonnées à un fournisseur de services. Vous serez invité à télécharger un fichier de métadonnées ou du code XML. s’affichera. Si du code XML s’affiche, copiez et collez le code dans un nouveau fichier texte et enregistrez le fichier avec une extension .xml.

Sur la page d’Authentification de Tableau Server, importez le fichier de métadonnées que vous avez téléchargé depuis l’IdP ou configuré manuellement à partir de XML, s’il est fourni.

Note: Si vous modifiez la configuration, vous devrez télécharger le fichier de métadonnées pour que Tableau puisse utiliser l’ID du bon fournisseur d’identité et l’URL du service SSO.

Les attributs contiennent des données d’authentification, d’autorisation et autres renseignements sur un utilisateur.

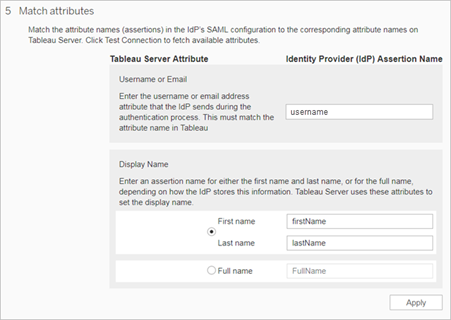

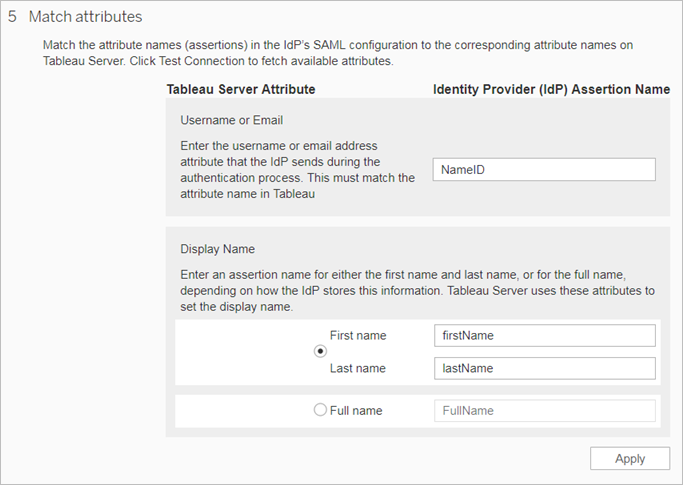

Nom d’utilisateur ou courriel : (Obligatoire) Saisissez le nom de l’attribut qui enregistre les noms ou les adresses de courriel des utilisateurs.

Nom d’affichage : (Facultatif) Certains IdP utilisent des attributs séparés pour les prénoms et noms, tandis que d’autres stockent le nom complet dans un seul attribut. Si vous utilisez SAML avec une authentification locale, l’attribut de nom d’affichage n’est pas synchronisé avec l’IdP SAML.

Sélectionnez le bouton qui correspond à la manière dont votre IdP stocke les noms. Par exemple, si le fournisseur d’identités associe le prénom et le nom dans un attribut, sélectionnez Nom à afficher, puis entrez le nom de l’attribut.

Sélectionnez des utilisateurs existants de Tableau Server, ou ajoutez de nouveaux utilisateurs auxquels vous souhaitez permettre l’ouverture de session unique.

Lorsque vous ajoutez ou importez des utilisateurs, spécifiez également leur type d’authentification. Sur la page Utilisateurs, vous pouvez modifier le type d’authentification des utilisateurs à tout moment après leur ajout.

Pour plus d’informations, consultez Ajouter des utilisateurs à un site ou Importer des utilisateurs et Définir le type d’authentification utilisateur pour SAML.

Important : Les utilisateurs qui s’authentifient avec SAML spécifique au site ne peuvent appartenir qu’à un seul site. Si un utilisateur a besoin d’appartenir à plusieurs sites, définissez son type d’authentification sur le paramètre par défaut du serveur. Selon la manière dont SAML spécifique au site a été configuré par l’administrateur de serveur, le paramètre serveur par défaut est soit l’authentification locale, soit SAML à l’échelle du serveur.

Démarrez les étapes de dépannage suggérées sur la page d’Authentification. Si ces étapes ne résolvent pas le problème, consultez Résoudre les problèmes liés à SAML.