AWS-sleutelbeheersysteem

Tableau Server heeft drie KMS-opties (Key Management System) voor het sleutelbeheersysteem waarmee u versleuteling in rust kunt inschakelen. Twee hiervan vereisen Advanced Management, terwijl een lokale versie beschikbaar is bij alle installaties van Tableau Server.

Belangrijk: vanaf 16 september 2024 is Advanced Management niet langer beschikbaar als onafhankelijke add-on. Advanced Management-functies zijn alleen beschikbaar als u Advanced Management eerder hebt aangeschaft of als u bepaalde licentieversies aanschaft: Tableau Enterprise (voor Tableau Server of Tableau Cloud) of Tableau+ (voor Tableau Cloud).

Vanaf versie 2019.3 heeft Tableau Server de volgende opties voor het sleutelbeheersysteem toegevoegd:

- Een lokaal sleutelbeheersysteem dat bij alle installaties beschikbaar is. Zie Tableau Server-sleutelbeheersysteem voor meer informatie.

- Een op AWS gebaseerd sleutelbeheersysteem dat deel uitmaakt van Advanced Management. Dit wordt hieronder beschreven.

Vanaf versie 2021.1 heeft Tableau Server een nieuwe optie toegevoegd voor het sleutelbeheersysteem:

- Een op Azure gebaseerd sleutelbeheersysteem dat deel uitmaakt van Advanced Management. Zie Azure Key Vault voor meer informatie.

Met de release van versie 2019.3 ondersteunt Tableau Server het AWS-sleutelbeheersysteem als onderdeel van Advanced Management.

AWS-sleutelbeheersysteem voor versleuteling in rust

Het AWS-sleutelbeheersysteem is beschikbaar als onderdeel van Advanced Management in Tableau Server. Zie Over Tableau Advanced Management in Tableau Server voor meer informatie.

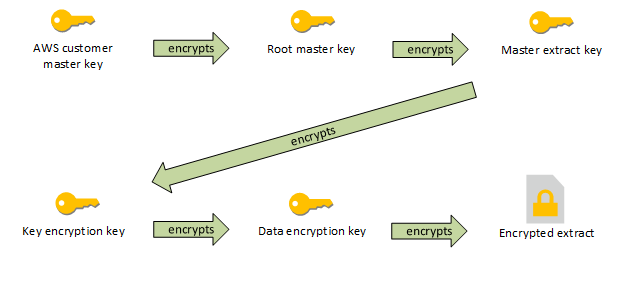

Als uw organisatie versleuteling van opgeslagen data-extracten implementeert, kunt u Tableau Server desgewenst configureren om AWS te gebruiken als KMS voor extractversleuteling. Om het AWS-sleutelbeheersysteem in te schakelen, moet u Tableau Server implementeren in AWS EC2. In het AWS-scenario gebruikt Tableau Server de primaire AWS KMS-klantsleutel ('customer master key', CMK) om een AWS-datasleutel(Link wordt in een nieuw venster geopend) te genereren. Tableau Server gebruikt de AWS-datasleutel als primaire root-sleutel voor alle versleutelde extracten. Maar zelfs wanneer de native Java-sleutelopslag en het lokale sleutelbeheersysteem geconfigureerd zijn voor het AWS-sleutelbeheersysteem, worden deze beide nog steeds gebruikt voor de veilige opslag van geheimen op Tableau Server. Het AWS-sleutelbeheersysteem wordt alleen gebruikt om de primaire root-sleutel voor versleutelde extracten te versleutelen.

Als u AWS gebruikt om de primaire sleutel te versleutelen, zorgt dat voor betere beveiligingseigenschappen doordat de primaire sleutel niet onder dezelfde machtigingen wordt opgeslagen als de extracten.

De sleutelhiërarchie wanneer Tableau Server is geconfigureerd met het AWS-sleutelbeheersysteem

AWS-sleutelbeheersysteem configureren voor versleutelde extracten van Tableau Server

Als u de primaire AWS-klantsleutel (CMK) wilt gebruiken om de primaire sleutel in de Tableau Server KMS-hiërarchie te versleutelen, moet u Tableau Server configureren zoals beschreven in deze sectie.

Voordat u begint, moet aan de volgende vereisten zijn voldaan:

- Tableau Server moet worden geïmplementeerd in AWS EC2

- Tableau Server moet worden geconfigureerd met Advanced Management. Zie Over Tableau Advanced Management in Tableau Server.

- U moet beheercontrole hebben over een primaire klantsleutel (CMK) die is gemaakt in de AWS KMS (Key Management Service)

Stap 1: CMK maken en sleutelbeleid instellen voor Tableau Server in AWS

De volgende procedures worden uitgevoerd in de AWS KMS-service. Er wordt verwezen naar de AWS-documentatie.

- Maak de CMK die u voor Tableau Server wilt gebruiken. Zie het AWS-onderwerp Sleutels maken(Link wordt in een nieuw venster geopend).

- Werk de IAM-rol van de serverinstantie bij.

Tableau Server moet kunnen authenticeren met AWS KMS met behulp van de IAM-rol van de instantie. Er moet een beleid aan de rol gekoppeld zijn. Het beleid moet de instantie toestemming geven om de acties 'GenerateDataKey' en 'Decrypt' op de CMK aan te roepen. Zie IAM-rollen voor Amazon EC2(Link wordt in een nieuw venster geopend).

In een implementatie met meerdere knooppunten van Tableau Server moeten alle knooppunten van de server worden uitgevoerd onder rollen waaraan dit beleid (of een equivalent) is gekoppeld. U kunt dezelfde rol toewijzen aan alle knooppunten in het cluster.

- De CMK moet minimaal een sleutelbeleid hebben waarin

Effectis ingesteld opAllowvoor dePrinicpal(de IAM-rol die is gekoppeld aan de serverinstanties) voorAction:GenerateDataKeyenDecrypt. Zie Sleutelbeleid gebruiken in het AWS-sleutelbeheersysteem(Link wordt in een nieuw venster geopend).

Stap 2: AWS-configuratieparameters verzamelen

U hebt de volledige ARN-string van AWS KMS nodig. Deze tekenreeks staat in het gedeelte 'Algemene configuratie' van de AWS KMS-beheerpagina's. De ARN wordt in dit formaat weergegeven: arn:aws:kms:<region>:<account>:key/<CMK_ID>, bijvoorbeeld: arn:aws:kms:us-west-2:867530990073:key/1abc23de-fg45-6hij-7k89-1l0mn1234567.

U moet ook de AWS-regio opgeven. Deze is ook opgenomen in de ARN-tekenreeks. In het onderstaande voorbeeld is de regio us-west-2. De regio is de locatie waar uw KMS-instantie zich bevindt. In de volgende stap moet u een regio opgegeven zoals weergegeven in de kolom Regio in de Amazon API Gateway-tabel(Link wordt in een nieuw venster geopend).

Stap 3: Tableau Server voor AWS KMS configureren

Voer de volgende opdracht uit op Tableau Server. Met deze opdracht wordt de server opnieuw gestart:

tsm security kms set-mode aws --aws-region "<region>" --key-arn "arn:aws:kms:<region>:<account_number>:key/<CMK_ID>"De

--key-arn-optie neemt een directe tekenreekskopie over van de ARN in de sectie 'Algemene configuratie' op de AWS KMS-beheerpagina's.Als uw AWS KMS-instantie bijvoorbeeld wordt uitgevoerd in de regio us-west-2 en uw rekeningnummer is 867530990073 en uw CMK-sleutel 1abc23de-fg45-6hij-7k89-1l0mn1234567, dan is de opdracht als volgt:

tsm security kms set-mode aws --aws-region "us-west-2" --key-arn "arn:aws:kms:us-west-2:867530990073:key/1abc23de-fg45-6hij-7k89-1l0mn1234567"

Stap 4: Versleuteling in rust inschakelen

Zie Versleuteling van opgeslagen extracten.

Stap 5: De installatie valideren

Voer de volgende opdracht uit:

tsm security kms statusDe volgende informatie wordt mogelijk geretourneerd:

- De ARN (ID) van de primaire sleutel van de klant (CMK)

- De regio waarin de CMK zich bevindt

- De ID van de primaire rootsleutel (RMK) die wordt gebruikt. De RMK is een sleutel die wordt versleuteld door de CMK. Tableau Server ontsleutelt de CMK door AWS KMS aan te roepen. De RMK wordt vervolgens gebruikt om de primaire extractsleutel (MEK) te versleutelen/ontsleutelen. De RMK kan veranderen, maar er zal er maar één tegelijk zijn.

- KMS slaat een verzameling primaire extractsleutels (MEK's) op. Elke MEK heeft:

- Een ID, bijvoorbeeld 8ddd70df-be67-4dbf-9c35-1f0aa2421521

- De status 'sleutel voor versleutelen of ontsleutelen' of 'sleutel voor alleen ontsleutelen'. Als een sleutel voor 'versleutelen of ontsleutelen' is, versleutelt Tableau Server daarmee nieuwe data. Anders wordt de sleutel alleen gebruikt voor ontsleutelen

- Een tijdstempel voor het maken, bijvoorbeeld 'Aangemaakt op: 2019-05-29T23:46:54Z.'

- Eerste overgang naar versleutelen en ontsleutelen: een tijdstempel die aangeeft wanneer de sleutel een versleutelings- of ontsleutelingssleutel is geworden.

- Overgang naar alleen ontsleutelen: een tijdstempel die aangeeft wanneer de sleutel is overgeschakeld naar alleen ontsleutelen.

Logboeken bekijken nadat u extracten hebt versleuteld en ontsleuteld:

Publiceer extracten op uw site en versleutel ze vervolgens. Zie Versleuteling van opgeslagen extracten.

U kunt de extracten openen met Tableau Desktop of via webauthoring in een browser (hierbij worden de extracten ontsleuteld voor gebruik).

Doorzoek de logboekbestanden van vizqlserver_node op de tekenreeksen

AwsKmsEncryptionEnvelopeAccessorenAwsKmsEncryptionEnvelope. De standaardlocatie van de logbestanden is/var/opt/tableau/tableau_server/data/tabsvc/logs/Voorbeelden van logboekvermeldingen die een succesvolle configuratie aangeven, zijn onder meer:

- De RMK met ID 1abc23de-fg45-6hij-7k89-1l0mn1234567 ontsleuteld met behulp van de CMK met ARN arn:aws:kms:us-west-2:867530990073:key/1234567d-a6ba-451b-adf6-3179911b760f

- RMK met ID 1abc23de-fg45-6hij-7k89-1l0mn1234567 gebruikt om KMS-opslag te ontsleutelen

Voor publicatie- en extractvernieuwingen met betrekking tot het sleutelbeheersysteem kunt u de achtergrondlogboeken doorzoeken. Zie Tableau Server-logboeken en locaties van logboekbestanden voor meer informatie over logboekbestanden.

Problemen met de configuratie oplossen

Foutieve configuratie van meerdere knooppunten

In een opstelling met meerdere knooppunten voor het AWS-sleutelbeheersysteem kan de opdracht tsm security kms status de status 'gezond' (OK) rapporteren, zelfs als een ander knooppunt in het cluster verkeerd is geconfigureerd. De statuscontrole van het sleutelbeheersysteem rapporteert alleen over het knooppunt waarop het Tableau Server Administration Controller-proces wordt uitgevoerd en niet over de andere knooppunten in het cluster. Standaard wordt het Tableau Server Administration Controller-proces uitgevoerd op het initiële knooppunt in het cluster.

Als een ander knooppunt verkeerd is geconfigureerd, waardoor Tableau Server geen toegang heeft tot de AWS CMK, kunnen die knooppunten foutstatussen voor verschillende services rapporteren, waardoor deze niet kunnen worden gestart.

Als sommige services niet starten nadat u het sleutelbeheersysteem hebt ingesteld op de AWS-modus, voert u de volgende opdracht uit om terug te keren naar de lokale modus: tsm security kms set-mode local.

De AWS CMK vernieuwen

Het vernieuwen van de AWS CMK is een taak die u met AWS uitvoert. Standaard wordt de AWS CMK eenmaal per jaar vernieuwd. Zie het AWS-onderwerp Hoe automatische sleutelrotatie werkt(Link wordt in een nieuw venster geopend). Omdat het ARN en de regio niet veranderen, hoeft u de configuratie van het sleutelbeheersysteem niet bij te werken op Tableau Server voor normale CMK-vernieuwingsscenario's.

Nadat de AWS CMK is vernieuwd, moet u de interne RMK en MEK's op Tableau Server opnieuw genereren. U moet ook alle extracten opnieuw versleutelen met de nieuwe CMK:

- Voer de opdracht

tsm security regenerate-internal-tokensuit om alle interne sleutels op Tableau Server opnieuw te genereren, inclusief de RMK en MEK's die worden gebruikt voor extractversleuteling. - Voer

tabcmd reencryptextracts <site-name>uit om extracten op een bepaalde site opnieuw te versleutelen. Voer deze opdracht uit op elke site waar u versleutelde extracten opslaat. Afhankelijk van het aantal versleutelde extracten op de site kan deze bewerking een aanzienlijke serververwerkingsbelasting in beslag nemen. Overweeg deze bewerking buiten kantooruren uit te voeren. Zie Versleuteling van opgeslagen extracten.

RMK en MEK regenereren op Tableau Server

Om de primaire root-sleutel en de primaire encryptiesleutels op Tableau Server opnieuw te genereren, voert u de volgende opdracht uit: tsm security regenerate-internal-tokens.

Back-up en herstel met AWS KMS

In de AWS-modus kan een serverback-up worden gemaakt zonder dat er aanvullende configuraties of procedures nodig zijn. De back-up bevat versleutelde kopieën van de RMK en MEK's. Voor het ontsleutelen van de sleutels is toegang en controle over de AWS CMK vereist.

Voor het herstelscenario kan de server waarnaar wordt hersteld, zich in beide modi van het sleutelbeheersysteem bevinden, waaronder de lokale modus. De enige vereiste is dat de server waarop de back-up wordt teruggezet, toegang moet hebben tot de CMK die de back-up zelf heeft gebruikt.

Bij het herstellen worden de MEK's uit de back-up geïmporteerd als alleen-decryptiesleutels. De RMK wordt niet gemigreerd. Een nieuwe RMK wordt gegenereerd als onderdeel van het installatie-/herstelproces.