Configurer SAML pour le composant Web Tableau Viz Lightning

Tableau fournit un composant Web Lightning (LWC) pour l’intégration d’une visualisation Tableau dans une page Salesforce Lightning.

Cette rubrique décrit comment activer une expérience SSO pour les visualisations Tableau intégrées dans une page Salesforce Lightning. L’authentification SSO pour le scénario Tableau Viz LWC nécessite une configuration SAML. Le fournisseur d’identité SAML utilisé pour l’authentification Tableau doit être l’IdP Salesforce ou le même IdP que celui utilisé pour votre instance Salesforce.

Dans ce scénario, les administrateurs Salesforce peuvent faire glisser et déposer Tableau Viz LWC dans la page Lightning pour intégrer une visualisation. Toute vue qui est disponible pour eux sur

Lorsque l’authentification unique (SSO) est configurée pour Tableau Viz LWC sur

Si SSO n’est pas configuré, les utilisateurs doivent se réauthentifier sur

Remarque : les utilisateurs configurés avec l’Authentification Salesforce doivent s’authentifier à nouveau sur Tableau Cloud pour afficher les visualisations intégrées dans Tableau Cloud.

Exigences

- Le fournisseur d’identité SAML utilisé pour l’authentification Tableau doit être l’IdP Salesforce ou le même IdP que celui utilisé pour votre instance Salesforce.

- SAML doit être configuré sur Tableau Cloud. Consultez Activer l’authentification SAML sur un site ou sur TCM.

- SAML doit être configuré pour Salesforce.

- Installez le composant Tableau Viz Lightning Web. Consultez Intégrer des vues Tableau dans Salesforce(Le lien s’ouvre dans une nouvelle fenêtre).

Configuration du workflow d’authentification

Vous serez peut-être amené à effectuer des configurations supplémentaires pour optimiser l’expérience de connexion des utilisateurs souhaitant accéder à Lightning avec des vues Tableau intégrées.

Si vous attachez de l’importance à une expérience utilisateur d’authentification transparente, vous devrez effectuer quelques paramétrages supplémentaires. Dans ce contexte, « transparent » signifie que les utilisateurs accédant à la page Lightning de Salesforce où l’authentification SSO Tableau Viz LWC a été activée, ne seront pas tenus d’effectuer une action pour afficher la vue Tableau intégrée. Dans le scénario transparent, si l’utilisateur est connecté à Salesforce, les vues Tableau intégrées s’affichent sans action supplémentaire de l’utilisateur . Ce scénario est activé par l’authentification dans une trame.

Pour une expérience utilisateur transparente, vous devrez activer l’authentification dans une trame sur

D’autre part, dans certains cas, les utilisateurs interagissent avec la page Lightning, ce qui les oblige à cliquer sur un bouton « Connexion » pour afficher la vue Tableau intégrée. Ce scénario, dans lequel un utilisateur doit effectuer une autre action pour afficher la vue Tableau intégrée, est appelée authentification contextuelle.

L’authentification contextuelle est l’expérience utilisateur par défaut si vous n’activez pas l’authentification dans une trame.

Activer l’authentification dans une trame sur Tableau Cloud

Avant d’activer l’authentification dans une trame sur Tableau Cloud, vous devez avoir déjà configuré et activé SAML.

Connectez-vous à votre site Tableau Cloud en tant qu’administrateur de site, et sélectionnez Paramètres > Authentification.

Sur l’onglet Authentification, cliquez sur le bouton Nouvelle configuration, sélectionnez SAML dans la liste déroulante Authentification, puis entrez un nom pour la configuration.

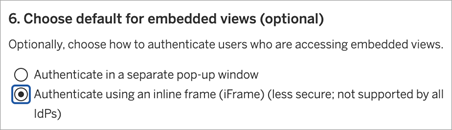

Naviguez vers le bas jusqu’à 4. Choisissez les valeurs par défaut pour les vues intégrées (facultatif) et sélectionnez la case d’option Authentification à l’aide d’un cadre intégré (iFrame).

Attention : les trames en ligne peuvent être vulnérables aux attaques par détournement de clic. Le détournement de clic est un type d’attaque contre les page Web dans lesquelles l’attaquant tente d’inciter les utilisateurs à cliquer ou à saisir du contenu en affichant la page à attaquer dans une couche transparente sur une page non associée. Dans le contexte de Tableau Cloud, un intrus pourrait tenter une attaque par détournement de clic dans le but de capturer les informations d’identification d’un utilisateur ou d’inciter un utilisateur authentifié à modifier des paramètres. Pour plus d’informations sur les attaques par détournement de clic, consultez Clickjacking(Le lien s’ouvre dans une nouvelle fenêtre) (Détournement de clic) sur le site Web OWASP (Open Web Application Security Project).

Activer l’authentification dans une trame avec votre fournisseur d’identité SAML

Comme décrit ci-dessus, une expérience utilisateur d’authentification transparente avec Salesforce Mobile nécessite que l’IdP prenne en charge l’authentification dans une trame. Cette fonctionnalité peut également être appelée « intégration d’iframe » ou « protection des trames » du côté de l’IdP.

Domaines de la liste d’autorisations de Salesforce

Dans certains cas, les IdP autorisent uniquement l’activation de l’authentification dans une trame par domaine. Dans ces cas, définissez les domaines génériques Salesforce suivants lorsque vous activez l’authentification dans une trame :

*.force

*.visualforce

IdP Salesforce

L’IdP Salesforce prend en charge par défaut l’authentification dans une trame. Vous n’avez pas besoin d’activer ou de configurer l’authentification dans une trame dans la configuration Salesforce.

IdP Okta

Voir Intégrer Okta dans un iframe dans la rubrique du Centre d’aide Okta Options de personnalisation générales(Le lien s’ouvre dans une nouvelle fenêtre).

IdP Ping

Voir la rubrique de support Ping Comment désactiver l’en-tête « X-Frame-Options=SAMEORIGIN » dans PingFederate(Le lien s’ouvre dans une nouvelle fenêtre).

IdP OneLogin

Voir Protection de trame dans l’article de la Base de connaissances OneLogin Paramètres de compte pour les propriétaires de compte(Le lien s’ouvre dans une nouvelle fenêtre).

ADFS et IdP EntraID

Microsoft a bloqué toute authentification dans une trame et il n’est pas possible de l’activer. Au lieu de cela, Microsoft prend en charge uniquement l’authentification contextuelle dans une deuxième fenêtre. En conséquence, le comportement contextuel peut être bloqué par certains navigateurs, ce qui obligera les utilisateurs à accepter les fenêtres contextuelles pour les sites force.com et visualforce.com.

Application mobile Salesforce

Si vos utilisateurs interagissent principalement avec Lightning sur l’application mobile Salesforce, vous devez être conscient des scénarios suivants :

- L’application mobile Salesforce exige que vous configuriez SSO/SAML pour afficher une vue Tableau intégrée.

- L’application mobile Salesforce nécessite une authentification dans une trame. L’authentification contextuelle ne fonctionne pas. Au lieu de cela, les utilisateurs de l’application mobile Salesforce verront le bouton de connexion Tableau mais ne pourront pas se connecter à Tableau.

- L’application mobile ne fonctionnera pas sur l’IdP Azure AD et ADFS.

- Les utilisateurs équipés d’appareils Android devront se connecter pour afficher la visualisation Tableau intégrée la première fois, puis SSO fonctionnera comme prévu.