OpenID Connect に対応するように Tableau Server を構成する

このトピックでは、シングルサインオン (SSO) に OpenID Connect を使用するよう Tableau Server を構成する方法を説明します。これは、複数のステップにわたるプロセスの 1 ステップです。次のトピックでは、Tableau Server での OIDC の構成および使用に関する情報を提供します。

OpenID Connect の概要

OpenID Connect 用に Tableau Server を構成する (現在のセクション)

注:

- ここで説明するステップを実行する前に、OpenID Connect 用にアイデンティティ プロバイダーを構成する で説明されている OpenID アイデンティティ プロバイダー (IdP) を構成する必要があります。

- このトピックで説明する手順は、Tableau Server のセットアップ中に TSM で構成された OIDC 認証に適用されますが、アイデンティティ プールを使用して構成された OIDC 認証には適用されません。アイデンティティ プールの詳細については、「アイデンティティ プール (ID プール) を使用したユーザーのプロビジョニングと認証」を参照してください。

ブラウザーで TSM を開きます。

https://<tsm-computer-name>:8850詳細については、「Tableau サービス マネージャーの Web UI へのサインイン」を参照してください。

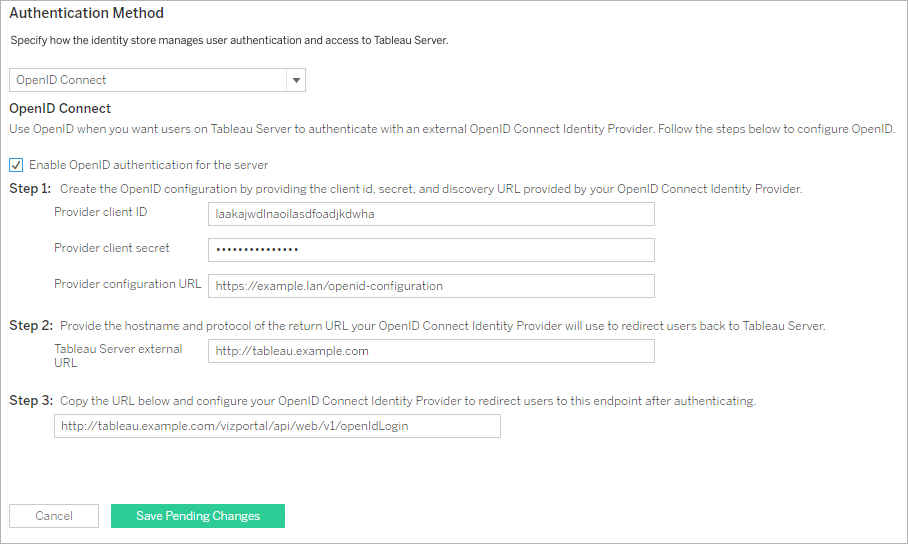

[構成] タブで [ユーザー アイデンティティとアクセス] をクリックし、次に [認証方法] をクリックします。

[認証方法] で、ドロップダウン メニューから [OpenID Connect] を選択します。

OpenID Connect で、[サーバーの OpenID 認証を有効化] を選択します。

自分の組織の OpenID 構成情報を次のように入力します。

注: プロバイダーが、パブリック URL でホストされたファイルではなくローカル コンピューター上でホストされた構成ファイルに依存している場合は、tsm authentication open-id <commands> でファイルを指定できます。

--metadata-file <file_path>オプションを使用して、ローカル IdP 構成ファイルを指定します。構成情報を入力したら、[保留中の変更を保存] をクリックします。

ページ上部の [変更を保留中] をクリックします。

[変更を適用して再起動] をクリックします。

このセクションでは、TSM コマンド ライン インターフェースを使用して OpenID Connect を構成する手順を説明します。OpenID Connect の初期構成には、構成ファイルを使用することもできます。openIDSettings エンティティを参照してください。

tsm authentication open-id <commands> の

configureコマンドを使用して以下の必要オプションを設定してください。--client-id <id>: IdP がアプリケーションに割り当てているプロバイダー クライアント ID を指定します。たとえば、“laakjwdlnaoiloadjkwha"。--client-secret <secret>: プロバイダー クライアント シークレットを指定します。これは、Tableau が IdP からの応答の真偽を検証するために使用するトークンです。この値は秘密で、保護しておく必要があります。たとえば、“fwahfkjaw72123="。--config-url <url>または--metadata-file <file_path>: プロバイダー構成 json ファイルの場所を指定します。プロバイダーがパブリック json 検出ファイルをホストしている場合、--config-urlを使用してください。それ以外の場合、代わりにローカルコンピューター上のパスと--metadata-fileのファイル名を指定してください。--return-url <url>: サーバーの URL です。一般的には、サーバーのパブリック名 ("http://example.tableau.com"など) になります。たとえば、このコマンドを実行します。

tsm authentication openid configure --client-id “laakjwdlnaoiloadjkwha" --client-secret “fwahfkjaw72123=" --config-url "https://example.com/openid-configuration" --return-url "http://tableau.example.com"openIDSettings エンティティ または tsm authentication open-id <commands> を使用して Open ID Connect に設定できるその他のオプション構成もあります。さらに、IdP クレーム マッピングを構成する必要がある場合は、openid map-claims のオプションを参照してください。

次のコマンドを入力して Open ID Connect を有効にします。

tsm authentication openid enabletsm pending-changes applyを実行して変更を適用します。保留中の変更にサーバーの再起動が必要な場合は、

pending-changes applyコマンドの実行時に、再起動が行われることを知らせるメッセージが表示されます。このメッセージはサーバーが停止していても表示されますが、その場合には再起動は行われません。--ignore-promptオプションを使用してメッセージが表示されないようにできますが、そのようにしても再起動に関する動作が変わることはありません。変更に再起動が必要ない場合は、メッセージなしで変更が適用されます。詳細については、tsm pending-changes applyを参照してください。