Configurer SAML à l’échelle du serveur

Vous pouvez configurer SAML à l’échelle du serveur lorsque vous souhaitez que tous vos utilisateurs SSO (authentification unique) sur Tableau Server s’authentifient via un fournisseur d’identité (IdP) SAML unique, ou comme première étape dans la configuration de SAML spécifique à un site dans un environnement multisite.

Si vous avez configuré SAML à l’échelle du serveur et que vous êtes prêt à configurer un site, consultez Configurer le protocole SAML spécifique à un site.

Les étapes de configuration SAML que vous décrivons partent des hypothèses suivantes :

Vous maîtrisez bien les options de configuration de l’authentification SAML sur Tableau Server, comme décrit dans la rubrique SAML.

Vous avez vérifié que votre environnement répond aux Exigences en matière d’authentification SAML et obtenu les fichiers de certificat SAML décrits dans ces exigences.

Avant de commencer

Dans le cadre de votre plan de récupération après sinistre, nous vous recommandons de conserver une sauvegarde des fichiers de certificat et d’IdP dans un endroit sûr hors de Tableau Server. Les fichiers de ressources SAML que vous téléchargez sur Tableau Server seront stockés et distribués sur d’autres nœuds par le service des fichiers client. Toutefois, les fichiers ne sont pas stockés dans un format récupérable. Consultez Service des fichiers client Tableau Server.

Remarque : si vous utilisez les mêmes fichiers de certificat pour SSL, vous pourriez aussi utiliser l’emplacement de certificat existant pour configurer SAML, et ajouter le fichier de métadonnées de l’IdP à ce répertoire lorsque vous le téléchargez ultérieurement dans cette procédure. Pour plus d’informations, consultez Utilisation d’un certificat SSL et de fichiers de clé pour SAML dans la section Exigences en matière d’authentification SAML.

Si vous exécutez Tableau Server dans un cluster, les certificats, clés et fichier de métadonnées SAML seront automatiquement distribués entre les nœuds lorsque vous activez SAML.

Cette procédure exige que vous téléchargiez les certificats SAML vers TSM afin qu’ils soient correctement stockés et distribués dans la configuration de serveur. Les fichiers SAML doivent être disponibles pour le navigateur de l’ordinateur local sur lequel vous exécutez l’interface Web TSM dans cette procédure.

Si vous avez rassemblé et enregistré les fichiers SAML sur Tableau Server comme recommandé dans la section précédente, exécutez l’interface Web TSM depuis l’ordinateur Tableau Server où vous avez copié les fichiers.

Si vous exécutez l’interface Web TSM à partir d’un autre ordinateur, vous devrez copier tous les fichiers SAML localement avant de continuer. Au fur et à mesure que vous suivez la procédure ci-dessous, accédez aux fichiers sur l’ordinateur local pour les télécharger sur TSM.

Ouvrez TSM dans un navigateur :

https://<tsm-computer-name>:8850. Pour plus d’informations, consultez Se connecter à l’interface utilisateur Web Tableau Services Manager.

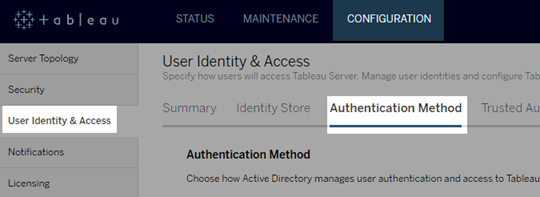

Dans l’onglet Configuration, sélectionnez Identité de l’utilisateur et accès puis sélectionnez l’onglet Méthodes d’authentification.

Dans Méthode d’authentification, sélectionnez SAML.

Dans la section SAML qui apparaît, terminez l’étape 1 de l’interface utilisateur en entrant les paramètres suivants (ne cochez pas encore à ce stade la case d’activation de SAML pour le serveur) :

URL de retour Tableau Server : l’URL à laquelle les utilisateurs de Tableau Server accèderont, par exemple https://tableau-server.

L’utilisation de https://localhost ou d’une URL avec une barre oblique de fin (par exemple http://tableau_server/) n’est pas prise en charge.

ID d’identité SAML : ID d’entité qui identifie votre installation de Tableau Server de manière unique pour l’IdP.

Vous pouvez entrer à nouveau ici votre URL Tableau Server ici. Si vous comptez activer ultérieurement SAML spécifique à un site, cette URL sert également de base pour chaque ID unique de site.

Fichiers de certificats et de clés SAML : cliquez sur Sélectionner un fichier pour charger chacun de ces fichiers.

Si vous utilisez un fichier de clé protégé par une phrase de passe PKCS#8, vous devez entrer la phrase de passe avec l’interface en ligne de commande TSM :

tsm configuration set -k wgserver.saml.key.passphrase -v <passphrase>Une fois que vous avez fourni les informations demandées à l’étape 1 de l’interface utilisateur, le bouton Télécharger le fichier de métadonnées XML à l’étape 2 de l’interface utilisateur devient disponible.

Cochez maintenant la case Activer l’authentification SAML pour le serveur au-dessus de l’étape 1 de l’interface utilisateur.

Effectuez les paramètres SAML restants.

Pour les étapes 2 et 3 de l’interface utilisateur, échangez les métadonnées entre Tableau Server et l’IdP. (Vous souhaiterez peut-être consulter à ce stade la documentation de l’IdP.)

Sélectionnez Télécharger le fichier de métadonnées XML et spécifiez l’emplacement du fichier.

Si vous configurez SAML avec AD FS,vous pouvez revenir à Étape 3 : Configurer AD FS pour accepter les demandes de connexion de Tableau Server dans « Configurer SAML avec AD FS sur Tableau Server ».

Pour les autres IdP, accédez au compte de votre IdP pour ajouter Tableau Server à ses applications (en tant que fournisseur de services), en fournissant les métadonnées Tableau comme approprié.

Suivez les instructions sur le site Web ou la documentation de l’IdP pour télécharger les métadonnées de l’IdP. Enregistrez le fichier .xml sur le même emplacement que celui contenant vos fichiers de certificat et de clé SAML. Par exemple :

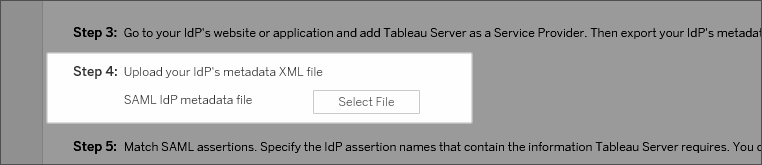

C:\Program Files\Tableau\Tableau Server\SAML\idp-metadata.xmlRevenez à l’interface utilisateur Web TSM. Pour l’étape 4 de l’interface utilisateur, entrez le chemin d’accès du fichier de métadonnées de l’IdP, puis cliquez sur Sélectionner le fichier.

Pour l’étape 5 de l’interface utilisateur : dans certains cas, vous devrez peut-être modifier les valeurs d’assertion dans la configuration Tableau Server pour qu’elles correspondent aux noms d’assertion transmis par votre IdP.

Vous pouvez trouver les noms d’assertion dans la configuration SAML de l’IdP. Si différents noms d’assertion sont transmis par votre IdP, vous devez mettre à jour Tableau Server pour utiliser la même valeur d’assertion.

Conseil : les « Assertions » sont un composant SAML clé, et le concept d’assertions de mappage peut être complexe à première vue. Il peut être utile de placer ceci dans un contexte de données tabulaires dans lequel le nom de l’assertion (attribut) est équivalent à un en-tête de colonne dans la table. Vous entrez ce nom d’en-tête plutôt qu’un exemple de valeur apparaissant dans cette colonne.

Pour l’étape 6 de l’interface utilisateur, sélectionnez les applications Tableau pour lesquelles vous souhaitez donner aux utilisateurs une expérience d’authentification unique.

Remarque : L’option de désactivation de l’accès mobile est ignorée par les appareils exécutant l’application Tableau Mobile version 19.225.1731 et ultérieure. Pour désactiver SAML pour les appareils exécutant ces versions, vous devez désactiver SAML comme option de connexion client sur Tableau Server.

Pour la redirection de déconnexion SAML, si votre IdP prend en charge la déconnexion unique (SLO), entrez la page vers laquelle vous souhaitez rediriger les utilisateurs après qu’ils se sont déconnectés (relativement au chemin d’accès que vous avez entré pour l’URL de retour Tableau Server).

(Facultatif) Pour l’étape 7 de l’interface utilisateur graphique, procédez comme suit :

Ajoutez une valeur séparée par des virgules pour l’attribut

AuthNContextClassRef. Pour plus d’informations sur la façon dont cet attribut est utilisé, consultez Remarques sur la compatibilité SAML et les exigences.Spécifiez un attribut de domaine si vous n’envoyez pas le domaine dans le cadre du nom d’utilisateur (par exemple

domain\username). Pour plus d’informations, consultez Exécution de plusieurs domaines.

Cliquez sur Enregistrer les modifications en attente après avoir saisi vos informations de configuration.

Cliquez sur Modifications en attente en haut de la page :

Cliquez sur Appliquer les modifications et redémarrer.

Avant de commencer

Avant de commencer, procédez comme suit :

Accédez au site Web ou à l’application de votre IdP, et exportez le fichier XML des métadonnées de l’IdP.

Vérifiez que les métadonnées XML obtenues à partir de l’IdP incluent un élément SingleSignOnService dans lequel la liaison est définie sur

HTTP-POST, comme dans l’exemple suivant :<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://SERVER-NAME:9031/idp/SSO.saml2"/>

Rassemblez les fichiers de certificat et placez-les sur Tableau Server.

Dans le dossier Tableau Server, créez un nouveau dossier appelé SAML et placez les copies des fichiers de certificat SAML dans ce dossier. Par exemple :

C:\Program Files\Tableau\Tableau Server\SAMLIl est conseillé d’utiliser cet emplacement parce que le compte utilisateur qui exécute Tableau Server dispose des autorisations nécessaires pour accéder à ce dossier.

Étape 1 : Configurer l’URL de retour, l’ID de l’entité SAML et spécifier les fichiers de certificats et de clés

Ouvrez l’interpréteur d’invite de commande et configurez les paramètres SAML pour le serveur (en remplaçant les valeurs d’espace réservé par le chemin d’accès à l’environnement et les noms de fichiers).

tsm authentication saml configure --idp-entity-id https://tableau-server --idp-metadata "C:\Program Files\Tableau\Tableau Server\SAML\<metadata-file.xml>" --idp-return-url https://tableau-server --cert-file "C:\Program Files\Tableau\Tableau Server\SAML\<file.crt>" --key-file "C:\Program Files\Tableau\Tableau Server\SAML\<file.key>"Pour plus d’informations, consultez

tsm authentication saml configure.Si vous utilisez une clé PKCS#8 protégée par une phrase de passe, entrez la phrase de passe comme suit :

tsm configuration set -k wgserver.saml.key.passphrase -v <passphrase>Si SAML n’est pas déjà activé sur Tableau Server (par exemple, vous le configurez pour la première fois, ou vous l’avez désactivé), activez-le maintenant :

tsm authentication saml enableAppliquez les modifications :

tsm pending-changes applySi les modifications en attente nécessitent un redémarrage du serveur, la commande

pending-changes applyaffichera une invite pour vous informer qu’un redémarrage va avoir lieu. Cette invite s’affiche même si le serveur est arrêté, mais dans ce cas, il n’y a pas de redémarrage. Vous pouvez supprimer l’invite à l’aide de l’option--ignore-prompt, mais cela ne modifiera pas le comportement de redémarrage. Si les modifications ne nécessitent pas de redémarrage, les modifications sont appliquées sans invite. Pour plus d’informations, consultez tsm pending-changes apply.

Étape 2 : Générer les métadonnées Tableau Server et configurer l’IdP

Exécutez la commande suivante pour générer le fichier de métadonnées XML requis pour Tableau Server.

tsm authentication saml export-metadata -f <file-name.xml>Vous pouvez spécifier un nom de fichier, ou omettre le paramètre

-fpour créer un fichier par défaut appelésamlmetadata.xml.Sur le site Web de votre IdP ou dans son application :

Ajoutez Tableau Server en tant que fournisseur de services.

Pour plus d’informations sur la procédure à suivre, consultez la documentation de l’IdP. Lors de la configuration de Tableau Server en tant que fournisseur de services, vous importerez le fichier de métadonnées Tableau Server que vous avez généré à l’aide de la commande

export-metadata.Vérifiez que votre IdP utilise username comme attribut pour vérifier les utilisateurs.

Étape 3 : Associer les assertions

Dans certains cas, vous devrez peut-être modifier les valeurs d’assertion dans la configuration de Tableau Server pour qu’elles correspondent aux noms d’assertion qui sont transmis par votre IdP.

Vous pouvez trouver les noms d’assertion dans la configuration SAML de l’IdP. Si différents noms d’assertion sont transmis par votre IdP, vous devez mettre à jour Tableau Server pour utiliser la même valeur d’assertion.

Conseil : les « Assertions » sont un composant SAML clé, et le concept d’assertions de mappage peut être complexe à première vue. Il peut être utile de placer ceci dans un contexte de données tabulaires dans lequel le nom de l’assertion (attribut) est équivalent à un en-tête de colonne dans la table. Vous entrez ce nom d’en-tête plutôt qu’un exemple de valeur apparaissant dans cette colonne.

Le tableau suivant présente les valeurs par défaut des assertions et la clé de configuration qui enregistre la valeur.

| Affirmation | Valeur par défaut | Clé |

|---|---|---|

| Nom d’utilisateur | username | wgserver.saml.idpattribute.username |

| Nom d’affichage | displayName | Tableau ne prend pas en charge ce type d’attribut. |

email | Tableau ne prend pas en charge ce type d’attribut. | |

| Domaine | (non mappé par défaut) | wgserver.saml.idpattribute.domain |

Pour modifier une valeur donnée, exécutez la commande tsm configuration set avec la paire clé:valeur appropriée.

Par exemple, pour modifier l’assertion username sur la valeur name, exécutez les commandes suivantes :

tsm configuration set -k wgserver.saml.idpattribute.username -v name

tsm pending-changes apply

Alternativement, vous pouvez utiliser la commande tsm authentication saml map-assertions pour modifier une valeur donnée.

Par exemple, pour définir l’assertion de domaine sur une valeur appelée domain et spécifier sa valeur en tant que « exemple.myco.com », exécutez les commandes suivantes :

tsm authentication saml map-assertions --domain example.myco.com

tsm pending-changes apply

Facultatif : Désactiver l’utilisation de SAML pour certains types de clients

Par défaut, Tableau Desktop et l’application Tableau Mobile autorisent l’authentification SAML.

Si votre IdP ne prend pas en charge cette fonctionnalité, vous pouvez désactiver la connexion SAML pour les clients Tableau à l’aide des commandes suivantes :

tsm authentication saml configure --desktop-access disable

tsm authentication saml configure --mobile-access disable

Remarque : l’option --mobile-access disable est ignorée par les appareils exécutant l’application Tableau Mobile version 19.225.1731 et supérieure. Pour désactiver SAML pour les appareils exécutant ces versions, vous devez désactiver SAML comme option de connexion client sur Tableau Server.

tsm pending-changes apply

Facultatif : ajouter la valeur AuthNContextClassRef

Ajoutez une valeur séparée par des virgules pour l’attribut AuthNContextClassRef. Pour plus d’informations sur la façon dont cet attribut est utilisé, consultez Remarques sur la compatibilité SAML et les exigences.

Pour définir cet attribut, exécutez les commandes suivantes :

tsm configuration set -k wgserver.saml.authcontexts -v <value>

tsm pending-changes apply

Tester la configuration

Dans votre navigateur Web, ouvrez une nouvelle page ou un nouvel onglet, et entrez l’URL de Tableau Server.

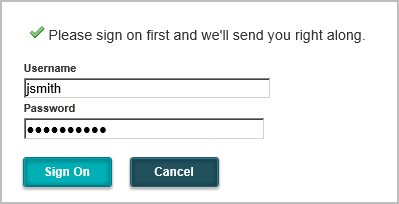

Le navigateur vous redirige vers le formulaire de connexion de l’IdP.

Entrez votre nom d’utilisateur et votre mot de passe pour l’authentification unique.

L’IdP vérifie vos informations d’identification et vous redirige vers votre page de démarrage Tableau Server.