SCIM

跨網域身分管理系統 (SCIM) 是一種協議,它規範使用者和群組的自動化設定,以便與基於雲端的身分提供者 (IdP)(例如 Microsoft Entra ID 和 Okta)整合。

從 2025.3 版本開始,Tableau Server 支援 SCIM,使身分提供程式 (IdP) 能夠集中管理使用者身分,同時簡化在 Tableau Server 中管理使用者和群組成員資格的流程。IdP 使用 SCIM 管理 Tableau 中的使用者生命週期,且 Tableau Server 與 IdP 中的設定分配保持同步。這種類型的整合可提高安全性,並減少 Tableau Server 中伺服器管理員的手動工作。

Tableau Server 上的 SCIM 功能旨在站台層級執行,並支援下列驗證:

特定於站台的 SAML 驗證(從 Tableau Server 2025.3.0 開始)

在 Tableau Server 設定期間在 TSM 中設定的驗證(TSM 設定)和透過身分集區設定的驗證(從 Tableau Server 2025.3.1 開始)

設定 SCIM 與 Tableau Server 的整合

第 1 步:執行必要條件

在啟用 SCIM 與 Tableau Server 的整合之前,需要滿足下列要求:

- 具有伺服器管理員存取 Tableau 權限。

- 能夠修改身分提供者 (IdP) 的 Tableau Server SCIM 設定。

- 或者,如果使用外部權杖產生和管理,則有以下權限:

建立並啟用 Tableau 已連線應用程式。如果尚未執行此操作,請參閱使用 Tableau 已連線應用程式進行應用程式整合。

包括以下範圍的有效 JWT:

tableau:users:*和tableau:groups:*

附註:由於 Tableau Server 防火牆的緣故,可能需要在身分提供程式中設定內部部署連接器,SCIM 功能才能運作。例如,在 Okta 中,需要設定內部部署佈建 (OPP)(連結在新視窗開啟)。在 Microsoft Entra ID 中,需要設定佈建代理程式(連結在新視窗開啟)。

步驟 2:設定站台層級 SCIM

本區段所述程序在站台執行。

可以使用 Tableau 產生的 SCIM 權杖。或者,可以繞過 Tableau 產生的 SCIM 權杖,而改用外部產生的 JWT(使用 Tableau 連線的應用程式)來支援 SCIM 請求。

啟用 SCIM - 使用 Tableau 產生的權杖

以伺服器管理員身分登入 Tableau Server。

前往站台並按一下設定。

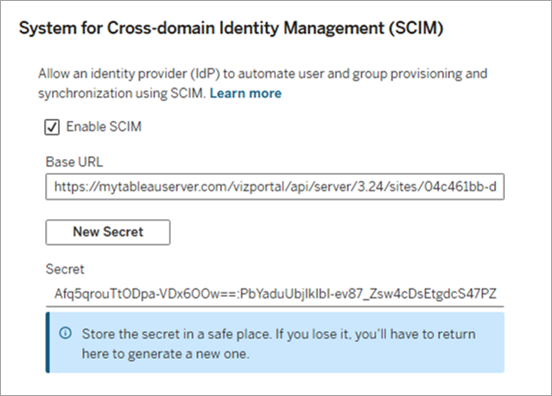

在「跨網域身分管理系統 (SCIM)」標頭下,選取「啟用 SCIM」核取方塊。這將填充基本 URL、新增密碼按鈕和驗證下拉式清單。

執行以下動作:

複製要在 IdP 的 SCIM 設定中使用的基本 URL。

按一下「新增密碼」按鈕。

複製金鑰並將其儲存在安全的位置,以便可以將其新增至身分提供程式的 SCIM 設定中。

重要資訊:密碼只會在生成之後即時顯示。如果在將密碼套用於 IdP 之前已丟失密碼,可以按一下再次「產生新密碼」。

從「驗證」下拉式功能表,選取要與 SCIM 關聯的驗證類型。

按一下設定頁面頂端或底部的「儲存」按鈕。

啟用SCIM - 使用外部權杖

要使用外部權杖,1) 為 SCIM 啟用外部權杖功能,2) 啟用 SCIM。

步驟 1:開啟外部權杖

啟用 SCIM 前,請使用 TSM 啟用外部權杖功能。

在叢集中的初始節點(安裝 TSM)上以伺服器管理員開啟命令提示字元。

執行以下命令:

tsm configuration set -k features.JWTSupportForSCIM -v truetsm pending-changes apply有關詳情,請參閱 features.JWTSupportForSCIM。

步驟 2:啟用 SCIM

啟用 SCIM 時,關聯已佈建使用者登入 Tableau Server 時將使用的驗證類型。可用的驗證類型取決於 Tableau Server 或站台上設定的驗證。

以伺服器管理員身分登入 Tableau Server。

瀏覽到站台並按一下設定。

在「跨網域身分管理系統 (SCIM)」標頭下,選取「啟用 SCIM」核取方塊。這將填充基本 URL、新增密碼按鈕和驗證下拉式清單。

執行以下動作:

複製要在 IdP 的 SCIM 設定中使用的基本 URL。

忽略「新增密碼」按鈕。

從「驗證」下拉式功能表,選取要與 SCIM 關聯的驗證類型。

按一下設定頁面頂端或底部的「儲存」按鈕。

步驟 3:使用身分提供程式啟用SCIM

在 Tableau Server 中啟用 SCIM 後,請依照 IdP 文件中的步驟,透過身分提供者 (IdP) 啟用 SCIM 支援。

步驟 4:佈建使用者和群組

在站台上啟用 SCIM 支援後,按照 IdP 文件佈建使用者和群組。

透過 SCIM 佈建使用者和群組後,不應透過 Tableau Server(或 Tableau REST API)直接更新使用者的詳情,例如驗證或站台角色,但下面的步驟 5 中所述的例外情況除外。

步驟 5:更新使用者以進行本機或相互 SSL

如果已將 SCIM 與在 Tableau Server 設定期間在 TSM 中設定的驗證(在 SCIM 設定的驗證下拉式清單中也稱為「伺服器預設值(TSM 設定)」)相關聯,請執行下面描述的其他步驟,以確保使用者可以成功登入 Tableau Server。

對於本機驗證:必須在 Tableau Server 中使用其密碼更新已佈建的使用者,然後他們才能成功登入。若要更新使用者,請參閱變更單個網站的使用者的密碼。

對於相互 SSL:確保 Tableau Server 將用戶端憑證正確對應到使用者。有關詳情,請參閱在相互驗證過程中將用戶端憑證對應到使用者。

關於變更與 SCIM 關聯的驗證

如果與 SCIM 關聯的驗證類型發生變更,Tableau Server 會立即撤銷並刪除密碼。因此,佈建將失敗,並且 Tableau Server 中的使用者和群組可能與身分提供程式 (IdP) 同步。

為避免出現任何同步問題,請確保按確切順序執行以下步驟:1) 選取新的驗證類型,2) 產生新密碼,然後 3) 將新密碼新增到身分提供程式的 SCIM 設定中。

重要資訊:變更 SCIM 的驗證類型時,只有變更後佈建的新使用者才會使用更新的驗證類型。現有使用者將繼續能夠使用以前的驗證方法進行驗證。SCIM 中的驗證變更後身分提供程式中不再存在的使用者將無法再登入。

其他注意事項

啟用 SCIM 後需要注意某些影響,具體取決於 SCIM 關聯的驗證類型。

特定於站台的 SAML 驗證

如果站台特定的 SAML 與 SCIM 設定相關聯,則無法停用該 SAML。如果需要停用特定於站台的 SAML,則必須將其他驗證類型與 SCIM 關聯或停用 SCIM

透過身分集區設定驗證

沒有其他注意事項。

附註: 如果停用或刪除身分集區,則必須與 SCIM 關聯不同的驗證類型。先前產生的密碼將不再有效,並會導致使用者和群組佈建失敗。

TSM 中設定的驗證

如果在 Tableau Server 設定期間將 SCIM 設定為使用 TSM 中設定的驗證,則變更設定 TSM 驗證可能會導致同步問題和使用者登入失敗。

舉例來說,如果將 TSM 驗證從本機變更為 SAML,則需要將現有使用者新增到身分提供程式,並啟用 Tableau Server 單一登入 (SSO)。如果將 TSM 驗證從 SAML 變更為本機,則需要更新使用者以包含其密碼。