SCIM

ระบบสำหรับการจัดการข้อมูลประจำตัวแบบข้ามโดเมน (SCIM) เป็นโปรโตคอลที่กำหนดมาตรฐานระบบอัตโนมัติของการจัดสรรผู้ใช้และกลุ่มการผสานรวมกับผู้ให้บริการข้อมูลประจำตัว (IdP) บนระบบคลาวด์ สำหรับแอปพลิเคชันบนคลาวด์ เช่น Microsoft Entra ID และ Okta

ตั้งแต่เวอร์ชัน 2025.3 เป็นต้นไป Tableau Server รองรับ SCIM ซึ่งทำให้ผู้ให้บริการข้อมูลประจำตัว (IdP) สามารถจัดการข้อมูลประจำตัวผู้ใช้ได้จากส่วนกลาง ขณะที่ปรับปรุงกระบวนการจัดการผู้ใช้และการเป็นสมาชิกกลุ่มใน Tableau Server IdP ใช้ SCIM เพื่อจัดการวงจรชีวิตจองผู้ใช้ใน Tableau และ Tableau Server จะซิงค์กับการกำหนดการจัดสรรใน IdP อยู่เสมอ การผสานรวมประเภทนี้ช่วยเพิ่มความปลอดภัยและลดงานที่ผู้ดูแลเซิร์ฟเวอร์ต้องทำด้วยตนเองใน Tableau Server

ความสามารถของ SCIM ใน Tableau Server ได้รับการออกแบบมาให้ทํางานในระดับไซต์และรองรับการตรวจสอบสิทธิ์ต่อไปนี้

การตรวจสอบสิทธิ์ SAML เฉพาะไซต์ (ตั้งแต่ Tableau Server 2025.3.0 เป็นต้นไป)

การตรวจสอบสิทธิ์ที่กำหนดค่าใน TSM ระหว่างการตั้งค่า Tableau Server (ที่กำหนดค่า TSM) และการตรวจสอบสิทธิ์ที่กำหนดค่าผ่านพูลข้อมูลประจำตัว (ตั้งแต่ Tableau Server 2025.3.1 เป็นต้นไป)

กำหนดค่าการผสานรวม SCIM เข้ากับ Tableau Server

ขั้นตอนที่ 1: ดำเนินการตามข้อกำหนดเบื้องต้น

ก่อนเปิดใช้งานการผสานรวม SCIM เข้ากับ Tableau Server คุณจะต้องทำตามข้อกำหนดต่อไปนี้

- มีสิทธิ์เข้าถึง Tableau Server ในระดับผู้ดูแลเซิร์ฟเวอร์

- สามารถแก้ไขการตั้งค่า SCIM ของ IdP ของคุณสำหรับ Tableau Server ได้

- หรือหากใช้การสร้างและการจัดการโทเค็นภายนอก คุณจะมีสิ่งต่อไปนี้

สร้างและเปิดใช้งานแอปที่เชื่อมต่อของ Tableau หากคุณยังไม่ได้ดำเนินการดังกล่าว โปรดดูใช้แอปที่เชื่อมต่อของ Tableau สำหรับการผสานรวมแอปพลิเคชัน

JWT ที่ถูกต้องซึ่งประกอบด้วยขอบเขตต่อไปนี้:

tableau:users:*และtableau:groups:*

หมายเหตุ: เนื่องจากไฟร์วอลล์ของ Tableau Server คุณอาจต้องตั้งค่าตัวเชื่อมต่อในองค์กรใน IdP ของคุณเพื่อให้ SCIM ทํางานได้ ตัวอย่างเช่น ใน Okta คุณจะต้องตั้งค่าการจัดสรรในองค์กร (OPP)(ลิงก์จะเปิดในหน้าต่างใหม่) ใน Microsoft Entra ID คุณจะต้องตั้งค่าตัวแทนการจัดสรร(ลิงก์จะเปิดในหน้าต่างใหม่)

ขั้นตอนที่ 2: กำหนดค่า SCIM ระดับไซต์

ขั้นตอนที่อธิบายไว้ในส่วนนี้ดำเนินการบนไซต์

คุณสามารถใช้โทเค็น SCIM ที่ Tableau สร้างขึ้น หรือคุณสามารถข้ามโทเค็น SCIM ที่ Tableau สร้างขึ้นและใช้ JWT ที่สร้างขึ้นภายนอกแทน (โดยใช้แอปที่เชื่อมต่อกับ Tableau) เพื่อรองรับคําขอ SCIM

เปิดใช้งาน SCIM - โดยใช้โทเค็นที่ Tableau สร้างขึ้น

เข้าสู่ระบบ Tableau Server ในฐานะผู้ดูแลระบบเซิร์ฟเวอร์

ไปที่ไซต์และคลิกการตั้งค่า

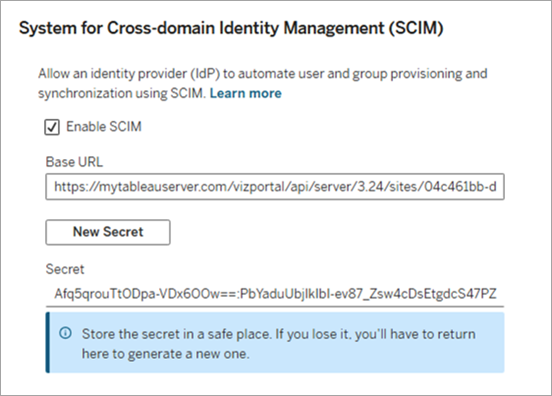

ในส่วนระบบสำหรับการจัดการข้อมูลประจำตัวแบบข้ามโดเมน (SCIM) ให้เลือกช่องทำเครื่องหมายเปิดใช้งาน SCIM ซึ่งจะเป็นการกรอก URL ฐาน ปุ่มข้อมูลลับใหม่ และรายการดรอปดาวน์การตรวจสอบสิทธิ์

วิธีการมีดังนี้

คัดลอก URL ฐานที่จะใช้ในการตั้งค่า SCIM ของ IdP

คลิกปุ่มข้อมูลลับใหม่

คัดลอกข้อมูลลับนี้แล้วจัดเก็บไว้ในที่ปลอดภัยเพื่อให้คุณสามารถเพิ่มในการตั้งค่า SCIM ของ IdP ได้

สำคัญ: ข้อมูลลับจะแสดงทันทีหลังจากสร้างแล้วเท่านั้น หากคุณทำหายก่อนที่จะนำไปใช้กับ IdP ของคุณ คุณสามารถคลิกข้อมูลลับใหม่ได้

จากเมนูดรอปดาวน์การตรวจสอบสิทธิ์ ให้เลือกประเภทการตรวจสอบสิทธิ์ที่จะเชื่อมโยงกับ SCIM

คลิกปุ่มบันทึกที่ด้านบนหรือล่างของหน้าการตั้งค่า

เปิดใช้งาน SCIM - การใช้โทเค็นภายนอก

หากต้องการใช้โทเค็นภายนอก ให้ 1) เปิดใช้งานความสามารถของโทเค็นภายนอกสําหรับ SCIM และ 2) เปิดใช้งาน SCIM

ขั้นตอนที่ 1: เปิดโทเค็นภายนอก

ก่อนเปิดใช้งาน SCIM ให้เปิดใช้งานความสามารถของโทเค็นภายนอกโดยใช้ TSM

เปิดข้อความแจ้งคำสั่งในฐานะผู้ดูแลเซิร์ฟเวอร์บนโหนดแรก (ที่ติดตั้ง TSM ไว้) ในคลัสเตอร์

เรียกใช้คำสั่งต่อไปนี้:

tsm configuration set -k features.JWTSupportForSCIM -v truetsm pending-changes applyหากต้องการข้อมูลเพิ่มเติม โปรดดูfeatures.JWTSupportForSCIM

ขั้นตอนที่ 2: เปิดใช้งาน SCIM

เมื่อเปิดใช้งาน SCIM ให้เชื่อมโยงประเภทการตรวจสอบสิทธิ์ที่ผู้ใช้ที่จัดสรรจะใช้เข้าสู่ระบบ Tableau Server ประเภทการตรวจสอบสิทธิ์ที่ใช้ได้จะขึ้นอยู่กับการตรวจสอบสิทธิ์ที่กำหนดค่าไว้บน Tableau Server หรือไซต์

เข้าสู่ระบบ Tableau Server ในฐานะผู้ดูแลระบบเซิร์ฟเวอร์

ไปที่ไซต์และคลิกการตั้งค่า

ในส่วนระบบสำหรับการจัดการข้อมูลประจำตัวแบบข้ามโดเมน (SCIM) ให้เลือกช่องทำเครื่องหมายเปิดใช้งาน SCIM ซึ่งจะเป็นการกรอก URL ฐาน ปุ่มข้อมูลลับใหม่ และรายการดรอปดาวน์การตรวจสอบสิทธิ์

วิธีการมีดังนี้

คัดลอก URL ฐานที่จะใช้ในการตั้งค่า SCIM ของ IdP

ไม่ต้องสนใจปุ่มข้อมูลลับใหม่

จากเมนูดรอปดาวน์การตรวจสอบสิทธิ์ ให้เลือกประเภทการตรวจสอบสิทธิ์ที่จะเชื่อมโยงกับ SCIM

คลิกปุ่มบันทึกที่ด้านบนหรือล่างของหน้าการตั้งค่า

ขั้นตอนที่ 3: เปิดใช้งาน SCIM ด้วย IdP

หลังจากเปิดใช้งาน SCIM ใน Tableau Server แล้ว ให้ใช้ขั้นตอนในเอกสารประกอบของ IdP เพื่อเปิดใช้งานการรองรับ SCIM กับผู้ให้บริการข้อมูลประจำตัว (IdP) ของคุณ

ขั้นตอนที่ 4: จัดสรรผู้ใช้และกลุ่ม

ปฏิบัติตามเอกสารของ IdP เพื่อจัดสรรผู้ใช้และกลุ่มหลังจากเปิดใช้งานการรองรับ SCIM ในไซต์แล้ว

หลังจากจัดสรรผู้ใช้และกลุ่มผ่าน SCIM แล้ว คุณไม่ควรอัปเดตรายละเอียดของผู้ใช้โดยตรง เช่น การตรวจสอบสิทธิ์หรือบทบาทในไซต์ ผ่าน Tableau Server (หรือ Tableau REST API) โดยมีข้อยกเว้นที่ระบุไว้ในขั้นตอนที่ 5 ด้านล่าง

ขั้นตอนที่ 5: อัปเดตผู้ใช้สำหรับ SSL ในเครื่องหรือ SSL ร่วมกัน

หากคุณเชื่อมโยง SCIM กับการตรวจสอบสิทธิ์ที่กำหนดค่าไว้ใน TSM ระหว่างการตั้งค่า Tableau Server หรือที่เรียกว่า “ค่าเริ่มต้นของเซิร์ฟเวอร์ (ที่กำหนดค่า TSM)” ในรายการดรอปดาวน์การตรวจสอบสิทธิ์ของการตั้งค่า SCIM ให้ทำตามขั้นตอนเพิ่มเติมที่อธิบายไว้ด้านล่างเพื่อให้แน่ใจว่าผู้ใช้สามารถเข้าสู่ระบบ Tableau Server ได้สำเร็จ

สำหรับการตรวจสอบสิทธิ์ในเครื่อง: คุณต้องอัปเดตผู้ใช้ที่จัดสรรด้วยรหัสผ่านของผู้ใช้ใน Tableau Server ก่อน ผู้ใช้จึงจะสามารถเข้าสู่ระบบได้สำเร็จ หากต้องการอัปเดตผู้ใช้ โปรดดูที่เปลี่ยนรหัสผ่านสำหรับผู้ใช้ที่มีไซต์เดียว

สำหรับ SSL ร่วมกัน: ตรวจสอบให้แน่ใจว่า Tableau Server แมปใบรับรองไคลเอ็นต์กับผู้ใช้อย่างถูกต้อง หากต้องการข้อมูลเพิ่มเติม โปรดดู การแมปใบรับรองไคลเอ็นต์ไปยังผู้ใช้ในระหว่างการรับรองสิทธิ์ร่วม

เกี่ยวกับการเปลี่ยนแปลงการตรวจสอบสิทธิ์ที่เชื่อมโยงกับ SCIM

หากประเภทการตรวจสอบสิทธิ์ที่เชื่อมโยงกับ SCIM มีการเปลี่ยนแปลง Tableau Server จะเพิกถอนและลบข้อมูลลับทันที ด้วยเหตุนี้ การจัดสรรจะล้มเหลว และผู้ใช้และกลุ่มใน Tableau Server อาจไม่ซิงค์กับผู้ให้บริการข้อมูลประจำตัว (IdP)

เพื่อหลีกเลี่ยงปัญหาการซิงค์ ตรวจสอบให้แน่ใจว่าทำตามขั้นตอนต่อไปนี้ตามลำดับที่กำหนด: 1) เลือกประเภทการตรวจสอบสิทธิ์ใหม่ 2) สร้างข้อมูลลับใหม่ แล้วจึง 3) เพิ่มข้อมูลลับใหม่ลงในการตั้งค่า SCIM ของ IdP

สำคัญ: เมื่อมีการเปลี่ยนแปลงประเภทการตรวจสอบสิทธิ์ของ SCIM เฉพาะผู้ใช้ใหม่ที่จัดสรรหลังจากการเปลี่ยนแปลงเท่านั้นที่จะใช้ประเภทการตรวจสอบสิทธิ์ที่อัปเดตนี้ ผู้ใช้ที่มีอยู่จะยังคงสามารถตรวจสอบสิทธิ์ด้วยวิธีการตรวจสอบสิทธิ์ก่อนหน้าได้ ผู้ใช้ที่ไม่มีอยู่ใน IdP อีกต่อไปหลังจากการเปลี่ยนแปลงการตรวจสอบสิทธิ์ใน SCIM จะไม่สามารถเข้าสู่ระบบได้อีกต่อไป

ข้อควรพิจารณาเพิ่มเติม

มีผลกระทบบางอย่างที่ควรทราบหลังจากเปิดใช้งาน SCIM โดยขึ้นอยู่กับประเภทการตรวจสอบสิทธิ์ที่เชื่อมโยงกับ SCIM

การตรวจสอบสิทธิ์ SAML แบบเฉพาะไซต์

ไม่สามารถปิดใช้งาน SAML แบบเฉพาะไซต์ได้หากมีการเชื่อมโยงการกำหนดค่า SCIM ไว้ หากคุณต้องการปิดใช้งาน SAML แบบเฉพาะไซต์ คุณต้องเชื่อมโยงการตรวจสอบสิทธิ์ประเภทอื่นกับ SCIM หรือปิดใช้งาน SCIM

การตรวจสอบสิทธิ์ที่กำหนดค่าผ่านพูลข้อมูลประจำตัว

ไม่มีข้อควรพิจารณาเพิ่มเติม

หมายเหตุ: หากพูลข้อมูลประจำตัวถูกปิดใช้งานหรือลบออก จะต้องเชื่อมโยงประเภทการตรวจสอบสิทธิ์อื่นกับ SCIM ข้อมูลลับที่สร้างไว้ก่อนหน้านี้จะใช้ไม่ได้อีกต่อไป และจะทำให้การจัดสรรผู้ใช้และกลุ่มล้มเหลว

การตรวจสอบสิทธิ์ที่กำหนดค่าใน TSM

หาก SCIM ได้รับการกำหนดค่าให้ใช้การตรวจสอบสิทธิ์ที่กำหนดค่าไว้ใน TSM ระหว่างการตั้งค่า Tableau Server การเปลี่ยนแปลงการตรวจสอบสิทธิ์ที่กำหนดค่าใน TSM อาจทำให้เกิดปัญหาการซิงค์และการเข้าสู่ระบบล้มเหลวสำหรับผู้ใช้

ตัวอย่างเช่น หากเปลี่ยนแปลงการตรวจสอบสิทธิ์ TSM จากในเครื่องเป็น SAML ผู้ใช้ที่มีอยู่จะต้องได้รับการเพิ่มลงใน IdP และเปิดใช้งานสำหรับการลงชื่อเพียงครั้งเดียว (SSO) ของ Tableau Server หากเปลี่ยนแปลงการตรวจสอบสิทธิ์ TSM จาก SAML เป็นในเครื่อง ผู้ใช้จะต้องได้รับการอัปเดตเพื่อระบุรหัสผ่านของผู้ใช้