SCIM

SCIM(System for Cross-domain Identity Management)은 Microsoft Entra ID 및 Okta와 같은 클라우드 기반 IdP(ID 공급자) 통합을 위해 사용자 및 그룹 프로비저닝의 자동화를 표준화하는 프로토콜입니다.

버전 2025.3부터, Tableau Server는 SCIM을 지원하므로 IdP(ID 공급자)가 중앙에서 사용자 ID를 관리하는 동시에 Tableau Server에서 사용자 및 그룹 멤버십을 관리하는 프로세스를 간소화할 수 있습니다. IdP는 SCIM을 사용하여 Tableau 내 사용자의 수명 주기를 관리하며, Tableau Server는 IdP의 프로비저닝 할당과 동기화 상태를 유지합니다. 이러한 유형의 통합은 보안을 개선하고 Tableau Server에서 서버 관리자의 수작업을 줄여줍니다.

Tableau Server의 SCIM 기능은 사이트 수준에서 작동하도록 설계되었으며, 다음 인증을 지원합니다.

사이트 관련 SAML 인증(Tableau Server 2025.3.0부터)

Tableau Server 설치 중에 TSM에서 구성한 인증(TSM 구성됨) 및 ID 풀을 통해 구성한 인증(Tableau Server 2025.3.1부터)

Tableau Server와 SCIM 통합 구성

1단계: 필수 요건 수행

Tableau Server와의 SCIM 통합을 사용하도록 설정하기 전에 다음 요구 사항을 충족해야 합니다.

- Tableau Server에 대한 서버 관리자 액세스 권한이 있어야 합니다.

- Tableau Server에 대한 IdP의 SCIM 설정을 수정할 수 있어야 합니다.

- 외부 토큰 생성 및 관리를 사용하는 경우 필요에 따라 다음이 가능합니다.

Tableau 연결된 앱을 만들고 사용하도록 설정합니다. 아직 구성하지 않은 경우 Tableau의 연결된 앱을 사용하여 응용 프로그램 통합을 참조하십시오.

tableau:users:*및tableau:groups:*범위를 포함하는 유효한 JWT가 있습니다.

참고: Tableau Server 방화벽으로 인해 IdP에서 온프레미스 커넥터를 설정해야 SCIM 기능이 작동합니다. 예를 들어 Okta에서는 OPP(온프레미스 프로비저닝)(링크가 새 창에서 열림)을 설정해야 합니다. Microsoft Entra ID에서는 프로비저닝 에이전트(링크가 새 창에서 열림)를 설정해야 합니다.

2단계: 사이트 수준 SCIM 구성

이 섹션에 설명된 절차는 사이트에서 수행됩니다.

Tableau에서 생성된 SCIM 토큰을 사용할 수 있습니다. 또는 Tableau가 생성하는 SCIM 토큰을 우회하고 대신 외부에서 생성된 JWT(Tableau 연결된 앱 사용)를 사용하여 SCIM 요청을 지원할 수 있습니다.

SCIM 사용 - Tableau에서 생성된 토큰 사용

Tableau Server에 서버 관리자로 로그인합니다.

사이트로 이동하여 설정을 클릭합니다.

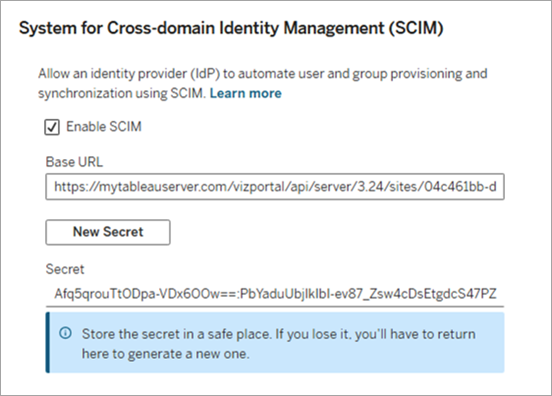

SCIM(System for Cross-domain Identity Management) 머리글 아래에서 SCIM 사용 확인란을 선택합니다. 그러면 기준 URL, 새 암호 단추 및 인증 드롭다운이 채워집니다.

다음을 수행합니다.

IdP의 SCIM 설정에 사용할 기준 URL을 복사합니다.

새 암호 단추를 클릭합니다.

암호를 복사하고 IdP의 SCIM 설정에 추가할 수 있도록 안전한 위치에 저장합니다.

중요: 암호는 생성된 직후에만 표시됩니다. 암호 토큰을 잊어 IdP에 적용할 수 없는 경우 새 암호를 다시 클릭하면 됩니다.

인증 드롭다운 메뉴에서 SCIM과 연결할 인증 유형을 선택합니다.

페이지 상단 또는 하단에서 저장 단추를 클릭합니다.

SCIM 사용 - 외부 토큰 사용

외부 토큰을 사용하려면 1) SCIM에 대한 외부 토큰 기능뿐 아니라 2) SCIM을 사용하도록 설정해야 합니다.

1단계: 외부 토큰 설정

SCIM을 사용하도록 설정하기 전에 TSM을 사용하여 외부 토큰 기능을 사용하도록 설정합니다.

클러스터의 초기 노드(TSM이 설치된 위치)에서 서버 관리자로 명령 프롬프트를 엽니다.

다음 명령을 실행합니다.

tsm configuration set -k features.JWTSupportForSCIM -v truetsm pending-changes apply자세한 내용은 features.JWTSupportForSCIM을 참조하십시오.

2단계: SCIM 사용

SCIM을 사용하도록 설정할 때 프로비저닝된 사용자가 Tableau Server에 로그인하는 데 사용할 인증 유형을 연결해야 합니다. 사용할 수 있는 인증 유형은 Tableau Server 또는 사이트에 구성된 인증에 따라 달라집니다.

Tableau Server에 서버 관리자로 로그인합니다.

사이트로 이동하여 설정을 클릭합니다.

SCIM(System for Cross-domain Identity Management) 머리글 아래에서 SCIM 사용 확인란을 선택합니다. 그러면 기준 URL, 새 암호 단추 및 인증 드롭다운이 채워집니다.

다음을 수행합니다.

IdP의 SCIM 설정에 사용할 기준 URL을 복사합니다.

새 암호 단추를 무시합니다.

인증 드롭다운 메뉴에서 SCIM과 연결할 인증 유형을 선택합니다.

페이지 상단 또는 하단에서 저장 단추를 클릭합니다.

3단계: IdP에서 SCIM 사용

Tableau Server에서 SCIM을 사용하도록 설정한 후 IdP 설명서의 단계에 따라 IdP(ID 공급자)에서 SCIM 지원을 사용하도록 설정합니다.

4단계: 사용자 및 그룹 프로비저닝

사이트에서 SCIM 지원을 사용하도록 설정한 후 IdP의 설명서에 따라 사용자 및 그룹을 프로비저닝합니다.

SCIM을 통해 사용자 및 그룹을 프로비저닝한 후에는 아래 5단계에 명시된 예외를 제외하고는 Tableau Server(또는 Tableau REST API)를 통해 인증 또는 사이트 역할과 같은 사용자 세부 정보를 직접 업데이트해서는 안 됩니다.

5단계: 로컬 또는 상호 SSL을 사용하도록 사용자 업데이트

Tableau Server 설치 중에 TSM에서 구성된 인증(SCIM 설정의 인증 드롭다운에서 '서버 기본값(TSM 구성됨)'으로 표시됨)에 SCIM을 연결한 경우, 사용자가 Tableau Server에 성공적으로 로그인할 수 있도록 아래에 설명된 추가 단계를 수행하십시오.

로컬 인증의 경우: Tableau Server에서 프로비저닝된 사용자의 비밀번호를 업데이트해야 사용자가 성공적으로 로그인할 수 있습니다. 사용자를 업데이트하려면 단일 사이트 사용자의 암호 변경를 참조하십시오.

상호 SSL의 경우: Tableau Server가 클라이언트 인증서와 사용자를 올바르게 매핑하는지 확인합니다. 자세한 내용은 상호 인증 중에 클라이언트 인증서를 사용자에게 매핑을 참조하십시오.

SCIM에 연결된 인증 변경 정보

SCIM에 연결된 인증 유형이 변경되면 Tableau Server가 즉시 암호를 해지하고 삭제합니다. 그러면 프로비저닝이 실패하고 Tableau Server의 사용자 및 그룹이 IdP(ID 공급자)와 동기화되지 않을 수 있습니다.

동기화 문제를 방지하려면 다음 단계를 1) 새 인증 유형 선택, 2) 새 암호 생성, 3) IdP의 SCIM 설정에 새 암호 추가의 정확한 순서로 수행해야 합니다.

중요: SCIM의 인증 유형이 변경되면, 변경 이후에 프로비저닝된 새 사용자만 업데이트된 인증 유형을 사용하게 됩니다. 기존 사용자는 이전 인증 방법으로 계속 인증할 수 있습니다. SCIM의 인증이 변경된 후 IdP에 더는 존재하지 않는 사용자는 더 이상 로그인할 수 없습니다.

추가 고려 사항

SCIM을 사용하도록 설정한 후 SCIM이 연결된 인증 유형에 따라 주의해야 할 몇 가지 사항이 있습니다.

사이트 관련 SAML 인증

SCIM 구성이 연결된 경우 사이트 관련 SAML을 사용하지 않도록 설정할 수 없습니다. 사이트 관련 SAML을 사용하지 않도록 설정해야 하는 경우 다른 인증 유형을 SCIM에 연결하거나 SCIM을 사용하지 않도록 설정해야 합니다.

ID 풀을 통해 구성된 인증

추가 고려 사항이 없습니다.

참고: ID 풀을 사용하지 않도록 설정하거나 삭제한 경우 다른 인증 유형을 SCIM과 연결해야 합니다. 이전에 생성된 암호는 더 이상 유효하지 않으며 사용자 및 그룹 프로비저닝 실패의 원인이 됩니다.

TSM에서 구성된 인증

Tableau Server 설치 중에 TSM에서 구성된 인증을 사용하도록 SCIM을 구성한 경우, TSM이 구성된 인증을 변경하면 동기화 문제가 발생하고 사용자가 로그인하지 못할 수 있습니다.

예를 들어 TSM 인증을 로컬에서 SAML로 변경하는 경우 기존 사용자를 IdP에 추가하고 Tableau Server SSO(Single Sign-On)를 사용하도록 설정해야 합니다. TSM 인증을 SAML에서 로컬로 변경하는 경우 비밀번호를 포함하도록 사용자를 업데이트해야 합니다.