SCIM

System for Cross-domain Identity Management (SCIM) è un protocollo che standardizza l’automazione del provisioning di utenti e gruppi per l’integrazione con provider di identità basati su cloud (IdP) come Microsoft Entra ID e Okta.

A partire dalla versione 2025.3, Tableau Server supporta SCIM, consentendo ai provider di identità (IdP) di gestire centralmente le identità degli utenti e semplificando al contempo il processo di gestione dell’appartenenza a utenti e gruppi in Tableau Server. L’IdP utilizza SCIM per gestire il ciclo di vita di un utente in Tableau e Tableau Server è sincronizzato con le assegnazioni di provisioning nell’IdP. Questo tipo di integrazione migliora la sicurezza e riduce il lavoro manuale per gli amministratori del sito in Tableau Server.

La funzionalità SCIM di Tableau Server è progettata per funzionare a livello di sito e supportare la seguente autenticazione:

Autenticazione SAML specifica per il sito (a partire da Tableau Server 2025.3.0)

Autenticazione configurata in TSM durante l’installazione di Tableau Server (TSM configurato) e autenticazione configurata tramite pool di identità (a partire da Tableau Server 2025.3.1)

Configurare l’integrazione SCIM con Tableau Server

Fase 1. Completare le operazioni preliminari

Prima di abilitare l’integrazione SCIM con Tableau Server, è necessario che tu soddisfi i seguenti requisiti:

- Disporre dell’accesso come amministratore del server per Tableau Server.

- Capacità di modificare le impostazioni SCIM dell’IdP per Tableau Server.

- Facoltativamente, se utilizzi la generazione e la gestione di token esterni, hai a disposizione quanto segue:

Creazione e abilitazione di un’app connessa di Tableau. Se non l’hai fatto, consulta Utilizzare le app connesse di Tableau per l’integrazione delle applicazioni.

Un token JWT valido contenente i seguenti ambiti:

tableau:users:*etableau:groups:*.

Nota: a causa del firewall di Tableau Server, potrebbe essere necessario configurare un connettore locale nell’IdP per garantire il corretto funzionamento di SCIM. Ad esempio, in Okta dovrai configurare il provisioning locale (OPP)(Il collegamento viene aperto in una nuova finestra). In Microsoft Entra ID dovrai invece configurare un agente di provisioning(Il collegamento viene aperto in una nuova finestra).

Fase 2. Configurare SCIM a livello di sito

La procedura descritta in questa sezione viene eseguita nel sito.

Puoi utilizzare un token SCIM generato da Tableau. In alternativa, puoi ignorare il token SCIM generato da Tableau e utilizzare invece un token JWT generato esternamente (utilizzando un’app connessa a Tableau) per supportare le richieste SCIM.

Abilitare SCIM, utilizzando un token generato da Tableau

Accedi a Tableau Server come amministratore del server.

Passa al sito e fai clic su Impostazioni.

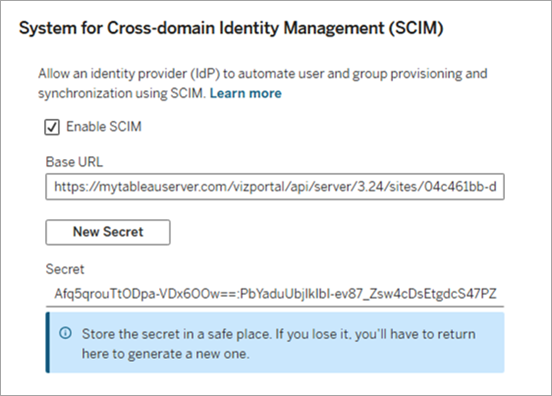

In System for Cross-domain Identity Management (SCIM) fai clic sulla casella di controllo Abilita SCIM. Questo popola l’URL di base, il pulsante Nuovo segreto e il menu a discesa Autenticazione.

Esegui queste operazioni:

Copia l’URL di base da utilizzare nelle impostazioni SCIM del tuo IdP.

Fai clic sul pulsante Nuovo segreto.

Copia il segreto e archivialo in una posizione sicura in modo da poterlo aggiungere alle impostazioni SCIM del tuo IdP.

Importante: il segreto viene visualizzato solo subito che è stato generato. Se lo perdi prima di poterlo applicare al tuo IdP, fai clic di nuovo su Nuovo segreto.

Nel menu a discesa Autenticazione, seleziona il tipo di autenticazione da associare a SCIM.

Fai clic sul pulsante Salva nella parte superiore o inferiore della pagina Impostazioni.

Abilitare SCIM, utilizzando un token esterno

Per utilizzare un token esterno, 1) abilita la funzionalità del token esterno per SCIM e 2) abilita SCIM.

Fase 1. Attivare il token esterno

Prima di abilitare SCIM, abilita la funzionalità del token esterno utilizzando TSM.

Apri un prompt dei comandi come amministratore server sul nodo iniziale (in cui è installato TSM) del cluster.

Esegui questi comandi:

tsm configuration set -k features.JWTSupportForSCIM -v truetsm pending-changes applyPer maggiori informazioni, consulta features.JWTSupportForSCIM.

Fase 2. Abilitare SCIM

Quando abiliti SCIM, associa un tipo di autenticazione che verrà utilizzato dagli utenti di cui è stato eseguito il provisioning per accedere a Tableau Server. I tipi di autenticazione disponibili dipendono dall’autenticazione configurata in Tableau Server o nel sito.

Accedi a Tableau Server come amministratore del server.

Passa al sito e fai clic su Impostazioni.

In System for Cross-domain Identity Management (SCIM) fai clic sulla casella di controllo Abilita SCIM. Questo popola l’URL di base, il pulsante Nuovo segreto e il menu a discesa Autenticazione.

Esegui queste operazioni:

Copia l’URL di base da utilizzare nelle impostazioni SCIM del tuo IdP.

Ignora il pulsante Nuovo segreto.

Nel menu a discesa Autenticazione, seleziona il tipo di autenticazione da associare a SCIM.

Fai clic sul pulsante Salva nella parte superiore o inferiore della pagina Impostazioni.

Fase 3. Abilitare SCIM con l’IdP

Dopo aver abilitato SCIM in Tableau Cloud, segui la procedura fornita nella documentazione dell’IdP per abilitare il supporto SCIM con il tuo provider di identità (IdP).

Fase 4. Eseguire il provisioning di utenti e gruppi

Segui la documentazione del tuo IdP per eseguire il provisioning di utenti e gruppi dopo aver abilitato il supporto SCIM sul sito.

Dopo aver eseguito il provisioning di utenti e gruppi tramite SCIM, è consigliabile non aggiornare direttamente i dettagli di un utente, come l’autenticazione o il ruolo sul sito, tramite Tableau Server (o l’API REST di Tableau), con le eccezioni indicate nella fase 5 di seguito.

Fase 5. Aggiornare gli utenti per l’autenticazione SSL locale o reciproca

Se hai associato SCIM con l’autenticazione configurata in TSM durante l’installazione di Tableau Server, nota anche come “Impostazioni predefinite server (TSM configurato)” nell’elenco a discesa dell’impostazione SCIM, segui le ulteriori fasi descritte di seguito per garantire che gli utenti possano accedere correttamente a Tableau Server.

Per l’autenticazione locale: devi aggiornare gli utenti di cui è stato eseguito il provisioning con le rispettive password in Tableau Server prima che possano eseguire correttamente l’accesso. Per aggiornare un utente, consulta Modificare le password degli utenti di un singolo sito.

Per l’autenticazione SSL reciproca: assicurati che Tableau Server esegua correttamente il mapping del certificato client agli utenti. Per maggiori informazioni, consulta Mapping di un certificato client a un utente durante l’autenticazione reciproca.

Informazioni sulla modifica dell’autenticazione associata a SCIM

Se il tipo di autenticazione associato a SCIM viene modificato, Tableau Server revoca ed elimina immediatamente il segreto. Di conseguenza, il provisioning non riuscirà e gli utenti e i gruppi in Tableau Server potrebbero non essere sincronizzati con il provider di identità (IdP).

Per evitare problemi di sincronizzazione, assicurati che le seguenti fasi vengano eseguite nell’ordine esatto: 1) seleziona il nuovo tipo di autenticazione, 2) genera un nuovo segreto, quindi 3) aggiungi il nuovo segreto alle impostazioni SCIM dell’IdP.

Importante: quando il tipo di autenticazione di SCIM viene modificato, solo i nuovi utenti di cui è stato eseguito il provisioning dopo la modifica utilizzeranno il tipo di autenticazione aggiornato. Gli utenti esistenti continueranno a eseguire l’autenticazione con il metodo di autenticazione precedente. Gli utenti che non sono più presenti nell’IdP dopo la modifica dell’autenticazione in SCIM non potranno più eseguire l’accesso.

Considerazioni aggiuntive

A seconda del tipo di autenticazione a cui è associato SCIM, esistono alcune implicazioni di cui tenere conto dopo aver abilitato SCIM.

Autenticazione con SAML specifico per il sito

Non è possibile disabilitare SAML specifico per il sito se ad esso è associata una configurazione SCIM. Per disabilitare SAML specifico per il sito, è necessario associare un tipo di autenticazione diverso a SCIM o disabilitare SCIM.

Autenticazione configurata tramite pool di identità

Non ci sono considerazioni aggiuntive.

Nota: se un pool di identità viene disabilitato o eliminato, è necessario associare a SCIM un tipo di autenticazione diverso. Il segreto generato in precedenza non sarà più valido e impedirà il provisioning di utenti e gruppi.

Autenticazione configurata in TSM

Se SCIM è configurato per l’utilizzo dell’autenticazione configurata in TSM durante l’installazione di Tableau Server, la modifica dell’autenticazione configurata in TSM può causare problemi di sincronizzazione ed errori di accesso per gli utenti.

Ad esempio, se si modifica l’autenticazione TSM da locale a SAML, gli utenti esistenti dovranno essere aggiunti all’IdP e abilitati per l’accesso Single Sign-On (SSO) di Tableau Server. Se si modifica l’autenticazione TSM da SAML a locale, sarà necessario aggiornare gli utenti per includere le relative password.