SCIM

SCIM (System for Cross-domain Identity Management, System für die domänenübergreifende Identitätsverwaltung) ist ein Protokoll, das die Automatisierung der Benutzer- und Gruppenbereitstellung für die Integration mit cloudbasierten Identitätsanbieter (wie Microsoft Entra ID und Okta) standardisiert.

Ab Version 2025.3 unterstützt Tableau Server SCIM, das Identitätsanbietern (IdPs) die zentrale Verwaltung von Benutzeridentitäten ermöglicht und gleichzeitig die Verwaltung von Benutzern und Gruppenmitgliedschaften in Tableau Server optimiert. Der Identitätsanbieter verwendet SCIM, um den Lebenszyklus eines Benutzers in Tableau zu verwalten und Tableau Server stets mit den Bereitstellungszuweisungen des Identitätsanbieters synchron zu halten. Diese Art der Integration verbessert die Sicherheit und reduziert den manuellen Arbeitsaufwand für Server-Administratoren in Tableau Server.

Die SCIM-Funktion in Tableau Server ist für die Verwendung auf Site-Ebene konzipiert und unterstützt folgende Authentifizierungsmethoden:

Site-spezifische SAML-Authentifizierung (ab Tableau Server 2025.3.0)

Authentifizierung, die während der Einrichtung von Tableau Server in TSM konfiguriert wird, und Authentifizierung, die über Identitätspools konfiguriert wird (ab Tableau Server 2025.3.1)

Konfigurieren von SCIM-Integration mit Tableau Server

Schritt 1: Voraussetzungen erfüllen

Bevor Sie SCIM-Integration mit Tableau Server aktivieren, müssen die folgenden Anforderungen erfüllt sein:

- Sie müssen über Serveradministratorzugriff auf Tableau Server verfügen.

- Sie müssen in der Lage sein, die SCIM-Einstellungen Ihres IdPs für Tableau Server zu ändern.

- Optional: Wenn Sie externe Tokengenerierung und -verwaltung verwenden, müssen Sie Folgendes sicherstellen:

Sie haben eine verbundene App für Tableau erstellt und aktiviert. Wenn Sie dies nicht getan haben, finden Sie weitere Informationen unter Verwenden von mit Tableau verbundenen Apps für die Anwendungsintegration.

Ein gültiges JWT, das die folgenden Bereiche enthält:

tableau:users:*undtableau:groups:*

Hinweis: Aufgrund der Tableau Server-Firewall müssen Sie möglicherweise einen lokalen Connector in Ihrem IdP einrichten, damit SCIM funktioniert. In Okta müssen Sie beispielsweise OPP (On-Premises Provisioning, lokale Bereitstellung)(Link wird in neuem Fenster geöffnet) einrichten. In Microsoft Entra ID müssen Sie einen Bereitstellungs-Agenten(Link wird in neuem Fenster geöffnet) einrichten.

Schritt 2: SCIM auf Site-Ebene konfigurieren

Die in diesem Abschnitt beschriebenen Schritte werden auf der Site ausgeführt.

Sie haben die Möglichkeit, ein von Tableau generiertes SCIM-Token zu verwenden. Alternativ dazu können Sie auch das von Tableau generierte SCIM-Token umgehen und stattdessen ein extern generiertes JWT (über eine mit Tableau verbundene App) verwenden, um SCIM-Anfragen zu unterstützen.

Aktivieren von SCIM – unter Verwendung eines von Tableau generierten Tokens

Melden Sie sich bei Tableau Server als Serveradministrator an.

Gehen Sie zur Site, und klicken Sie auf Einstellungen.

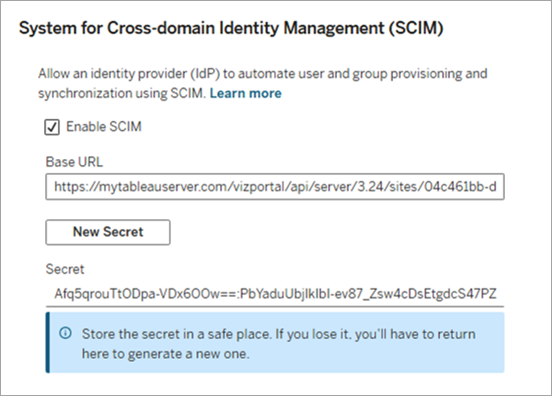

Aktivieren Sie unter System für domänenübergreifende Identitätsverwaltung (SCIM) das Kontrollkästchen SCIM aktivieren. Dadurch werden die Basis-URL, die Schaltfläche Neues Geheimnis und das Dropdown-Menü Authentifizierung ausgefüllt.

Gehen Sie wie folgt vor:

Kopieren Sie die Basis-URL, die in den SCIM-Einstellungen Ihres IdP verwendet werden soll.

Klicken Sie auf die Schaltfläche Neues Geheimnis.

Kopieren Sie das Geheimnis, und speichern Sie es an einem sicheren Ort, damit Sie es zu den SCIM-Einstellungen Ihres IdP hinzufügen können.

Wichtig: Geheimnisse werden nur direkt nach ihrer Generierung angezeigt. Falls Sie es verpassen oder verlieren, bevor Sie es für Ihren IdP verwenden können, müssen Sie wieder auf Neues Geheimnis klicken.

Wählen Sie im Dropdown-Menü Authentifizierung den Authentifizierungstyp, der mit SCIM verknüpft werden soll.

Klicken Sie auf die Schaltfläche Speichern, die sich oben oder unten auf der Seite „Einstellungen“ befindet.

Aktivieren von SCIM – unter Verwendung eines externen Tokens

Um ein externes Token zu verwenden, müssen Sie 1.) die externe Tokenfunktion für SCIM aktivieren und dann 2.) SCIM aktivieren.

Schritt 1: Externes Token einschalten

Bevor Sie SCIM aktivieren, aktivieren Sie die externe Tokenfunktion mithilfe von TSM.

Öffnen Sie als Serveradministrator im Cluster auf dem Primärknoten (auf dem TSM installiert ist) eine Eingabeaufforderung.

Führen Sie die folgenden Befehle aus:

tsm configuration set -k features.JWTSupportForSCIM -v truetsm pending-changes applyWeitere Informationen finden Sie unter features.JWTSupportForSCIM.

Schritt 2: SCIM aktivieren

Ordnen Sie beim Aktivieren von SCIM einen Authentifizierungstyp zu, mit dem sich bereitgestellte Benutzer bei Tableau Server anmelden sollen. Die verfügbaren Authentifizierungstypen hängen von der auf Tableau Server oder der Site konfigurierten Authentifizierung ab.

Melden Sie sich bei Tableau Server als Serveradministrator an.

Navigieren Sie zu der Site, und klicken Sie auf Einstellungen.

Aktivieren Sie unter System für domänenübergreifende Identitätsverwaltung (SCIM) das Kontrollkästchen SCIM aktivieren. Dadurch werden die Basis-URL, die Schaltfläche Neues Geheimnis und das Dropdown-Menü Authentifizierung ausgefüllt.

Gehen Sie wie folgt vor:

Kopieren Sie die Basis-URL, die in den SCIM-Einstellungen Ihres IdP verwendet werden soll.

Ignorieren Sie die Schaltfläche Neues Geheimnis.

Wählen Sie im Dropdown-Menü Authentifizierung den Authentifizierungstyp, der mit SCIM verknüpft werden soll.

Klicken Sie auf die Schaltfläche Speichern, die sich oben oder unten auf der Seite „Einstellungen“ befindet.

Schritt 3: SCIM mit dem IdP aktivieren

Nachdem Sie SCIM in Tableau Server aktiviert haben, führen Sie die in der Dokumentation Ihres IdP aufgeführten Schritte aus, um SCIM-Unterstützung bei Ihrem Identitätsanbieter (IdP) zu aktivieren.

Schritt 4: Benutzer und Gruppen bereitstellen

Folgen Sie der Dokumentation Ihres IdPs, um Benutzer und Gruppen nach Aktivierung von SCIM-Unterstützung auf der Site bereitzustellen.

Nachdem Benutzer und Gruppen über SCIM bereitgestellt wurden, sollten Sie Benutzerdetails wie Authentifizierung oder Site-Rolle nicht direkt über Tableau Server (oder die Tableau REST API) aktualisieren. Ausnahmen bilden die in Schritt 5 unten genannten Fälle.

Schritt 5: Benutzer für lokales oder gegenseitiges SSL aktualisieren

Wenn Sie SCIM mit einer Authentifizierung verknüpft haben, die während der Einrichtung von Tableau Server in TSM konfiguriert wurde – in der Authentifizierungs-Dropdown-Liste der SCIM-Einstellung als „Server-Standard (TSM konfiguriert)“ bezeichnet –, führen Sie zusätzlich die unten beschriebenen Schritte aus, um sicherzustellen, dass sich Benutzer erfolgreich bei Tableau Server anmelden können.

Für die lokale Authentifizierung: Sie müssen die bereitgestellten Benutzer mit ihren Kennwörtern in Tableau Server aktualisieren, damit sie sich erfolgreich anmelden können. Informationen zum Aktualisieren eines Benutzers finden Sie unter Ändern von Kennwörtern für Benutzer einer einzigen Site.

Für gegenseitiges SSL: Stellen Sie sicher, dass Tableau Server das Clientzertifikat Benutzern korrekt zuordnet. Weitere Informationen finden Sie unter Zuordnen eines Clientzertifikats zu einem Benutzer während der gegenseitigen Authentifizierung.

Informationen zum Ändern der mit SCIM verknüpften Authentifizierung

Wenn der mit SCIM verknüpfte Authentifizierungstyp geändert wird, widerruft Tableau Server sofort das Geheimnis und löscht es. Dies kann dazu führen, dass die Bereitstellung fehlschlägt und Benutzer und Gruppen in Tableau Server möglicherweise nicht mehr mit dem Identitätsanbieter (IdP) synchronisiert sind.

Um Synchronisierungsprobleme zu vermeiden, stellen Sie sicher, dass die folgenden Schritte in der exakten Reihenfolge ausgeführt werden: 1) Wählen Sie den neuen Authentifizierungstyp aus, 2) generieren Sie ein neues Geheimnis und fügen Sie dann 3) das neue Geheimnis den SCIM-Einstellungen des IdP hinzu.

Wichtig: Wenn der Authentifizierungstyp von SCIM geändert wird, verwenden nur neue Benutzer, die nach der Änderung bereitgestellt werden, den aktualisierten Authentifizierungstyp. Bestehende Benutzer können sich weiterhin mit der vorherigen Authentifizierungsmethode authentifizieren. Benutzer, die nach der Änderung der Authentifizierung in SCIM nicht mehr im IdP vorhanden sind, können sich nicht mehr anmelden.

Zusätzliche Überlegungen

Je nachdem, mit welchem Authentifizierungstyp SCIM verknüpft ist, müssen bestimmte Auswirkungen nach der Aktivierung von SCIM beachtet werden.

Authentifizierung durch sitespezifisches SAML

Site-spezifisches SAML kann nicht deaktiviert werden, wenn eine SCIM-Konfiguration damit verbunden ist. Wenn Sie Site-spezifisches SAML deaktivieren müssen, ordnen Sie SCIM einen anderen Authentifizierungstyp zu oder deaktivieren Sie SCIM.

Über Identitätspools konfigurierte Authentifizierung

Hierzu sind keine zusätzlichen Überlegungen erforderlich.

Hinweis: Wenn ein Identitätspool deaktiviert oder gelöscht wird, muss mit SCIM ein anderer Authentifizierungstyp verknüpft werden. Das zuvor generierte Geheimnis ist nicht mehr gültig, und die Benutzer- und Gruppenbereitstellung schlagen fehl.

In TSM konfigurierte Authentifizierung

Wenn SCIM so konfiguriert ist, dass es die während der Tableau Server-Einrichtung in TSM konfigurierte Authentifizierung verwendet, kann eine Änderung dieser in TSM konfigurierten Authentifizierung zu Synchronisierungsproblemen und Anmeldefehlern für Benutzer führen.

Wenn Sie beispielsweise die TSM-Authentifizierung von lokal auf SAML ändern, müssen vorhandene Benutzer zum IdP hinzugefügt und für Tableau Server Single Sign-On (SSO) aktiviert werden. Wenn Sie die TSM-Authentifizierung von SAML auf "lokal" ändern, müssen die Benutzer aktualisiert werden, damit ihre Kennwörter hinzugefügt werden.