使用 Microsoft Entra ID 配置 SCIM

您可以通过 Microsoft Entra ID(也称为 Azure Active Directory (AD))配置用户管理、预置组以及分配 Tableau Cloud 站点角色。

当您完成以下步骤时,准备好 Entra ID 文档会有所帮助。请参见教程为 Tableau Cloud 配置自动用户预配(链接在新窗口中打开)。

注意:

如果您已经为您的应用程序启用了预置并且想要更新以使用 Tableau SCIM 2.0 端点,请参见 Microsoft 文章更新 Tableau Cloud 应用程序(链接在新窗口中打开)。如果您正在为 Tableau Cloud 应用程序的新实例设置预置,请按照以下步骤操作。

这些步骤反映第三方应用程序,并且会在我方不知道的情况下发生更改。如果此处描述的步骤与您在 IdP 帐户中看到的屏幕不匹配,您可以使用常规的SCIM主题以及 IdP 的文档。

- IdP 中的配置步骤的顺序可能与您在 Tableau 中看到的顺序不同。

步骤 1:执行先决条件

SCIM 功能要求您将站点配置为支持 SAML 单点登录 (SSO)。

完成使用 Microsoft Entra ID 配置 SAML中的“将 Tableau Cloud 添加到 Microsoft Entra ID 应用程序”部分。

通过 Azure Marketplace 添加 Tableau Cloud 后,保持已登录 Entra 门户和 Tableau Cloud 的状态,并显示以下页面:

- 在 Tableau Cloud 中,显示“设置”>“身份验证”页面。

- 在 Entra 门户中,显示 Tableau Cloud 应用程序 >“Provisioning”(预置)页面。

步骤 2:启用 SCIM 支持

使用以下步骤通过 Microsoft Entra ID 启用 SCIM 支持。另请参见下面的 Azure Active Directory SCIM 支持的注意事项和分区限制部分。

注意:对于 Entra 门户中的步骤,请确保您使用库中的 Tableau Cloud 应用程序。

在 Tableau Cloud 中

以站点管理员身份登录到 Tableau Cloud 站点,并选择“设置”>“身份验证”。

执行以下操作:

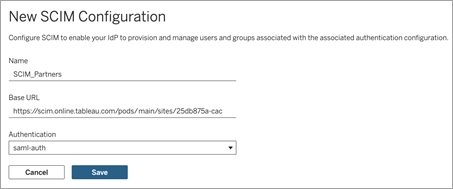

在“身份验证”页面的“跨域身份管理系统 (SCIM)”下,单击“新配置”按钮。

在“新的 SCIM 配置”对话框中,执行以下操作:

为 SCIM 配置输入一个名称。

复制要在 IdP 的 SCIM 设置中使用的“基本 URL”。

从“身份验证”下拉列表中,选择要与 SCIM 关联的 SAML 身份验证配置。

单击“保存”。

注意:这将填充“SCIM 令牌”部分。

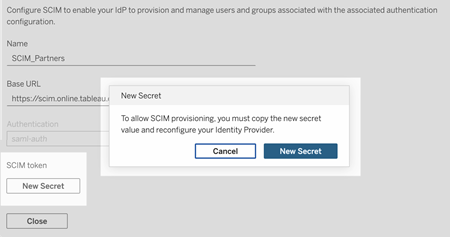

在“SCIM 令牌”下,执行以下操作:

- 单击“新建密文”按钮。

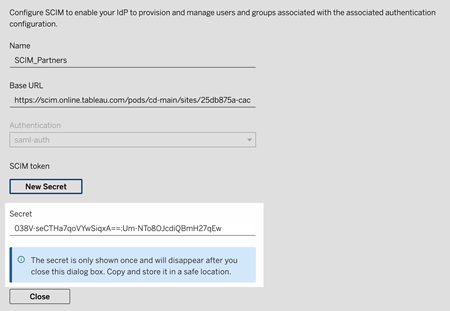

在“新建密文”对话框中,再次单击“新建密文”按钮。将显示新生成的密文。

复制密文,并将其存储在安全位置。

重要信息:

如果关闭 SCIM 配置,然后才能将密文添加到 IdP 的 SCIM 设置,您可以编辑 SCIM 配置,但需要再次单击“新建密文”以生成新密文。

该密文与创建 SCIM 配置的 Tableau 站点管理员用户相关联。如果该用户的站点角色发生变化或者用户不再是站点的成员,则密文将变为无效。在这种情况下,另一个站点管理员可以为现有 SCIM 配置生成新密文并将其添加到 IdP 的 SCIM 设置,或者创建新的 SCIM 配置,确保将基本 URL 和密文添加到 IdP 的 SCIM 设置。

单击“关闭”。

在 Microsoft Entra 中

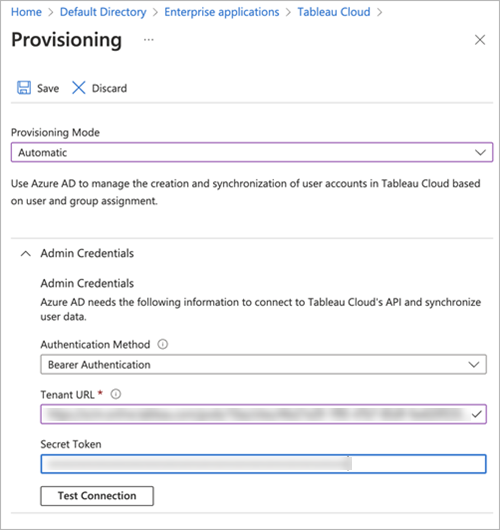

在 Entra 门户中的“Provisioning”(预置)页面上,执行以下操作:

对于“Provisioning Mode”(预置模式),选择“Automatic”(自动)。

对于“Authentication Method”(身份验证方法),选择“Bearer Authentication”(Bearer 身份验证)。

对于“Tenant URL”(租户 URL),复制并粘贴 Tableau Cloud SCIM 设置中显示的基本 URL。

对于“Secret Token”(密文令牌),复制并粘贴生成的 Tableau Cloud SCIM 密文。

单击“Test Connection”(测试连接)以验证凭据是否按预期工作,然后单击“Save”(保存)。

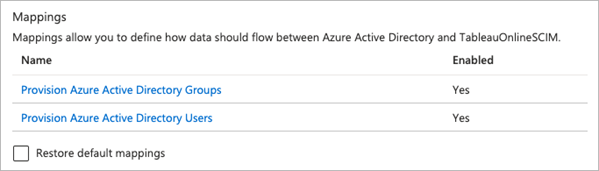

在“Mappings”(映射)部分,验证是否启用了“Provision Microsoft Entra ID Groups”(预置 Microsoft Entra ID 组)和“Provision Microsoft Entra ID Users”(预置 Microsoft Entra ID 用户)。

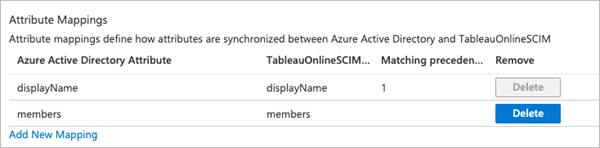

选择“Provision Microsoft Entra ID Groups”(预置 Microsoft Entra ID 组) ,然后在“Attribute Mappings”(属性映射)页面上,查看从 Entra ID 同步到 Tableau Cloud 的属性。若要保存任何更改,请单击“Save”(保存)。

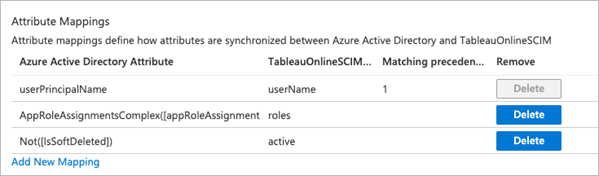

选择“Provision Microsoft Entra ID Users”(预置 Microsoft Entra ID 用户) ,然后在“Attribute Mapping”(属性映射)页面上,查看从 Entra ID 同步到 Tableau Cloud 的属性。若要保存任何更改,请单击“Save”(保存)。

步骤 3:将组分配给 Tableau Cloud 应用程序

使用以下步骤将组分配给 Microsoft Entra ID 中的 Tableau Cloud 图库应用程序。

从应用程序页面中,选择“Enterprise Apps”(企业应用)>“Users and groups”(用户和组)。

单击“Add user/group”(添加用户/组)。

在“Add Assignment”(添加分配)页面上,选择一个组并分配以下站点角色之一:

Creator

SiteAdministratorCreator

Explorer

SiteAdministratorExplorer

ExplorerCanPublish

Viewer

Unlicensed

单击“Assign”(分配)。

注意:如果您选择的角色不在上述列表中,您将收到错误。有关站点角色的详细信息,请参见设置用户的站点角色。

为站点角色创建组

一个用户可以是 Entra ID 中多个组的成员,但他们只会获得 Tableau Cloud 中权限最高的站点角色。举例来说,如果用户是具有站点角色 Viewer(查看者)和 Creator 的两个组的成员,则 Tableau 将分配 Creator 站点角色。

若要跟踪角色分配,我们建议在 Entra ID 中创建特定于角色的组,例如“Tableau - Creator”、“Tableau - Explorer”等。然后您可以使用这些组为 Tableau Cloud 中的正确角色快速预置新用户。

下面按权限从最高到最低的顺序列出了站点角色:

站点管理员 Creator

站点管理员 Explorer

Creator

Explorer(可发布)

Explorer

Viewer(查看者)

注意:用户及其属性应通过 Entra ID 进行管理。在 Tableau Cloud 内直接进行的更改可能导致意外行为和覆盖值。

步骤 4:预置组

在您启用 SCIM 支持并将组分配给 Entra ID 中的 Tableau Cloud 应用程序后,下一步是将用户预置到您的 Tableau 站点。

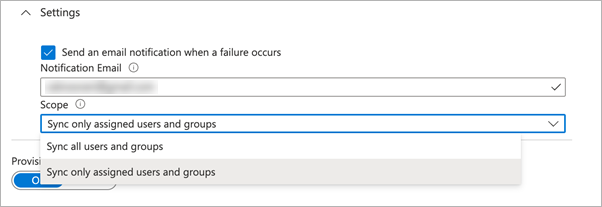

在“Provisioning”(预置)页面上,展开“Settings”(设置)部分,然后在“Scope”(范围)中定义您要预置到 Tableau Cloud 的组。

注意:Tableau Cloud 不支持 Entra ID 设置“同步所有用户和组”。

将“Provisioning Status”(预置状态)切换为“On”(打开)。

单击“Save”(保存)。

保存操作将启动“Scope”(范围)中定义的组的初始同步。只要 Entra ID 预置服务运行,就会大约每 40 分钟进行一次同步。若要在计划之外手动预置用户,请选择“Provision on demand”(按需预置)。有关按需预置的详细信息,请参见 Microsoft 文章 Microsoft Entra ID 中的按需预配(链接在新窗口中打开)。

预置完成后,您应该会在 Tableau Cloud 中的“站点用户”页面上看到来自 Entra ID 的组。

在 Tableau Cloud 中更改用户身份验证

默认情况下,为预置的用户分配 SAML 身份验证类型。若要更改用户的身份验证类型,请使用以下步骤。

在 Tableau Cloud 中,选择“用户”。

在“站点用户”页面上,选中要向其分配身份验证类型的用户旁边的复选框。

在“操作”菜单上,选择“身份验证”。

在“身份验证”对话框中,选择用户的首选身份验证类型。

有关 Tableau Cloud 中的不同身份验证类型的详细信息,请参见身份验证。

Azure Active Directory SCIM 支持的注意事项

您必须为要使用 SCIM 管理的每个站点添加单独的 Tableau Cloud 应用。

在 Azure AD 的 Tableau Cloud 应用程序中取消预置用户时,或者如果从 Azure AD 中完全删除用户,该用户将转换为 Tableau Cloud 中的未许可站点角色。如果用户拥有任何内容,您必须首先重新分配这些内容资产的所有权,然后才能手动删除在 Tableau Cloud 中的用户。

从 2024 年 2 月 (Tableau 2023.3) 开始,支持使用 SCIM 和登录时授予许可证(GLSI)。GLSI 要求如下:

1.手动启用组选项,并为 Tableau Cloud 中直接为该组成员的用户选择最低站点角色。无法在 Azure AD 中设置具有 GLSI 属性的组,但您可以在 Tableau Cloud 中为从 Azure AD 预置的组设置属性。

2.必须从 IdP 将用户预置为未许可。